Lista de chequeo o verificación camila loaiza

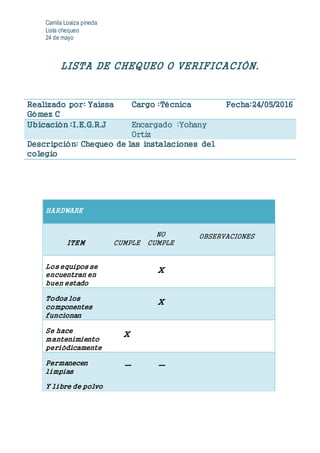

- 1. Camila Loaiza pineda Lista chequeo 24 de mayo LISTA DE CHEQUEO O VERIFICACIÓN. HARDWARE ITEM CUMPLE NO CUMPLE OBSERVACIONES Los equipos se encuentran en buen estado x Todos los componentes funcionan x Se hace mantenimiento periódicamente x Permanecen limpias Y libre de polvo - - Realizado por: Yaissa Gómez C Cargo :Técnica Fecha:24/05/2016 Ubicación :I.E.G.R.J Encargado :Yohany Ortiz Descripción: Chequeo de las instalaciones del colegio

- 2. Camila Loaiza pineda Lista chequeo 24 de mayo Existen suficientes equipos x

- 3. Camila Loaiza pineda Lista chequeo 24 de mayo SOFTWARE ITEM CUMPLE NO CUMPLE OBSERVACIONES Los equipos se encuentran en buen estado x Todos los componentes funcionan x Se hace mantenimiento periódicamente - - Permanecen limpias Y libre de polvo x Existen suficientes equipos x

- 4. Camila Loaiza pineda Lista chequeo 24 de mayo SEGURIDAD ITEM CUMPLE NO CUMPLE OBSERVACIONES Los equipos se encuentran en buen estado x Todos los componentes funcionan x Se hace mantenimiento periódicamente x Permanecen limpias Y libre de polvo x Existen suficientes equipos x

- 5. Camila Loaiza pineda Lista chequeo 24 de mayo INSTALACIONES ELECTRICAS ITEM CUMPLE NO CUMPLE OBSERVACIONES Los equipos se encuentran en buen estado x Todos los componentes funcionan x Se hace mantenimiento periódicamente - - Permanecen limpias Y libre de polvo x Existen suficientes equipos x