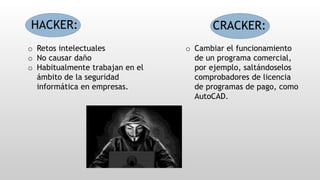

Este documento describe diferentes tipos de malware y amenazas informáticas como virus, gusanos, spyware, troyanos y phishing. Explica que el malware es cualquier software dañino con el objetivo de afectar ordenadores u otros dispositivos. Luego define cada tipo de malware detallando sus características y cómo funcionan para infectar y dañar sistemas. También menciona conceptos relacionados como hackers, crackers, cookies y spam. Por último, da consejos para evitar virus como mantener el antivirus actualizado y no responder a correos sospechosos