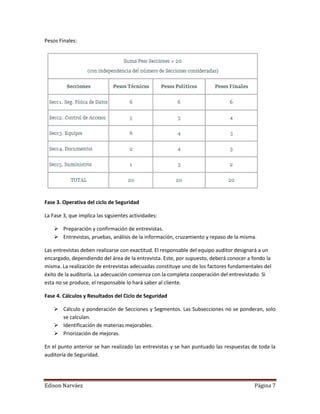

Este documento describe la metodología CRMR (Computer Resource Management Review) para realizar auditorías informáticas. Explica que CRMR evalúa la eficiencia en el uso de recursos informáticos mediante el management. Luego detalla los supuestos de aplicación, áreas de aplicación, objetivos, alcance y cómo se realiza la evaluación de CRMR en varias fases. Finalmente, indica los ciclos de seguridad que comprende una auditoría de seguridad con CRMR.