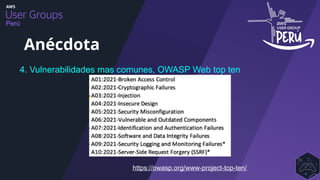

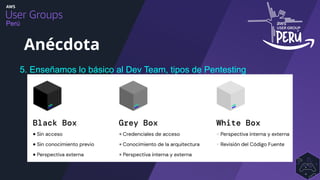

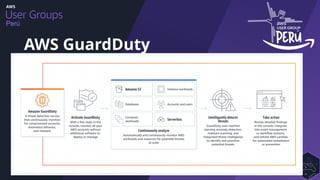

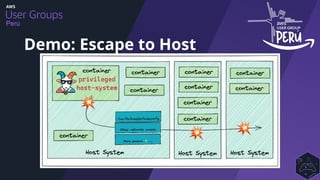

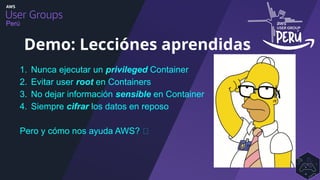

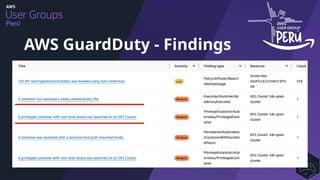

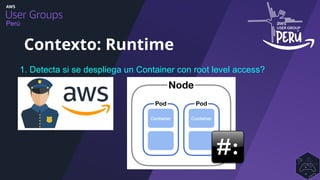

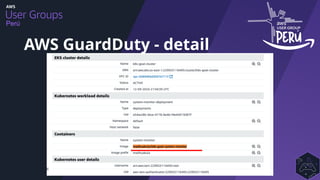

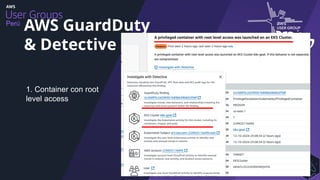

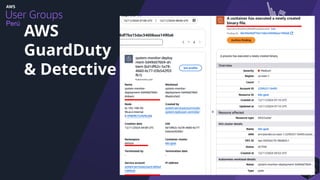

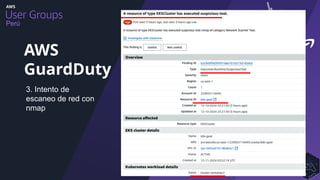

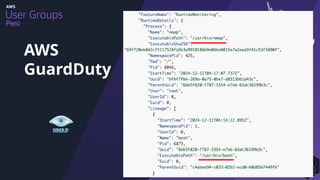

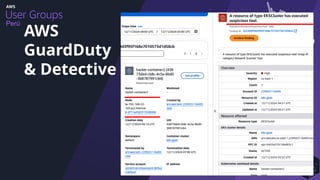

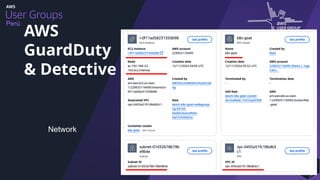

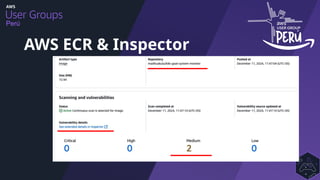

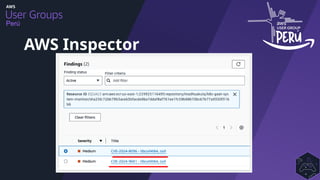

El documento detalla una charla sobre pentesting y seguridad en Kubernetes utilizando tecnologías de AWS, presentada por Mario Inga. Se abordan temas como la migración a contenedores, vulnerabilidades comunes, y el uso de herramientas como AWS GuardDuty y Inspector para la detección y gestión de vulnerabilidades. Además, se enfatiza la importancia de capacitar a los equipos de desarrollo en seguridad y la práctica en entornos controlados.