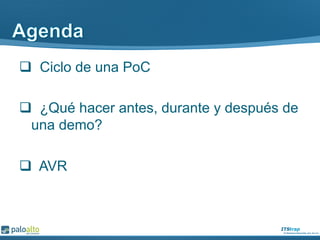

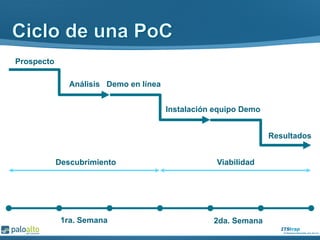

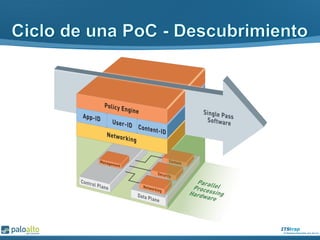

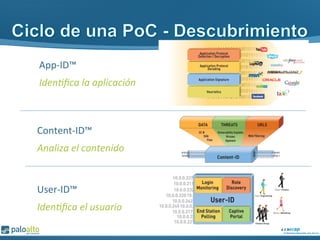

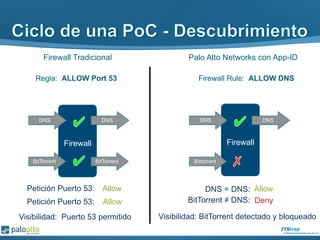

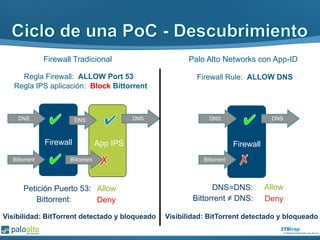

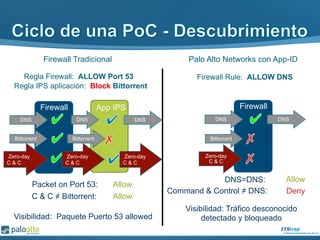

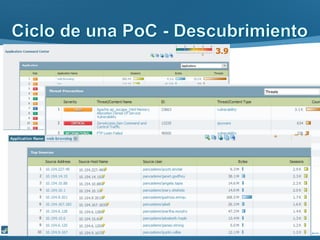

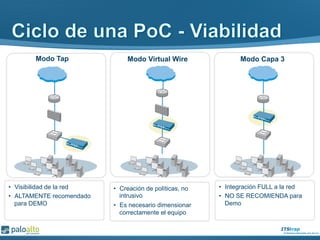

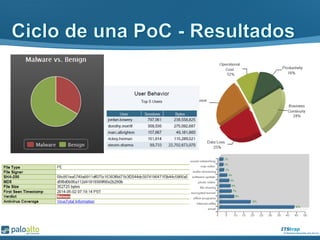

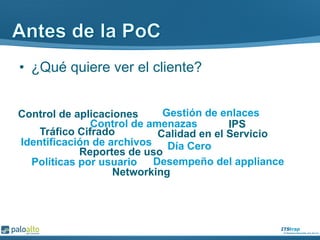

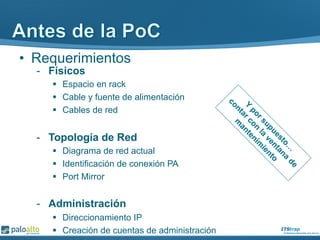

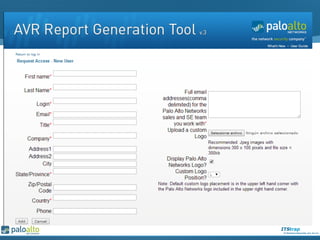

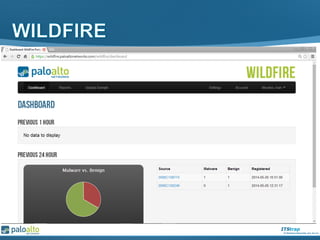

El documento detalla el ciclo de una prueba de concepto (PoC) y qué hacer antes, durante y después de una demostración de un equipo de firewall de Palo Alto Networks. Incluye recomendaciones para la preparación, configuración y seguimiento de la demostración, así como aspectos clave que el cliente quiere observar, como el control de aplicaciones y la gestión de amenazas. También se enfatiza la importancia de una buena visibilidad de la red y la creación de políticas no intrusivas.