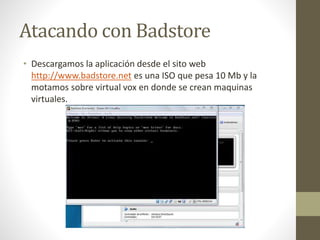

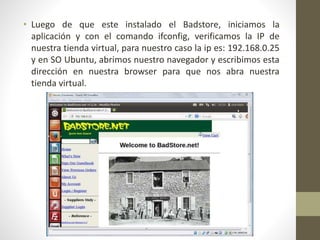

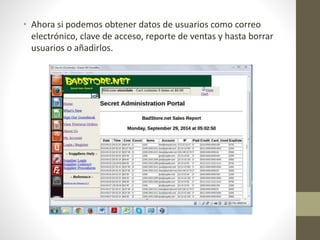

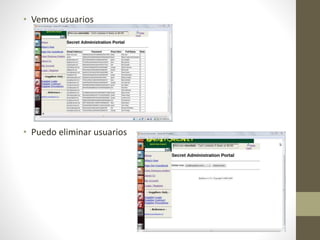

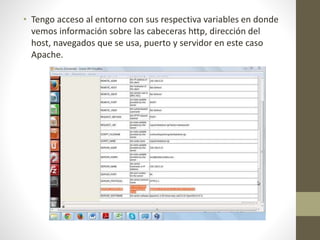

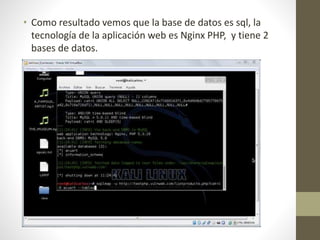

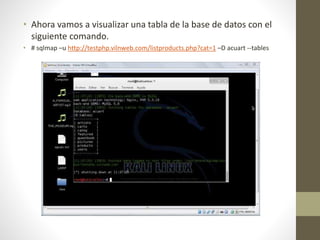

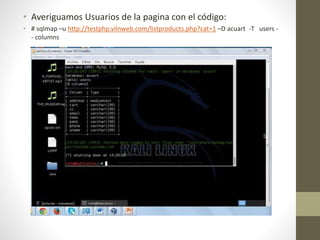

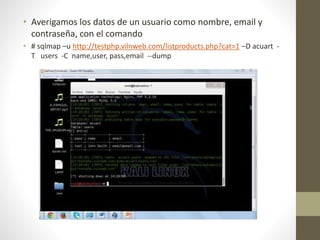

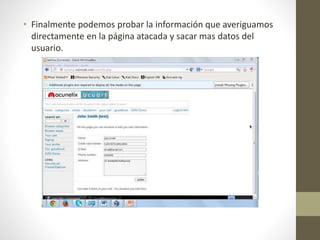

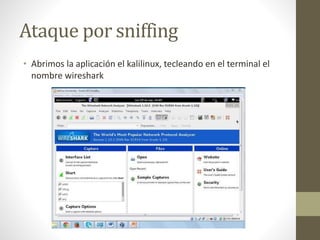

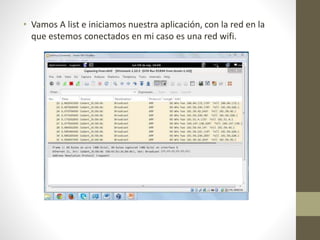

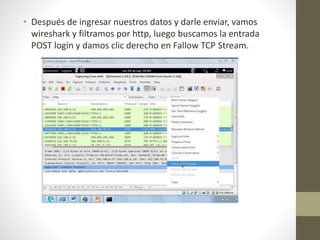

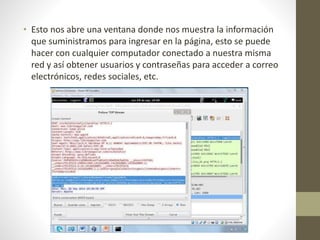

Este documento describe cómo realizar ataques de seguridad como inyección SQL, sniffing de paquetes y modificación de cookies utilizando las herramientas Badstore, sqlmap y Wireshark. Explica cómo instalar Badstore para practicar vulnerabilidades comunes como XSS e inyección SQL, y cómo usar sqlmap para escanear bases de datos y extraer datos de usuarios de un sitio vulnerable. También cubre cómo Wireshark puede capturar tráfico de red no cifrado para robar nombres de usuario y contraseñas.