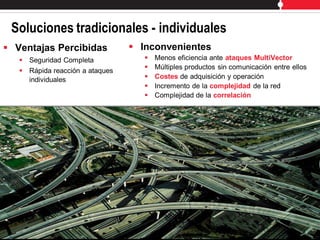

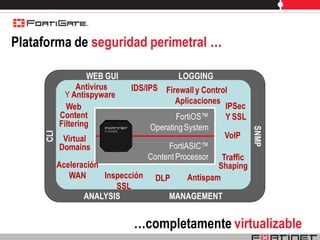

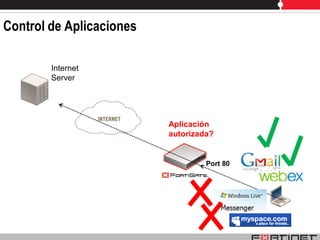

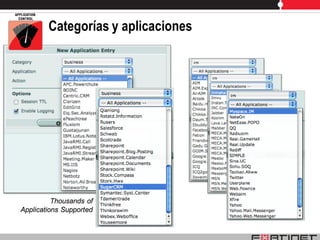

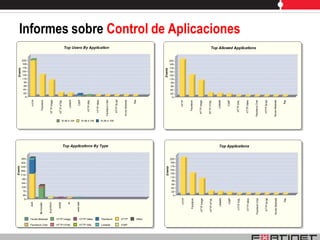

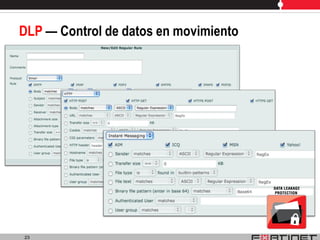

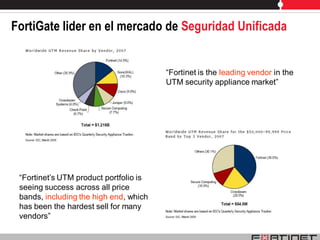

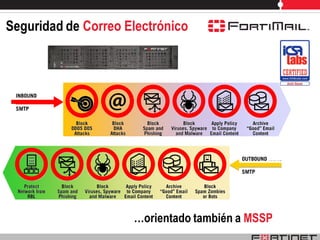

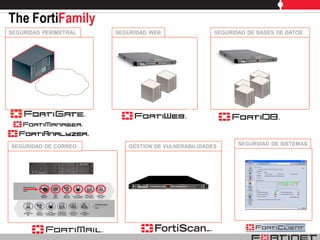

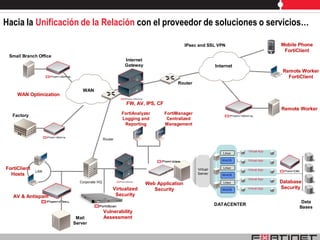

Este documento resume los beneficios de la consolidación de soluciones de seguridad en una sola plataforma, como FortiGate de Fortinet. La consolidación permite una gestión unificada, mayor eficiencia, menor complejidad y costes totales de propiedad más bajos en comparación con soluciones individuales. Fortinet lidera el mercado de seguridad unificada y ofrece una amplia gama de funcionalidades de seguridad integradas y gestión centralizada.