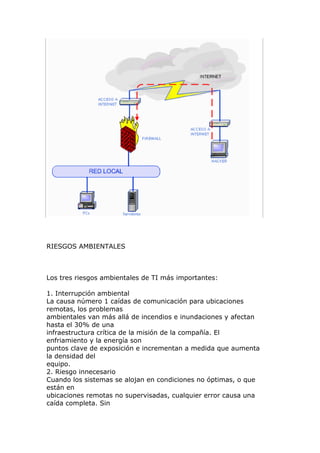

Este documento describe la importancia de implementar un firewall para proteger una red contra accesos no autorizados desde Internet. Un firewall se coloca entre la red interna y la conexión exterior y controla las entradas y salidas de datos, reduciendo significativamente las posibilidades de ataques exitosos. Se recomienda utilizar un dispositivo de hardware en lugar de un ordenador como firewall, ya que es menos susceptible de ser identificado externamente y se puede administrar de forma remota.