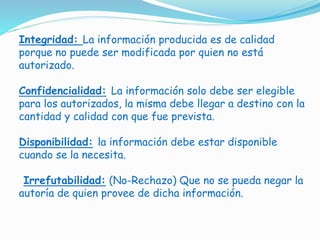

Este documento trata sobre la seguridad informática. Explica que la seguridad informática se encarga de asegurar el buen uso de los recursos informáticos y la información de una organización manteniéndolos libres de peligros. También describe algunas amenazas comunes como virus, intrusos y fallos humanos, así como métodos para proteger los sistemas informáticos como el uso de contraseñas seguras y software antivirus. Además, presenta principios básicos de seguridad como el principio del menor privilegio y el reconocimiento