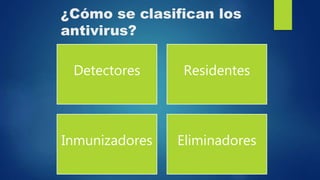

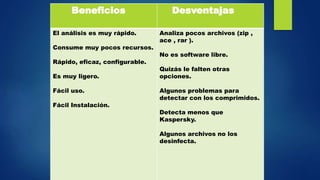

Este documento trata sobre la seguridad informática. Define la seguridad informática como la disciplina que protege la integridad y privacidad de la información almacenada en sistemas informáticos. Detalla algunas amenazas como hackers, virus, gusanos y caballos de Troya. Explica brevemente qué son los virus, gusanos y caballos de Troya. Finalmente, habla sobre los antivirus, cómo se clasifican y algunos beneficios y desventajas.