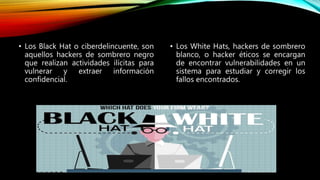

La seguridad informática se ocupa de proteger la infraestructura computacional y la información almacenada en sistemas informáticos. El documento discute los distintos tipos de hackers, como los white hats, que mejoran la seguridad, y los black hats, que realizan actividades ilegales. También se abordan los peligros de la tecnología móvil y se ofrecen recomendaciones para reducir la exposición a radiaciones.