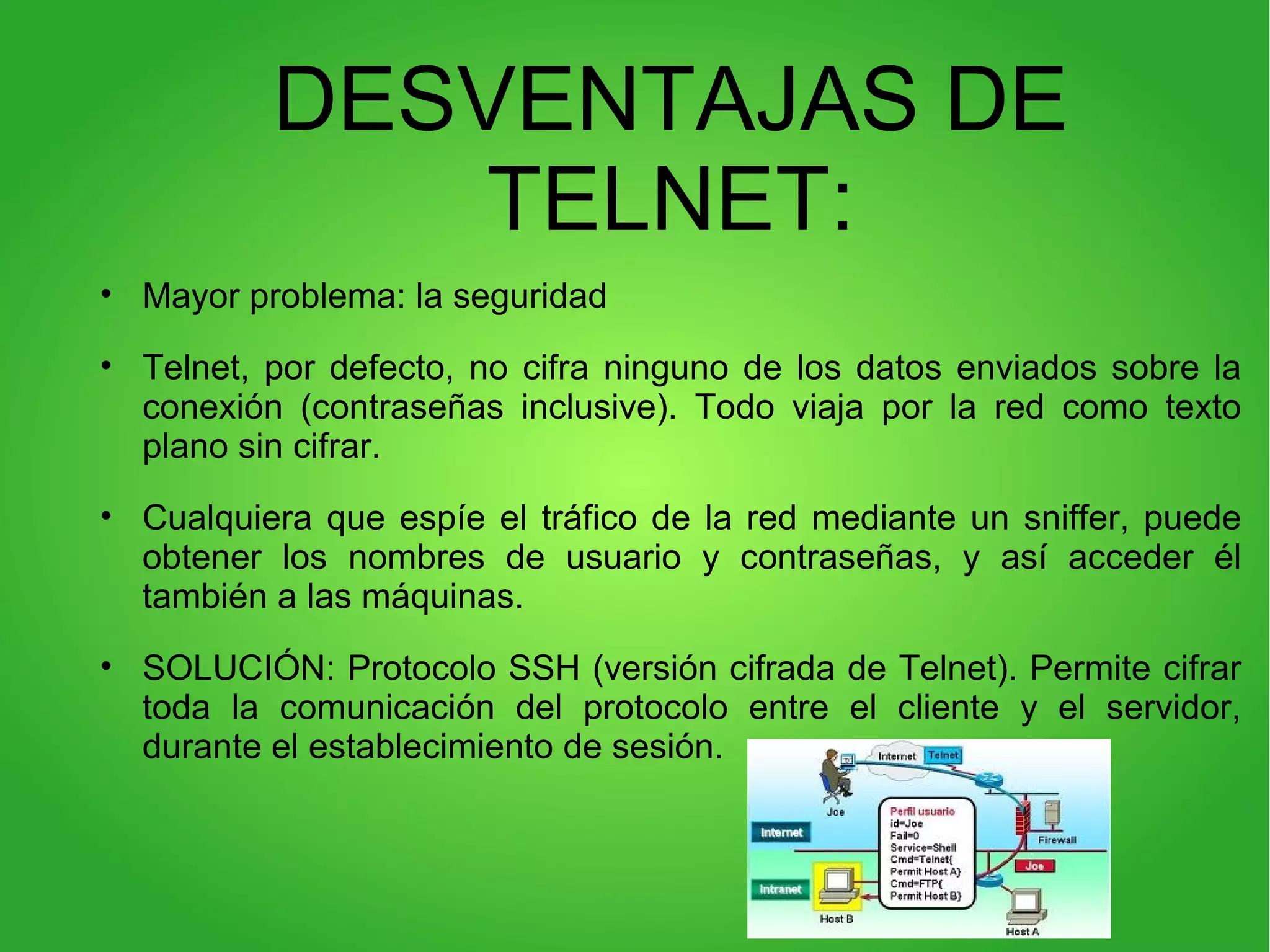

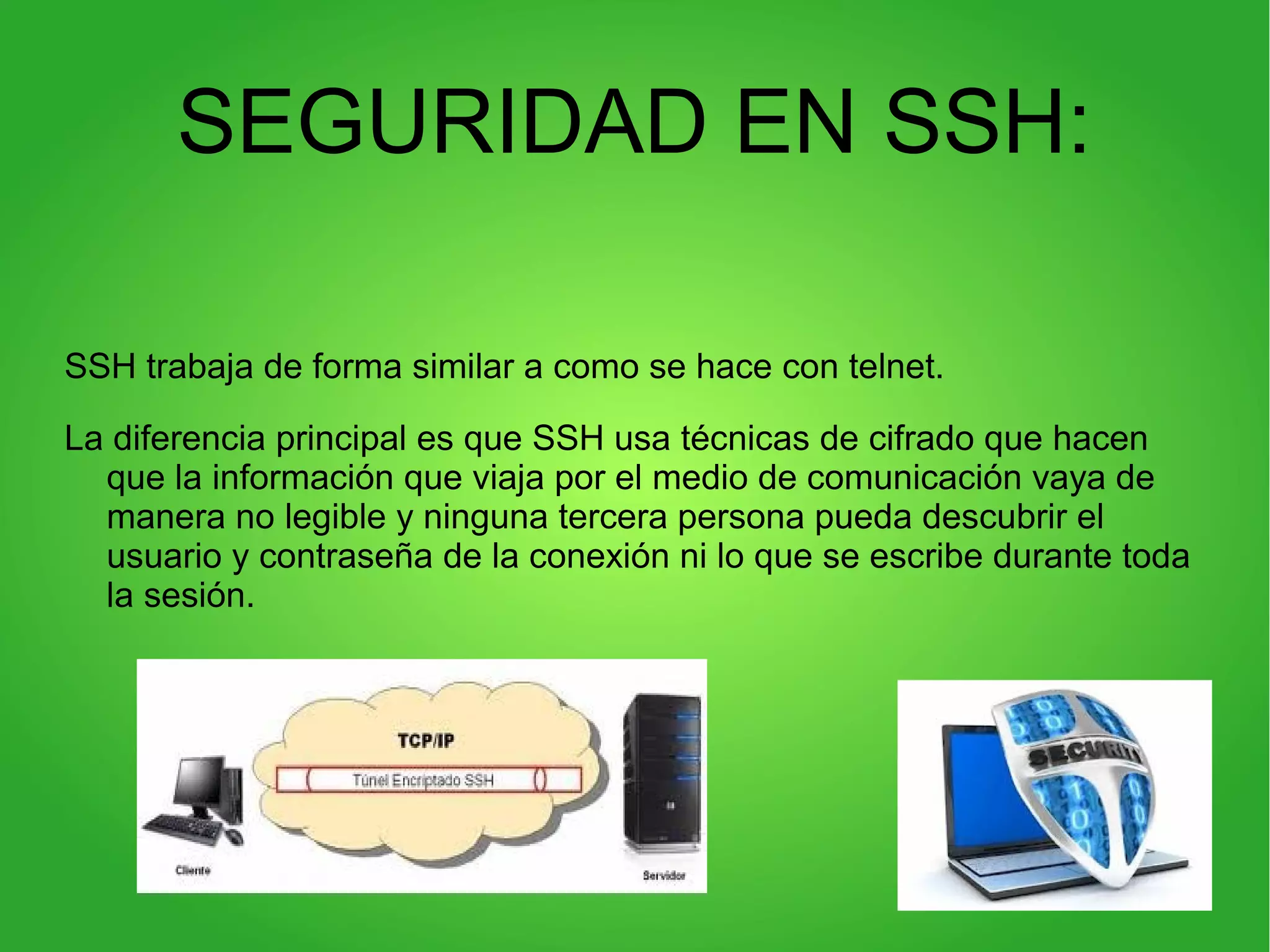

El documento describe las diferencias entre Telnet y SSH. Telnet transmite datos como texto plano, lo que hace que las contraseñas sean vulnerables a la intercepción. SSH cifra la sesión para proteger las contraseñas y la comunicación. SSH se ha diseñado para reemplazar a Telnet debido a que este último no cifra la información enviada entre el cliente y el servidor.

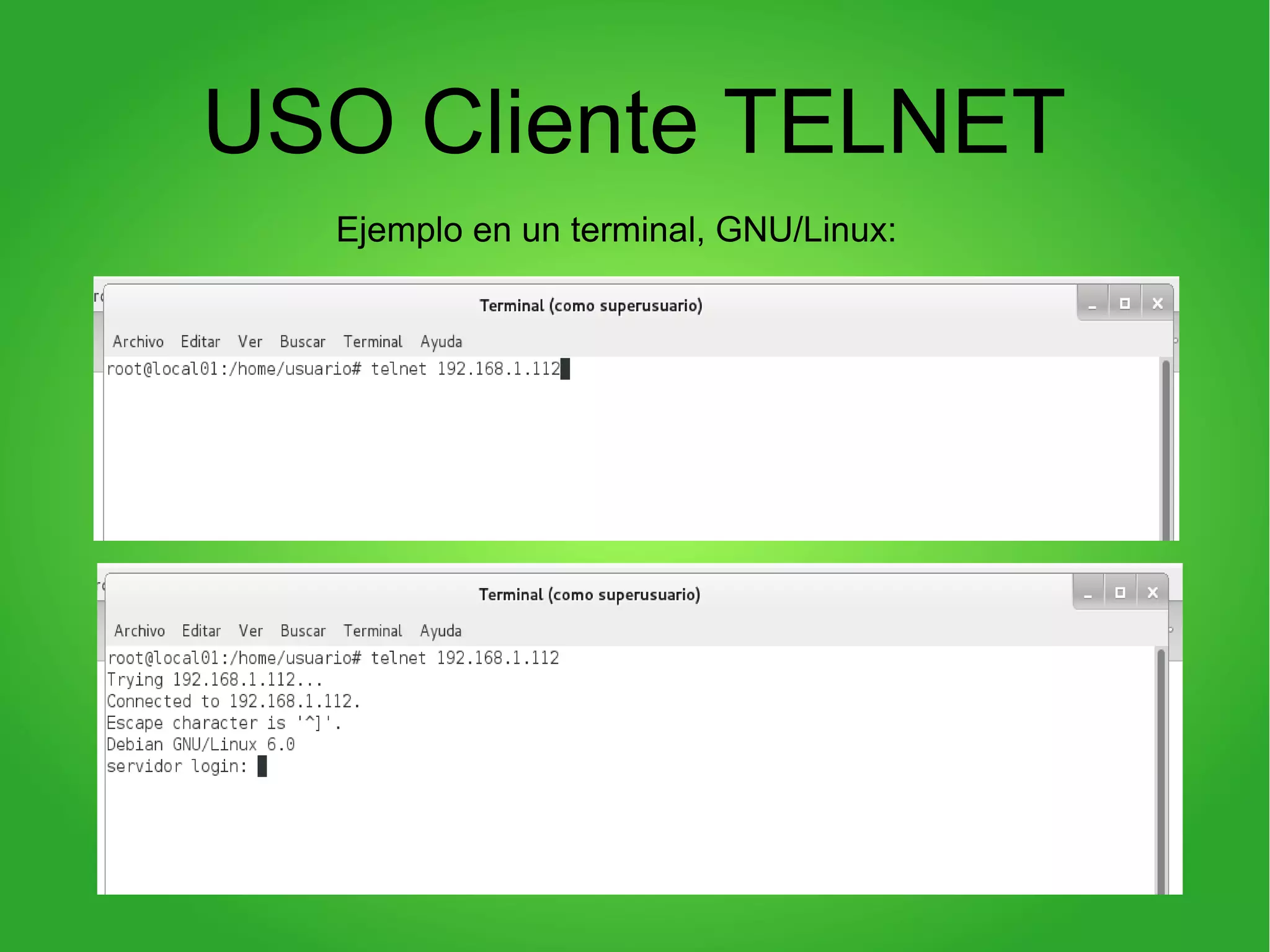

![Cliente TELNET

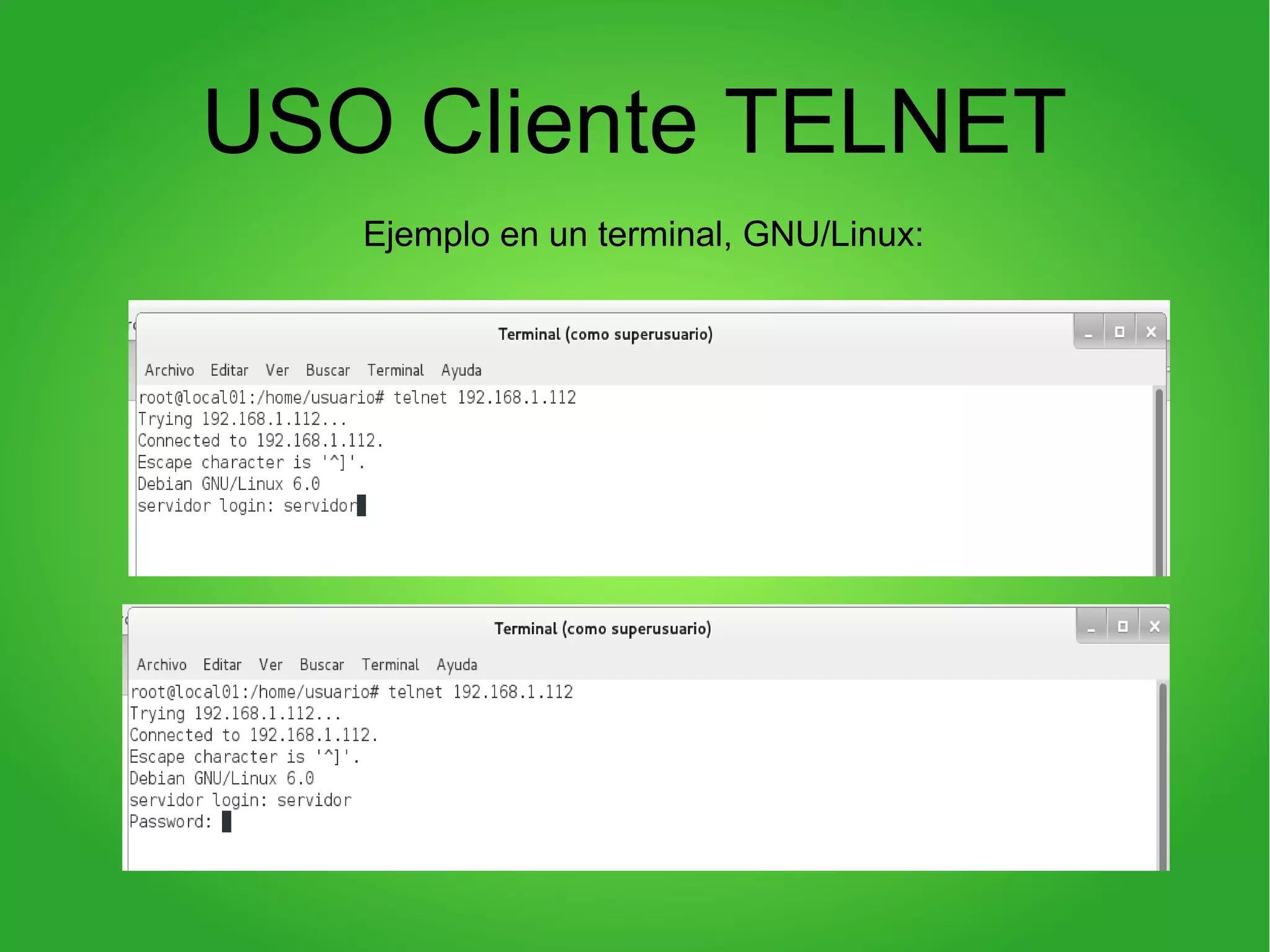

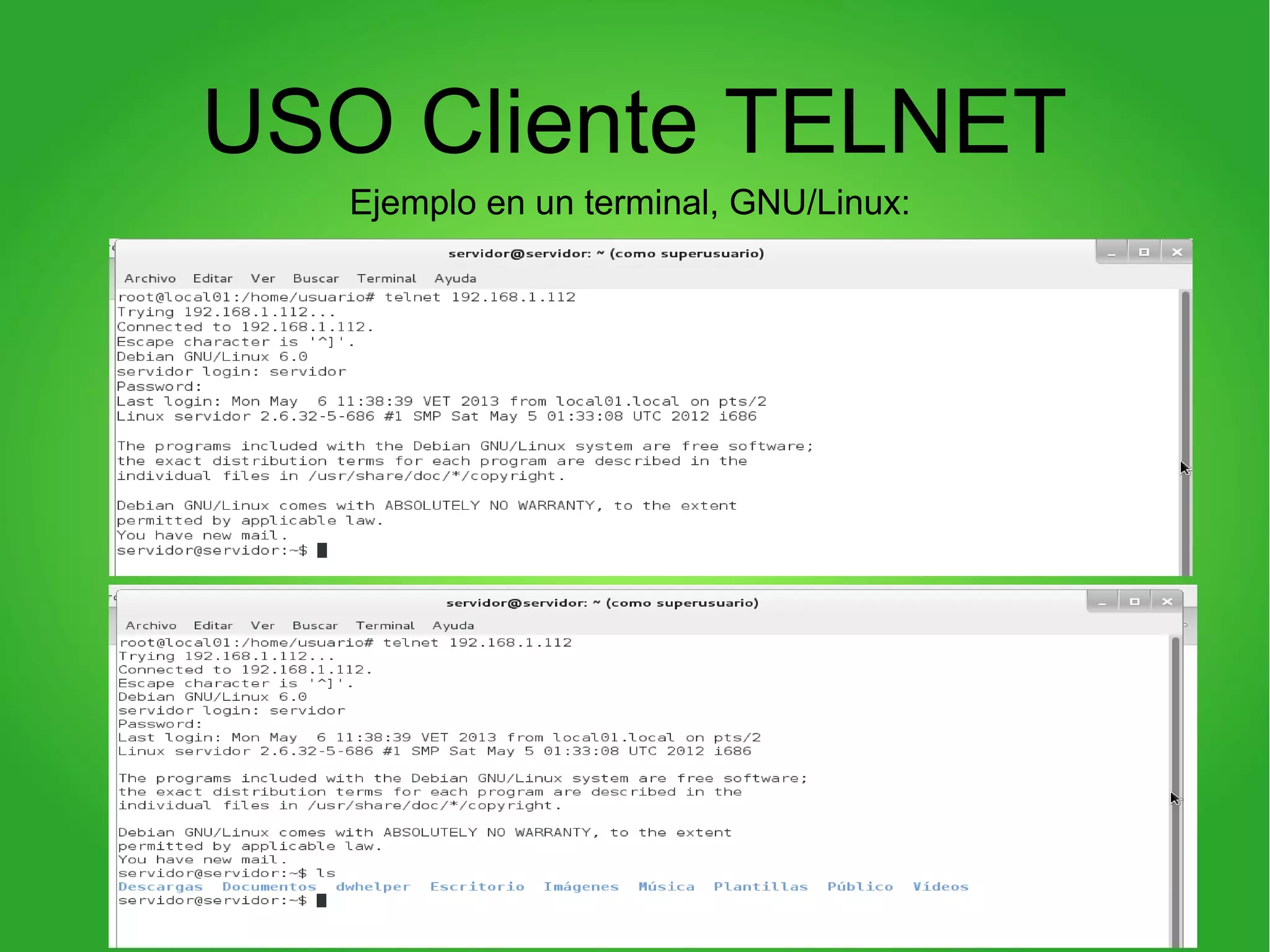

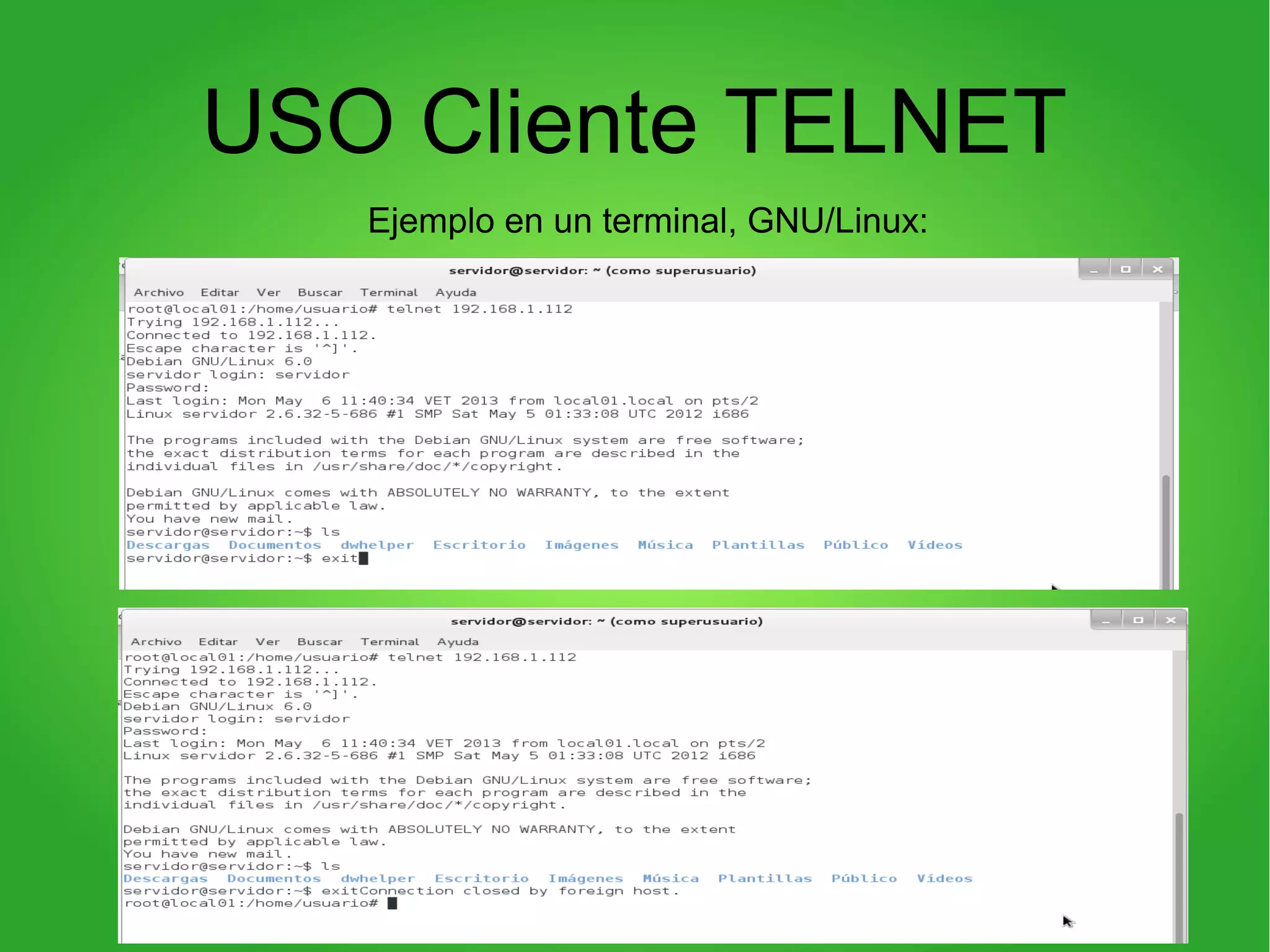

• El cliente de telnet emula diferentes tipos de terminales, permitiendo

acceder a:

• UNIX/Linux.

• MS WINDOWS.

• Grandes sistemas IBM.

• El cliente se ejecuta como sigue:

telnet [(nombre del computador ”HOST”) o (dirección IP de la

máquina a visitar)] [puerto]

• Donde si no se especifica ningún puerto se toma por defecto el 23.](https://image.slidesharecdn.com/sshtelnet-130716120039-phpapp01/75/Ssh-telnet-3-2048.jpg)

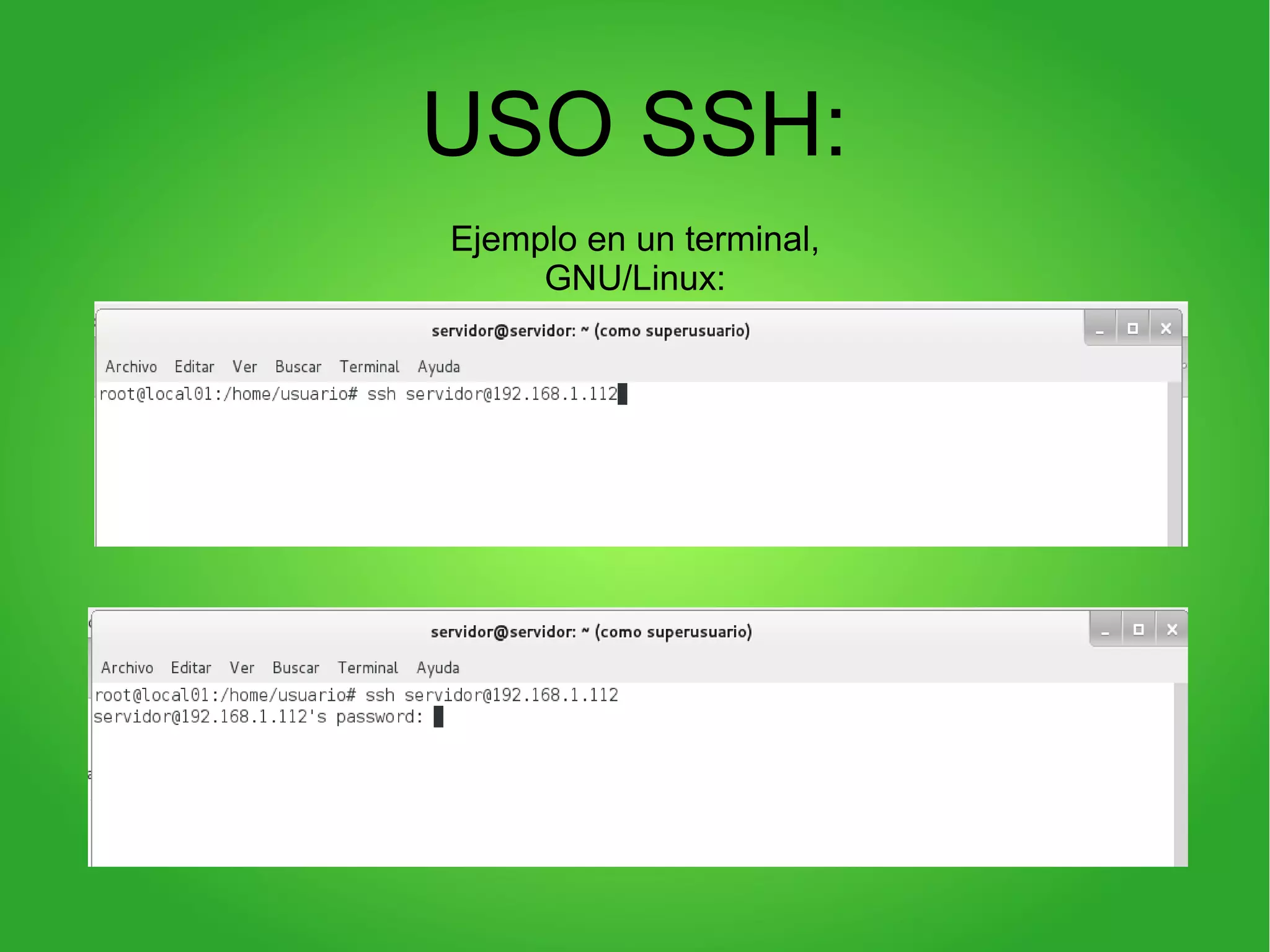

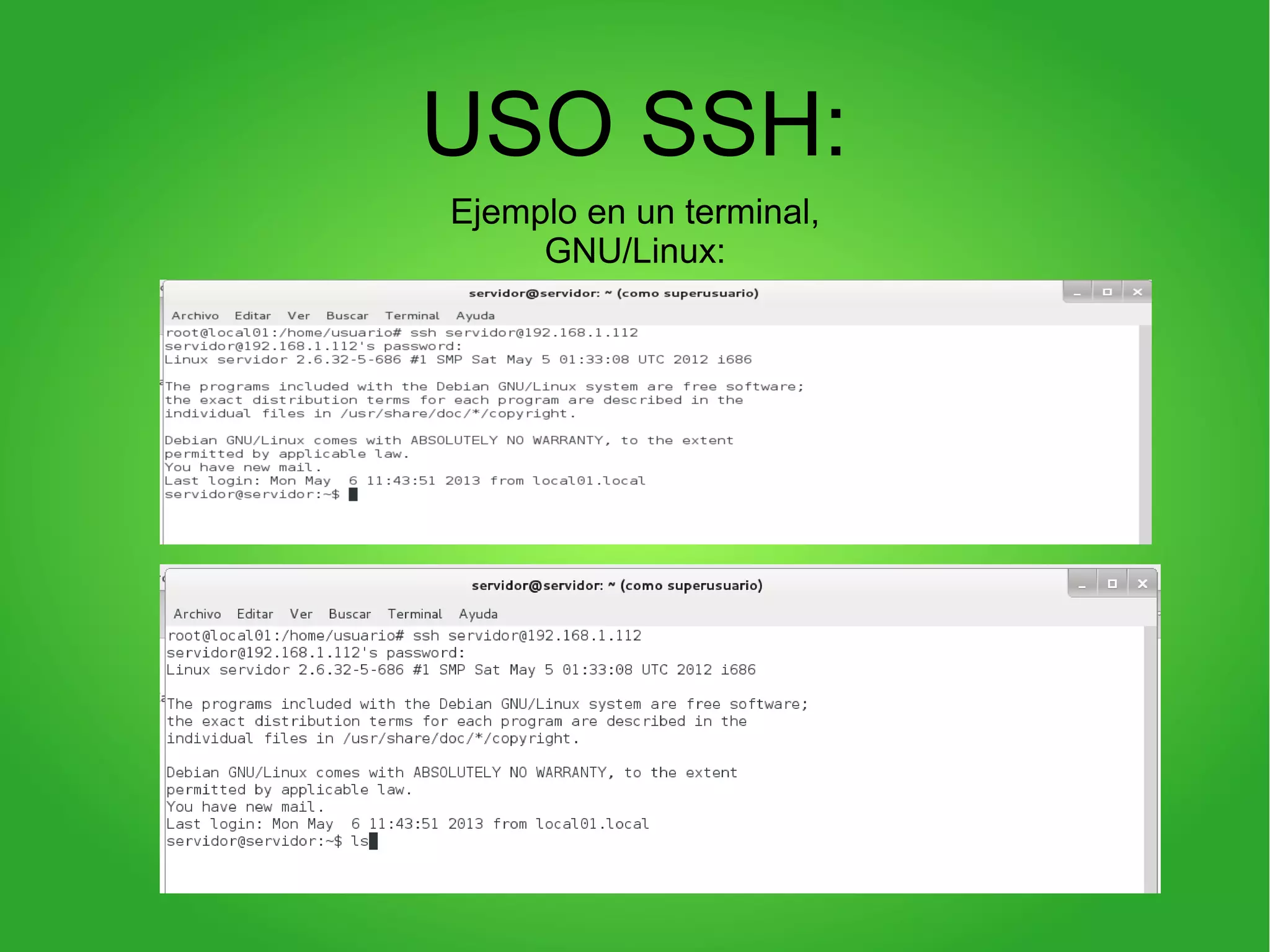

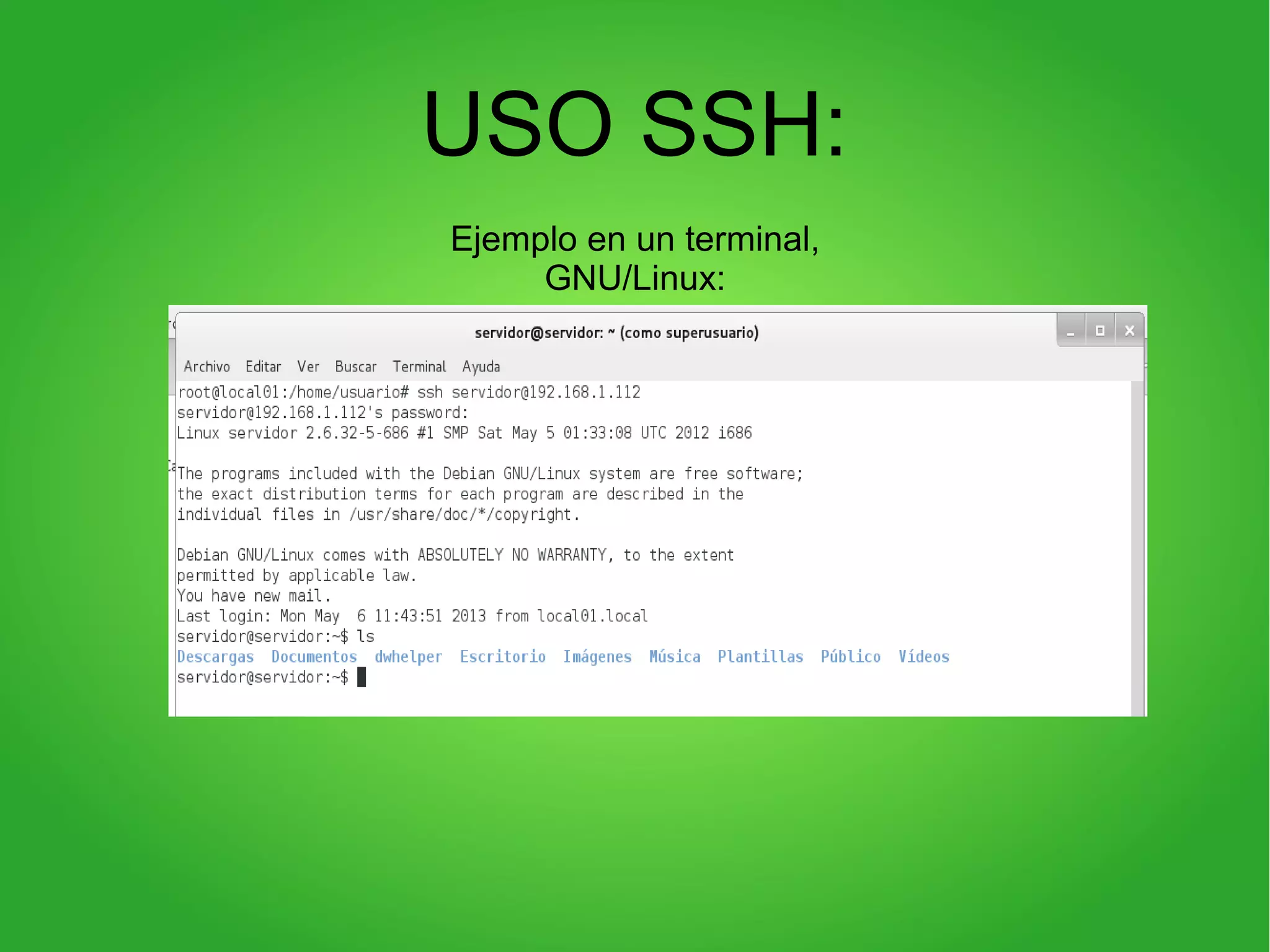

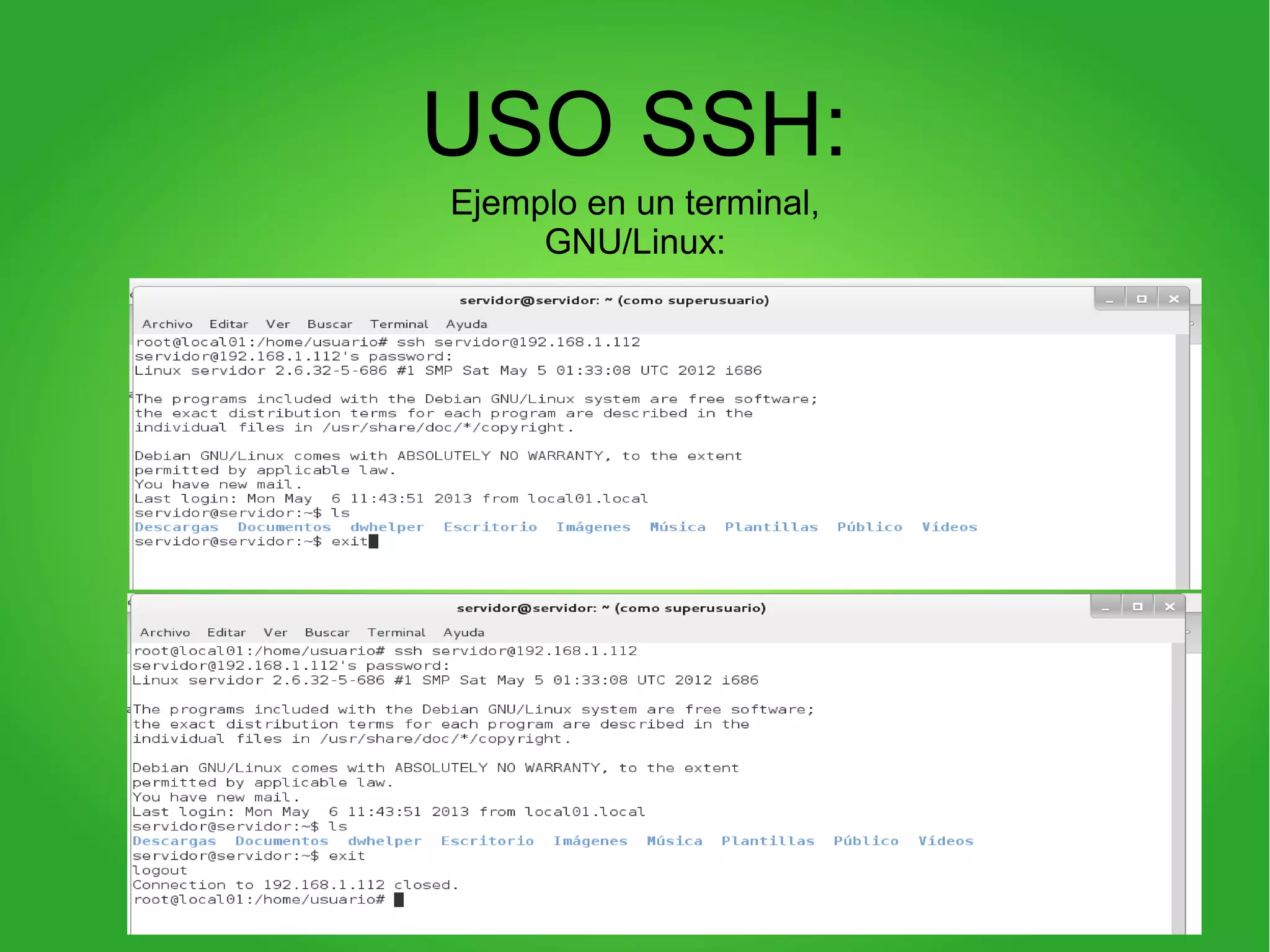

![USO SSH:

El SSH se ejecuta como sigue:

• ssh [(nombre del usuario@)hostname o (dirección IP de la máquina a

visitar)] [comando]

• Después pedirá la contraseña del usuario, una vez dada será así

realizada la conexión.](https://image.slidesharecdn.com/sshtelnet-130716120039-phpapp01/75/Ssh-telnet-12-2048.jpg)