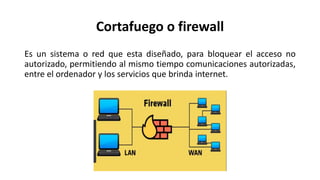

Este documento resume los conceptos clave de la seguridad informática, incluyendo virus, cortafuegos, hackers y delitos informáticos. Explica que la seguridad informática se ocupa de proteger software, hardware y datos mediante la prevención, detección y protección contra amenazas de la red. También describe antivirus y antivirus preventores que detectan y eliminan virus para proteger los sistemas.