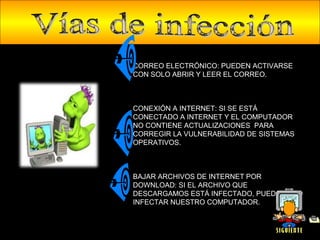

Este documento describe los diferentes tipos de virus informáticos y cómo se propagan. Explica que los virus son programas maliciosos que alteran el funcionamiento de las computadoras sin el permiso del usuario y que se pueden propagar a través del correo electrónico, descargas de internet o copiando archivos infectados. También menciona métodos para prevenir infecciones como usar programas antivirus y restringir el acceso a archivos.