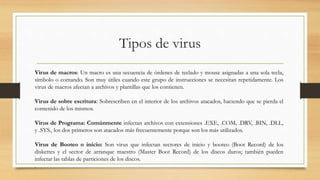

Este documento habla sobre los virus informáticos. Explica que los virus son programas maliciosos que infectan otros archivos y sistemas con el objetivo de dañarlos o modificarlos. También describe los diferentes tipos de virus como virus de macros, virus de sobreescritura, virus de boot y más. Por último, ofrece consejos sobre cómo detectar y eliminar virus, incluyendo mantener el antivirus actualizado y escanear archivos sospechosos.