Vulnerabilidad De Cajeros

•Descargar como PPT, PDF•

0 recomendaciones•113 vistas

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (15)

Lucha contra el ciber crimen necesita la confianza en la ciber-policía

Lucha contra el ciber crimen necesita la confianza en la ciber-policía

Destacado

Destacado (20)

Similar a Vulnerabilidad De Cajeros

Similar a Vulnerabilidad De Cajeros (20)

Symantec - Innovación Hacker: del espionaje industrial por drones a estímulos...

Symantec - Innovación Hacker: del espionaje industrial por drones a estímulos...

Último

Último (11)

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Vulnerabilidad De Cajeros

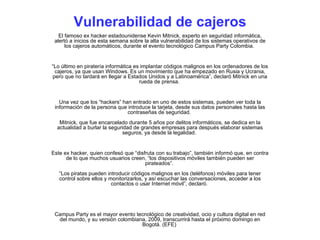

- 1. Vulnerabilidad de cajeros El famoso ex hacker estadounidense Kevin Mitnick, experto en seguridad informática, alertó a inicios de esta semana sobre la alta vulnerabilidad de los sistemas operativos de los cajeros automáticos, durante el evento tecnológico Campus Party Colombia. “Lo último en piratería informática es implantar códigos malignos en los ordenadores de los cajeros, ya que usan Windows. Es un movimiento que ha empezado en Rusia y Ucrania, pero que no tardará en llegar a Estados Unidos y a Latinoamérica”, declaró Mitnick en una rueda de prensa. Una vez que los “hackers” han entrado en uno de estos sistemas, pueden ver toda la información de la persona que introduce la tarjeta, desde sus datos personales hasta las contraseñas de seguridad. Mitnick, que fue encarcelado durante 5 años por delitos informáticos, se dedica en la actualidad a burlar la seguridad de grandes empresas para después elaborar sistemas seguros, ya desde la legalidad. Este ex hacker, quien confesó que “disfruta con su trabajo”, también informó que, en contra de lo que muchos usuarios creen, “los dispositivos móviles también pueden ser pirateados”. “Los piratas pueden introducir códigos malignos en los (teléfonos) móviles para tener control sobre ellos y monitorizarlos, y así escuchar las conversaciones, acceder a los contactos o usar Internet móvil”, declaró. Campus Party es el mayor evento tecnológico de creatividad, ocio y cultura digital en red del mundo, y su versión colombiana, 2009, transcurrirá hasta el próximo domingo en Bogotá. (EFE)