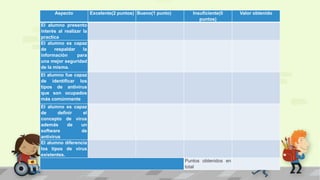

El documento aborda la importancia de la seguridad de la información y los riesgos asociados a la exposición de datos, como el robo y la adulteración, explicando la diferencia entre seguridad de la información y seguridad informática. Se detallan medidas para proteger la información personal y cómo los usuarios pueden prevenir peligros mediante la actualización de software, instalación de antivirus y establecimiento de políticas de acceso. Además, se propone una actividad educativa para que los alumnos identifiquen virus informáticos y aprendan a manejar su información de manera segura.