SENA - Taller aplicaciones de seguridad antivirus-anti spam

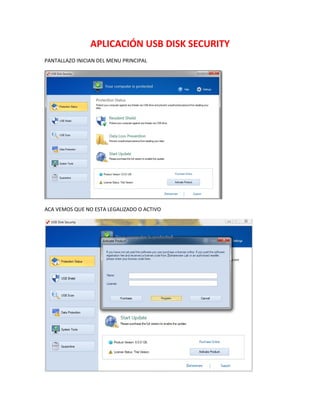

- 1. APLICACIÓN USB DISK SECURITY PANTALLAZO INICIAN DEL MENU PRINCIPAL ACA VEMOS QUE NO ESTA LEGALIZADO O ACTIVO

- 2. PROCEDEMOS A INGRESAR SERIAL Y EL USUARIO

- 3. LUEGO ESCANEAMOS LA MEMORIA USB, EN ESTE CASO NOS DETECTO UN SCRIP MALICIOSO ANTIVIRUS DEL AVAS

- 6. ACA VEMOS LA SOPCIONES PARA PROGRAMAR LA SEGURIDAD EN TIEMPO REAL, DEPENDIENDO DE LO QUE SE QUIERA UTILIZAR Y PROGRAMAR

- 7. ESTAS SON LAS OPCIONES DE PROTECCION EN TIEMPO REAL. ACA PODEMOS VER LE VERSION DEL PROGRAMAS,

- 8. ACA VEMOS UN EJEMPLO DE COMO SE ANALIZA EN SISTEMA INFORMACION DE REGISTRO DEL SISTEMA

- 9. ACA MUESTRA LOS ARCHIVOS CORRUPTOS O INFECTADOS QUE MANDA AL BAUL PARA MANTENERLOS HAY POR SI SE REQUIERE RECUPERAR ESOS ARCHIVOS IMPORTANTES

- 10. QUE SON LOS ANTI-SPYWARE ¿Qué es el software antispyware? El software anti spyware ayuda a proteger su computadora contra anuncios emergentes, rendimiento lento y amenazas de seguridad causadas por spyware y otro software no deseado. Para estar al día con las últimas formas de spyware, debe mantener actualizado su software anti spyware. Muchos tipos de software no deseado, incluyendo el spyware, están diseñados para ser difíciles de eliminar. Si trata de desinstalar este software de la misma manera que desinstala cualquier otro programa, es posible que descubra que el programa vuelve a aparecer en cuanto reinicia la computadora. EJEMPLO DE VENTANA EMERGENTE NO DESEADA

- 11. INSTALACION DE PROGRAMAS ANTISPYWARE Acá vemos un claro ejemplo de cómo se instalan los programas, seguimos las indicaciones de la instalación, y así sucesivamente hacemos con cada uno de los programas que vamos a instalar. INSTALANDO EL SPYBOT-SEARCH & DESTROY

- 13. SpyBot Search & Destroy es una herramienta más para la lucha en defensa de nuestra propia privacidad contra todo tipo despyware, creado por gente sin escrúpulos y que, en el mejor de los casos, "sólo" te perjudican quitándote ancho de banda, ensuciando tu disco duro, o dejándote sin conexión a Internet si los desinstalas incorrectamente. Casi nada. SpyBot Search & Destroydetecta y elimina casi un millar de distintas formas de este tipo de virus llamado spyware que, aunque en la mayoría de casos no se considere como un virus, pueden ser más devastadores que éstos. Entre algunos de los muchos spyware que SpyBot Search & Destroy detecta y elimina se encuentran: Web3000, Gator, Bonzi Buddy, BDE Projector, Radiate, Aureate, Cydoor, DSSAgent, SaveNow, Web3000 (parte de Gator) y webHancer. Por si detectar y eliminar no fuese suficiente, Spybot Search & Destroy también te permite inmunizar tu equipo contra futuras infecciones. Por el mismo precio (SpyBot Search & Destroy es gratuito) también detecta entradas en el Registro incorrectas, que las identifica como tales y te permite actuar de forma individual sobre ellas. En definitiva, SpyBot Search & Destroy es una opción magnífica para hacer frente a todo tipo de spyware.

- 16. QUE ES UN MALWARE PELIGROS INFORMÁTICOSLos Malware son programas informáticos diseñados por ciberdelincuentes para causarle algún daño o perjuicio al usuario como el robo de información, modificaciones al sistema operativo y las aplicaciones instaladas o tomar el control total del equipo.

- 17. André Goujon, especialista de ESET Latinoamérica, explica que hay varios clasificaciones de Malware. "Dependiendo de las acciones que realizan en el sistema, estas amenazas pueden ser clasificadas en virus, gusanos y troyanos", afirma. El virus: inserta parte de su código interno dentro de programas legítimos. De este modo, un usuario podría estar ejecutando un software genuino y a la vez el virus si dicho archivo está infectado. El gusano: es código malicioso diseñado para propagarse automáticamente a través de cualquier medio como dispositivos de almacenamiento USB, discos duros, redes corporativas, redes sociales, etc. El troyano: es código malicioso que no se propaga automáticamente ni tampoco infecta archivos. La particularidad de los troyanos es que simulan ser programas legítimos y de utilidad, sin embargo, su objetivo es completamente contrario. ¿Cómo detectar un Malware? Goujon, comenta que, para un usuario común, detectar un malware sin las herramientas adecuadas puede resultar muy difícil porque la mayoría de los códigos maliciosos intentan pasar inadvertidos ocultando cualquier comportamiento extraño que pudiera hacer sospechar a la víctima de que su sistema está infectado.

- 18. Los cibercriminales buscan obtener rédito económico a través del malware, por lo tanto, si los usuarios desconocen tal situación, será mayor el tiempo que tendrán los criminales para robar información. Así que, es imprescindible para detectar malware que los usuarios instalen una solución de seguridad con el objetivo de proteger el sistema de amenazas informáticas que pudieran ingresar a la computadora o dispositivo móvil. ¿Cómo evitar ser víctima de un Malware? El punto esencial es adoptar un comportamiento seguro y precavido. Evite descargar e instalar programas desconocidos, no siga enlaces provenientes de correos y mensajes para acceder a servicios bancarios, dude de cualquier email sospechoso. Es importante, también, que mantenga protegido el sistema con soluciones de seguridad como: cortafuegos, filtros antispam, etc. "En este sentido, es muy importante mantener actualizado el sistema operativo y todos los programas instalados", explica André Goujon. ¿Qué hacer si el Malware ya atacó? Si sospecha o tiene la duda de que su equipo pudiera estar infectado, es fundamental como primer paso, instalar una solución de antivirus. Debe realizar un análisis completo del equipo con el fin de eliminar códigos maliciosos que pudieran ser encontrados. Posteriormente, cambie todas sus contraseñas de servicios como bancos, correo electrónico, redes sociales, etc., con el fin de evitar que el cibercriminal pueda ingresar a estos sitios en caso que el malware haya robado dicha información. También es importante que el usuario conserve la calma y no entre en pánico debido a que esto podría empeorar la situación. AntiMalware

- 19. AdwCleaner (también sirve para anti barras- ventanas emergentes) AdwCleaner es una herramienta de seguridad muy fácil de usar que nos permitirá librarnos de todo el adware de nuestro equipo en cuestión de segundos con tan solo hacer un análisis rápido. Así pues, la aplicación se encargará de detectar y eliminar cualquier adware, PUP/LPI (Programas Potencialmente No Deseables), Toolbars o aplicaciones Hijacker. Lo mejor de la aplicación es sin lugar a dudas su interfaz y la comodidad para usarla. Y es que no tendremos que instalar nada, tan solo hacer doble clic sobre la aplicación y comenzar a usarla. Otro clic más nos permitirá deshacernos de todos estos programas indeseables y dejar como una patena el ordenador. AdwCleaner es una aplicación que mejora considerablemente la protección de nuestro equipo, ya que solo tendremos que tenerla descargada o metida en un dispositivo USB, para utilizarla y librarnos de cualquier problema de nuestro equipo.