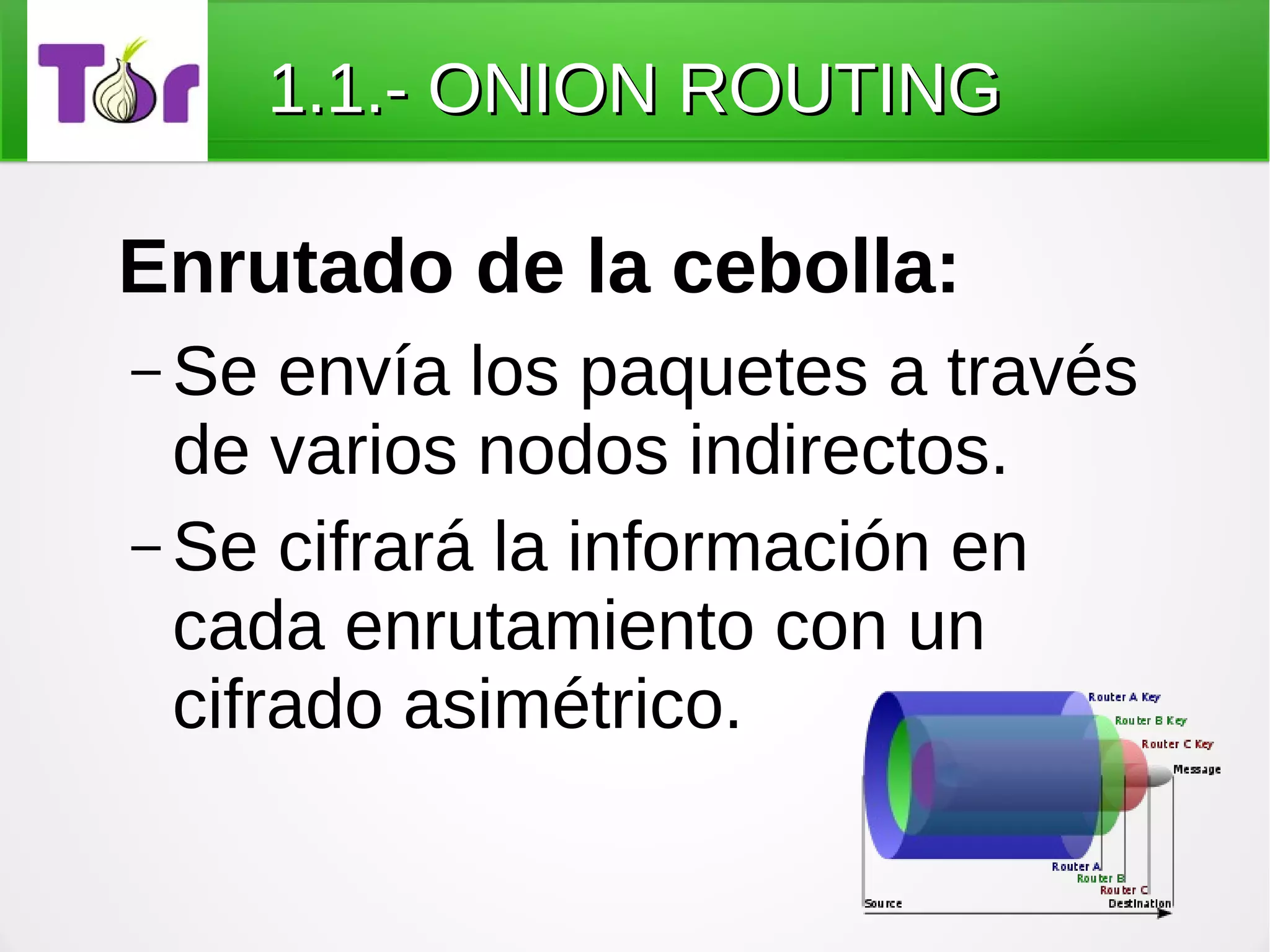

El documento describe el enrutamiento de cebolla u onion routing, un método para enviar datos a través de múltiples nodos de red de forma anónima. Explica que onion routing cifra la información en cada paso para protegerla, pero que el primer y último nodo conocen el origen y destino. Luego introduce Tor como una implementación de onion routing que pone en funcionamiento un proxy local para facilitar su uso a nivel de usuario de forma anónima.