La_gestion_en_la_seguridad_de_la_informa.pdf

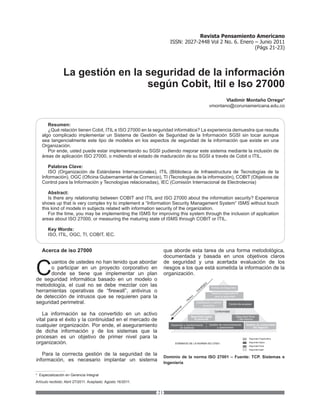

- 1. Revista Pensamiento AMERICANO Acerca de iso 27000 C uantos de ustedes no han tenido que abordar o participar en un proyecto corporativo en donde se tiene que implementar un plan de seguridad informática basado en un modelo o metodología, el cual no se debe mezclar con las herramientas operativas de “firewall”, antivirus o de detección de intrusos que se requieren para la seguridad perimetral. La información se ha convertido en un activo vital para el éxito y la continuidad en el mercado de cualquier organización. Por ende, el aseguramiento de dicha información y de los sistemas que la procesan es un objetivo de primer nivel para la organización. Para la corrrecta gestión de la seguridad de la información, es necesario implantar un sistema que aborde esta tarea de una forma metodológica, documentada y basada en unos objetivos claros de seguridad y una acertada evaluación de los riesgos a los que está sometida la información de la organización. Dominio de la norma ISO 27001 – Fuente: TCP. Sistemas e Ingeniería Política de Seguridad Aspectos organizativos para la seguridad Clasificación y control de activos Control de accesos Conformidad Seguridad ligada al personal Seguridad física y del entorno Desarrollo y mantenimiento de sistemas Gestión de comunicaciones y operaciones Gestión de continuidad del negocio O peracional Táctico Estratégico 21 Revista Pensamiento Americano ISSN: 2027-2448 Vol 2 No. 6. Enero – Junio 2011 (Págs 21-23) La gestión en la seguridad de la información según Cobit, Itil e Iso 27000 Vladimir Montaño Orrego* vmontano@coruniamericana.edu.co Resumen: ¿Qué relación tienen Cobit, ITIL e ISO 27000 en la seguridad informática? La experiencia demuestra que resulta algo complicado implementar un Sistema de Gestión de Seguridad de la Información SGSI sin tocar aunque sea tangencialmente este tipo de modelos en los aspectos de seguridad de la información que existe en una Organización. Por ende, usted puede estar implementando su SGSI pudiendo mejorar este sistema mediante la inclusión de áreas de aplicación ISO 27000, o midiendo el estado de maduración de su SGSI a través de Cobit o ITIL. Palabras Clave: ISO (Organización de Estándares Internacionales), ITIL (Biblioteca de Infraestructura de Tecnologías de la Información), OGC (Oficina Gubernamental de Comercio), TI (Tecnologías de la información), COBIT (Objetivos de Control para la Información y Tecnologías relacionadas), IEC (Comisión Internacional de Electrotecnia) Abstract: Is there any relationship between COBIT and ITIL and ISO 27000 about the information security? Experience shows up that is very complex try to implement a “Information Security Management System” ISMS without touch this kind of models in subjects related with information security of the organization. For the time, you may be implementing the ISMS for improving this system through the inclusion of application areas about ISO 27000, or measuring the maturing state of ISMS through COBIT or ITIL. Key Words: ISO, ITIL, OGC, TI, COBIT, IEC. * Especialización en Gerencia Integral Artículo recibido: Abril 27/2011. Aceptado: Agosto 16/2011. DOMINIOS DE LA NORMA ISO 27001 Seguridad Organizativa Seguridad lógica Seguridad física Seguridad legal

- 2. Revista Pensamiento AMERICANO 22 ISO/IEC 27000 es un conjunto de estándares desarrollados o en fase de desarrollo por la ISO (International Organization for Standardization) e IEC (International Electrotechnical Commission), que brindan un marco de gestión de la seguridad de la información utilizable por cualquier tipo de organización de tipo público o privada, grande o pequeña. Acerca de Cobit El modelo COBIT (Control Objectives for In- formation and related Technology) es el marco aceptado internacionalmente de buenas prácticas para el control de la información TI y los riesgos que conllevan. COBIT se usa para implementar el gobierno de TI y mejorar los controles de TI. De igual manera, contiene objetivos de control, directrices de aseguramiento, mediciones de desempeño y resultados, factores críticos de éxito y modelos de madurez. Para apoyar a las organizaciones a satisfacer exitósamente los desafíos de los negocios ac- tualmente, el IT Governance Institute (ITGI) publicó la versión de COBIT 4.1 Modelo COBIT 4.1 Fuente: www.fedeac.com • COBITes un marco de Gestión deTI y un conjunto de herramientas de soporte para el gobierno de TI, que permite a los gerentes cubrir la brecha entre los requisitos de control, los aspectos técnicos y riesgos de negocio. • COBIT hace viable el desarrollo de una política clara y buenas prácticas para los controles de TI a través de las organizaciones. • COBIT hace énfasis en la conformidad de regulaciones, ayuda a las organizaciones a incre- mentar el valor alcanzado desde la TI, permite el alineamiento y simplifica la implementación de COBIT. En síntesis, la última versión de COBIT 4.1 en- fatiza el cumplimiento normativo, ayuda a las or- ganizaciones a incrementar el valor de TI, ayuda al alineamiento con el negocio y simplifica la im- plantación de COBIT. Esta versión no invalida el trabajo efectuado con las versiones anteriores del COBIT, sino que puede ser empleado para mejorar el trabajo previo. Acerca de Itil La Biblioteca de Infraestructura de Tecnologías de la Información ITIL está basado en un conjunto de mejores prácticas para la gestión de servicios de tecnologías de la información en lo referente a personas, procesos y tecnología, las cuales fueron desarrolladas por la OGC (Oficina Gubernamental de Comercio) del Reino Unido. A través de buenas prácticas especificadas en ITIL se hace posible para departamentos y organizaciones reducir costos, mejorar la calidad del servicio, tanto a clientes externos como internos y optimizar al máximo las habilidades y destrezas del personal mejorando su productividad. Modelo ITIL V.3 Fuente: IT Process Map ITIL V3 maneja tres niveles de formación los cuales se pueden identificar por los siguientes cursos de “training”: Foundation in IT Service Management Intermediate Qualification: Operational Support and Analysis (OSA) Release, Control and Validation (RCV) Service Offerings and Agreements (SOA) Planning, Protection and Optimization (PPO) Service Strategy (SS) Service Design (SD) Service Transition (ST) Service Operation (SO) Continual Service Improvement (CSI) Managing Across the Lifecycle (MALC) • Implementing ITIL V3 Gobernabilidad de Tl Entrega de Valor Alineación Estratégica M e d i c i ó n d e l d e s e m p e ñ o Administración de Recursos A d m i n i s t r a c i ó n d e R i e s g o s La gestion en la seguridad de la información

- 3. Revista Pensamiento AMERICANO 23 En el cuadro que se muestra a continuación se muestra un comparativo de los modelos COBIT, ITIL e ISO 27000 basado en las funciones, las áreas de cobertura, la organización que creó el modelo, para qué se implementa y quienes los orientan (evalúan). Es importante concluir que un modelo no será mejor que otro, debido a que inicialmente hay que evaluar la pertinencia, la cobertura (áreas) y ante todo que cada organización, cada empresa tiene su particularidad, por ende, lo importante será adoptar un modelo pertinente, tomar los elementos que sean aplicables y adaptar el modelo de referencia para generar un modelo propio para la empresa. ISO 27000. http://www.iso27000.es/iso27000.html ¿Qué es COBIT?. http://www.cibertec.edu.pe/2/modulos/JER/JER_ Interna.aspx?ARE=2&PFL=2&JER=3749 Seguridad de la Información en Colombia. http://seguridadinformacioncolombia.blogspot. com/2010/08/alineando-cobit-41-itil-v3-e-iso-27002. html Boletín de asesoría presencial. http://es.scribd.com/doc/51456904/Aplicabilidad- de-esta%CC%81ndares-internacionales-y- mejorespra%CC%81cticas-CobiT%C2%AE- ITIL%C2%AE-Serie-ISO-IEC-27000-PwC- Venezuela COBIT – ISO 20000 – ITIL – ISO 27000 http://www.derkeiler.com/Mailing-Lists/ securityfocus/security-basics/2008-02/msg00487. html Comparativo de modelos ÄREA CobiT ITIL ISO 27000 Funciones Mapeo de procesos Mapeo de la Marco de IT Gestión de referencia de Niveles de seguridad de la Servicio de IT Información Áreas 4 Procesos y 34 9 Procesos 10 Dominios Dominios Creador ISACA OGC ISO International Organization for Standardization ¿Para qué se Auditoría de Gestión de Cumplimiento del implementa? Sistemas de Niveles de estándar de Información Servicio seguridad ¿Quiénes lo Compañías de Compañías de Compañías de evalúan? contabilidad Consultoría en IT Consultoría en IT, Compañías de Empresas de consultoría en IT Seguridad Consultores de seguridad en redes Referencias bibliográficas: La gestion en la seguridad de la información Comparativo COBIT, ITIL, ISO 27000 - Fuente: Seguridad de la información en Colombia