T C P Ilegitimo

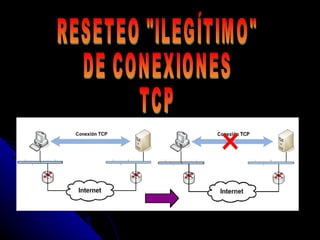

- 1. RESETEO "ILEGÍTIMO" DE CONEXIONES TCP

- 22. 4.- RESETEO DE CONEXIONES TCP 13/04/11 No hay tanto que adivinar… IP Servidor: Seguro que es conocida IP Cliente: Puede ser conocida mediante sniffing Puerto Servidor: usualmente será conocido Puerto Cliente: ?? Máx. 65536 PERO….

- 23. 4.- RESETEO DE CONEXIONES TCP 13/04/11 Puerto Cliente: ¿65536 puertos…? NO. 1.- Los puertos BIEN CONOCIDOS no los usará 2.- La mayoría de los sistemas eligen sus “puertos efímeros” de un subespacio de todo el espacio de puertos disponible. Sistema Operativo Puertos efímeros Linux Kernel 2.6 y MS Windows 1024 - 4999 Solaris y AIX 32768 - 65535 FreeBSD y OpenBSD 1024 - 49151 NetBSD 49152 - 65535

- 24. 4.- RESETEO DE CONEXIONES TCP 13/04/11 Puerto Cliente: ¿65536 puertos…? NO. 3.- Muchas implementaciones eligen sus puertos de forma incremental. Es decir, si una conexión saliente usa el puerto 1025, la siguiente usará el 1025, etc. ¡NO ES TAN DIFÍCIL AVERIGUAR EL PUERTO CLIENTE!

- 25. 4.- RESETEO DE CONEXIONES TCP 13/04/11 Ahora el atacante ya tiene todos los datos, sólo le falta: Nº Secuencia válido TCP-RESET lo hará por tí

- 27. 4.- RESETEO DE CONEXIONES TCP 13/04/11 tcp-reset -c 192.168.0.1:1024 -s 172.16.0.1:80 -t client -r 60 -W 400 1024 Segmento RST

- 30. 5.- CONTRAMEDIDAS 13/04/11 Punto 3: El desafío ACK (“challenge ACK”) RST ILEGÍTIMO Se envía ACK (“Challenge ACK”) Cierre OK

- 31. 6.- REFERENCIAS 13/04/11 Dafal, M. 2006. Improving TCP's Resitance to Blind In-window Attacks. IETF Internet-Draft http://www.ietf.org/internet-drafts/draft-ietf-tcpm-tcpsecure-07.txt Gont, F. 2007. ICMP attacks against TCP. IETF Internet Draft http://www.ietf.org/internet-drafts/draft-ietf-tcpm-icmp-attacks-02.txt Larsen, M., Gont, F. 2007. Port Randomization. IETF Internet-Draft http://www.ietf.org/internet-drafts/draft-larsen-tsvwg-port-randomization-01.txt Boletín de Seguridad UNAM-CERT 2004-006. Vulnerabilidades en TCP http://www.lugro.org.ar/pipermail/lugro-mix/2004-April/000481.html Gont's Website: http://www.gont.com.ar/drafts/icmp-attacks-against-tcp.html Wikipedia: http://es.wikipedia.org/wiki/Transmission_Control_Protocol Montañana, R. 2007.(Apuntes de Redes) Tema 5: El Nivel de Transporte en Internet http://www.uv.es/montanan/redes/redes_05.pdf Montañana, R. 2007.(Material Auxiliar) Cap 3: La capa de enlace http://www.uv.es/montanan/redes/cap_03.rtf

Notas del editor

- Juan Raúl Garcia Canet - 4º Ingeniería Informática Trabajo Redes - ETSE UV - 2007

- Juan Raúl Garcia Canet - 4º Ingeniería Informática Trabajo Redes - ETSE UV - 2007