Checklist de auditoría de Ciberseguridad

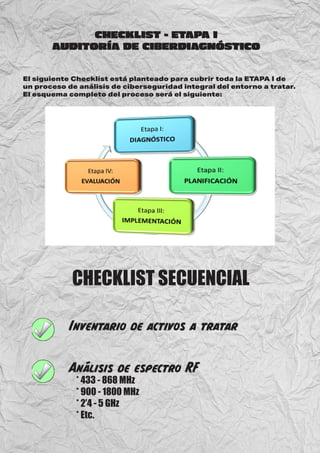

- 1. CHECKLIST - ETAPA I AUDITORÍA DE CIBERDIAGNÓSTICO El siguiente Checklist está planteado para cubrir toda la ETAPA I de un proceso de análisis de ciberseguridad integral del entorno a tratar. El esquema completo del proceso será el siguiente: CHECKLIST SECUENCIAL * 433 - 868 MHz * 900 - 1800 MHz * 2’4 - 5 GHz * Etc. Inventario de activos a tratar Análisis de espectro RF

- 2. Evaluación previa del entorno * Estado de tomas * Protección de tomas * Estado eléctrico * Ergonomía * Ventilación * Iluminación * Limpieza * Ruido externo * Vigilancia * Prevención * Distribución * Estado espaciós físicos * Mantenimiento Evaluación previa parque hardware * Facturas * Manuales * Fechados * Estado general * Mantenimiento * Vigilancia * Alarmas * Prevención * Redundancia * Plan reciclaje * Plan bloqueo * Plan shutdown * S.O actuales *Autoevaluación * Antigüedad (-4a) * Passwords * BYOD Evaluación previa parque software * Licenciado * Actualizado * Volumen adecuado * Fuentes confiables

- 3. Chequeo puntos críticos entorno digital * Permisos asignados * S.O actualizados * Aplicativos actualizados * Firmware actualizados * Vulnerabilidades * Copias de seguridad * Servicios en la nube * RRHH asignados * Recursos técnicos * Recursos económicos asignados * Implicación dirección * Implicación empleados * Documento política seguridad digital en Intrante * Documento asignación de roles y responsabilidades * Comunicación interna capilar de las políticas * Roles y responsabilidades bien definidas * Plan formativo interno * Existencia de documento de protocolo de seguridad * Existencia de documento disciplinario detallado * Existencia de documentos adicionales relacionados * Existencia de procesos de monitorización y análisis * Registro de incidencias * Acopio y gestión de pruebas de incidencias * Feedback directivo * Feedback sectorial * Existencia de contratos de confidencialidad * Cumplimiento RGPD servicios online públicos * Cumplimiento RGPD elementos internos * Realización de mailings de concienciación interna

- 4. * Modelo de seguridad en servidores para información sensible * Etiquetado información * Gestión de soportes extraíbles * Control de acceso a dependencias * Registro de matrículas * Control de acceso a redes y servicios de red * Uso de VPN * Segregación de redes * Gestión de contraseñas * Acceso a códigos fuente * Política general de transferencia información * Política de envío de eMails * Política anti-phishing * Política criptográfica * Servicios de hacking * Política de desarrollo seguro (software propio, IoT, etc.) * Política proveedores TIC * Política proveedores general * Política clientes * Aseguradora TIC * Separación entornos de desarrollo, prueba y productivos * Controles adecuados contra malware y amenazas relacionadas * Revisión técnica interna de elementos reparados / modificados * Simulacros planificados * Protección propiedad intelectual / industrial * Auditorías externas SGSI independientes y otras info@tecch.eu