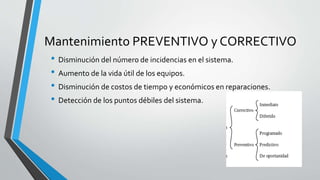

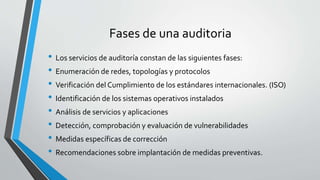

El documento presenta una auditoría de redes, sistemas y comunicaciones. Se describen los objetivos de auditar el mantenimiento, hardware, software y comunicaciones para verificar el cumplimiento de estándares, políticas de seguridad, procedimientos y controles. El documento también incluye las fases de una auditoría e información sobre auditar redes de área local, sistemas de información y elementos funcionales y no funcionales de una red.