Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Recomendados

Curso: Introducción a la seguridad informática: 01 Conceptos principales de l...

Curso: Introducción a la seguridad informática: 01 Conceptos principales de l...Jack Daniel Cáceres Meza

Más contenido relacionado

La actualidad más candente

Curso: Introducción a la seguridad informática: 01 Conceptos principales de l...

Curso: Introducción a la seguridad informática: 01 Conceptos principales de l...Jack Daniel Cáceres Meza

La actualidad más candente (19)

Curso: Introducción a la seguridad informática: 01 Conceptos principales de l...

Curso: Introducción a la seguridad informática: 01 Conceptos principales de l...

2014-2 Tema 1. Firma y cifrado de documentos digitales con PGP Y GPG

2014-2 Tema 1. Firma y cifrado de documentos digitales con PGP Y GPG

Kevin parra proteccion de la informacion en la intrnet y ontraseñas

Kevin parra proteccion de la informacion en la intrnet y ontraseñas

Ada 4 lechuga uriel verdejo hiromi_marfilcristopher_castillo karla_ 1_f.

Ada 4 lechuga uriel verdejo hiromi_marfilcristopher_castillo karla_ 1_f.

Similar a Modelos matemáticos de seguridad

Similar a Modelos matemáticos de seguridad (20)

Origen de los_problemas_de_seguridad_informatica_nuevo[1]![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Origen de los_problemas_de_seguridad_informatica_nuevo[1]

Origen de los_problemas_de_seguridad_informatica_nuevo[1]![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Origen de los_problemas_de_seguridad_informatica_nuevo[1]

Origen de los_problemas_de_seguridad_informatica_nuevo[1]![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Origen de los_problemas_de_seguridad_informatica_nuevo[1]

Origen de los_problemas_de_seguridad_informatica_nuevo[1]![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![Origen de los_problemas_de_seguridad_informatica_nuevo[1]](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Origen de los_problemas_de_seguridad_informatica_nuevo[1]

Más de Silvia Michay

Más de Silvia Michay (12)

Modelos matemáticos de seguridad

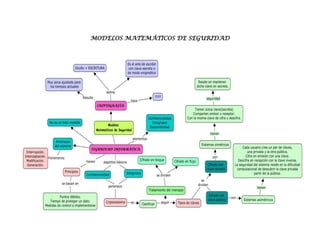

- 1. MODELOS MATEMÁTICOS DE SEGURIDAD

- 2. Ejercicios de Modelamiento Matemático. 1. Un empleado poco satisfecho ha robado varios discos de muy alta calidad con datos de la empresa. ¿Qué importa más, el costo de esos discos o el valor de los datos? Lo más importante son los datos porque estos después de sustraídos pueden ser utilizados en contra de dicha empresa. Los discos se los pueden recuperar, mientras que los datos no. 2. En una empresa se comienza a planificar estrategias de acceso a las dependencias, políticas de backup, de protección de los equipos ante el fuego, agua, etc. ¿Esto es seguridad física o lógica?¿Por qué? Se aplicarían una seguridad física, porque se debe resguardar los equipos utilizados para almacenar la información. 3. En nuestra empresa alguien usa software pirata. ¿Es una amenaza de interrupción, intercepción, modificación o de generación? Es una amenaza de intercepción ya que se no se tienen permiso para utilizar dicho software. 4. Una clave de sesión en Internet para proteger una operación de cifra dura 45 segundos. Si alguien intercepta el criptograma, ¿Debemos preocuparnos si sabemos que la próxima vez la clave será otra? No, ya que la clave cambiará para la próxima vez que inicie sesión en internet. 5. Si se prueban todas las combinaciones posibles de una clave para romper un criptograma, ¿qué tipo de ataque estamos realizando? Intercepción.