vulnerabilidades-camaras-iot-ataques-osint-deepweb.pptx

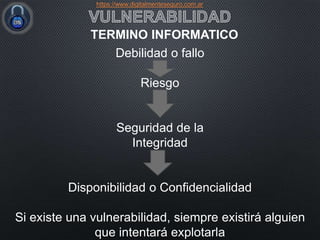

- 1. TERMINO INFORMATICO Debilidad o fallo Riesgo Seguridad de la Integridad Disponibilidad o Confidencialidad Si existe una vulnerabilidad, siempre existirá alguien que intentará explotarla https://www.digitalmenteseguro.com.ar

- 2. TERMINO INFORMATICO Debilidad o fallo en un sistema de información que pone en riesgo la seguridad de la información pudiendo permitir que un atacante pueda comprometer la integridad, disponibilidad o confidencialidad de la misma. Las vulnerabilidades son las condiciones y características propias de los sistemas de una organización que la hacen susceptible a las amenazas. El problema es que en el mundo real, si existe una vulnerabilidad, siempre existirá alguien que intentará explotarla, es decir, sacar provecho de su existencia. https://www.digitalmenteseguro.com.ar

- 3. ¿Alguna vez en sus computadoras presionaron cancelar cuando el sistema operativo pedía actualizarse? https://www.digitalmenteseguro.com.ar

- 5. Casos como el del sistema operativo Microsoft Windows, los navegadores web Firefox o Internet Explorer y tantos otros programas muy populares muchas veces integran profundos problemas de seguridad que conllevan inconvenientes con su normal funcionamiento, o hasta inclusive presentan “agujeros” por los cuales alguien experimentado puede utilizar para ingresar a nuestra PC https://www.digitalmenteseguro.com.ar

- 7. Algo fundamental que también olvidamos actualizar https://www.digitalmenteseguro.com.ar

- 8. DVR POSIBLES CONSECUENCIAS Extorsión por imágenes: un caso muy común. Ni hablar que nos vigilen con nuestras propias cámaras. Grabador de Video Digital. Forma parte de los sistemas de CCTV Es importante saber que muchos de estos dispositivos como así la también las cámaras que se conectan a ellos, pueden contar con vulnerabilidades que al ser explotadas permitan el acceso de ajenos. De esa manera pueden obtener el monitoreo o la extracción de imágenes. Otro caso común es tener una mala configuración de los mismos, resultando en el mismo efecto.

- 10. •

- 11. ¿Qué es lo recomendable? https://www.digitalmenteseguro.com.ar

- 12. Aunque a los mejores también les pasa: https://www.digitalmenteseguro.com.ar

- 16. ¿Entonces cual puede ser la única brecha que estaría quedando? Hablemos de tercerizados… Ya tenemos la cámara instalada por una empresa reconocida de confianza y con personal capacitado Ya tenemos una marca de nivel considerable La red sobre la cual esta montada es segura No tenemos contraseñas por defecto y ya cambiamos la que dejó el técnico

- 20. Consiste en un objeto al que se le ha dotado de conexión a Internet y cierta inteligencia software, sobre el que se pueden medir parámetros físicos o actuar remotamente

- 21. Sí, esa pulsera que cuenta tus pasos o ese smartwatch que te da la hora a la vez que monitoriza tus latidos son internet de las cosas. Cada vez haya más modelos y que más personas los usen para el control del ejercicio y de su salud. Entre los servicios más populares se encuentran Apple Watch, Fitbit y Google Fit. Tractores Inteligentes. Si, así como suena. También es posible disponer de un tractor automatizado. Es decir, que no necesite conductor. Se programa el vehículo con un mapa así como las tareas que debe realizar. Se pone en marcha directamente desde el celular y gracias a su GPS, sensores y radar permite le permite cultivar. Se lo conduce desde un celular. El ejemplo mas básico e infaltable. Ya traen incorporadas micrófono y cámara para realizar las video conferencias, o para hablarle al televisor y no tener que escribir.

- 23. Es un ataque a un sistema o red que causa que un servicio o recurso sea inaccesible. Una variante de este ataque es la DDOS, que se genera con varios equipos distribuidos atacando a un servicio hasta generar su colapso. https://www.digitalmenteseguro.com.ar

- 26. • Sistemas de turnos online (tramites, sistemas de salud, sistemas financieros…) • Sistemas policiales (antecedentes) • Sistemas de cámaras y monitoreo del Gobierno • Otros… https://www.digitalmenteseguro.com.ar

- 27. • Cómo medida de respuesta es muy importante contar con un plan de respuesta a incidentes. Si ocurre algún hecho de este tipo, cada persona dentro de la organización debería saber cuál es su función específica. • Herramientas dedicadas a la seguridad informática como Firewalls bien configurados. • Tener en cuenta es la solicitud ayuda al Proveedor de Servicios de Internet (ISP). Esto puede ayudar a bloquear el tráfico más cercano a su origen sin necesidad de que alcance a la organización. • Tener conocimiento de este tipo de ataques y sus posibles mutaciones. https://www.digitalmenteseguro.com.ar

- 30. En los últimos cinco años, el ransomware ha evolucionado de ser una amenaza para los ordenadores de particulares a representar un peligro serio para las redes corporativas. Los ciberdelincuentes, que antes se dedicaban simplemente a infectar la mayor cantidad posible de ordenadores, ahora tienen como objetivo organizaciones comerciales y gubernamentales https://www.digitalmenteseguro.com.ar

- 34. Ya vimos como encontrar cámaras y archivos en la web… Ahora una búsqueda más fácil y sencilla: https://www.google.com/advanced_search https://www.digitalmenteseguro.com.ar

- 35. Inteligencia de fuentes abiertas es una metodología multifactorial de recolección, análisis y toma de decisiones sobre datos de fuentes disponibles de forma pública para ser utilizados en un contexto de inteligencia. https://www.digitalmenteseguro.com.ar

- 39. • https://news.un.org/es/story/2020/11/1484342 Sitios como Please to Robme, donde exponen cuando una persona, en una red social conocida, declara que se va de vacaciones, exponiendo su situación personal. #vacaciones #holidays https://www.instagram.com/explore/tags/vacaciones/ https://www.facebook.com/hashtag/vacaciones https://www.digitalmenteseguro.com.ar

- 40. WIKI LIBERADA http://uhwiki36pbooodfj.onion/wiki/index.php/Main_Page Buscadores http://3g2upl4pq6kufc4m.onion/ http://hss3uro2hsxfogfq.onion/ Actualizado sistema operativo, antivirus, software y tener activado el firewall. Asimismo, desactiva JavaScript y las Cookies del navegador TOR

- 41. ¿Es ilegal entrar a la Dark Web? La respuesta es no, porque lo que es ilegal es el contenido que pueda adquirir en ella. Se sabe que los productos que pueden adquirirse allí son ilegales, como armas, drogas, malware de todo tipo, explotación de menores, pornografía, incluso hay actividad terrorista, etc. https://www.digitalmenteseguro.com.ar

- 42. • • • • • • •

- 43. La deep web, supone un entorno privilegiado para sus fines ya que su propia estructura y filosofía está concebida para garantizar el anonimato de sus usuarios. Ante esa premisa, las organizaciones criminales y terroristas han hecho de ella un lugar de encuentro, donde poder comunicarse y actuar con seguridad y, al amparo de las condiciones de anonimato, han florecido mercados en los que es posible comprar, prácticamente, cualquier producto considerado ilegal. https://www.digitalmenteseguro.com.ar

- 44. Pantalla principal de un sitio web alojado en Tor en el que solicitan donaciones para la yihad en Bitcoin, dejan un monedero virtual. También se puede tratar de una especie de falso Crownfunding. OJO.

- 45. BLACK MARKETS

- 49. En estos black markets es realmente fácil encontrar vendedores de tarjetas de crédito. Funcionan como sitios web muy conocidos en el que los vendedores tienen un ranking de puntuación que evalúa su reputación respecto a la fiabilidad del bien o servicio que vende. A continuación vemos algún ejemplo https://www.digitalmenteseguro.com.ar