Cómo evitar estafas y piratería en Internet

•Descargar como DOC, PDF•

0 recomendaciones•290 vistas

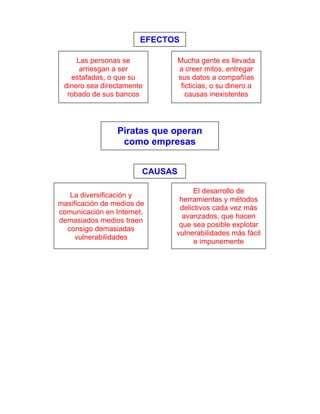

Las personas corren el riesgo de ser estafadas o que su dinero sea robado debido a la diversificación de los medios de comunicación en Internet y al desarrollo de herramientas delictivas más avanzadas. Esto lleva a mucha gente a creer en mitos y entregar sus datos o dinero a compañías o causas falsas. Algunos operan como empresas piratas para explotar vulnerabilidades de forma fácil e impune.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (13)

Destacado (20)

Unit 5 lesson 7 adding & subtracting mixed numbers

Unit 5 lesson 7 adding & subtracting mixed numbers

Similar a Cómo evitar estafas y piratería en Internet

Similar a Cómo evitar estafas y piratería en Internet (20)

Cómo evitar estafas y piratería en Internet

- 1. EFECTOS Las personas se Mucha gente es llevada arriesgan a ser a creer mitos, entregar estafadas, o que su sus datos a compañías dinero sea directamente ficticias, o su dinero a robado de sus bancos causas inexistentes Piratas que operan como empresas CAUSAS El desarrollo de La diversificación y herramientas y métodos masificación de medios de delictivos cada vez más comunicación en Internet, avanzados, que hacen demasiados medios traen que sea posible explotar consigo demasiadas vulnerabilidades más fácil vulnerabilidades e impunemente