INFORMATICA

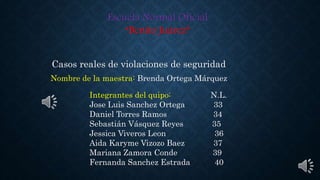

- 1. Escuela Normal Oficial “Benito Juárez” Casos reales de violaciones de seguridad Nombre de la maestra: Brenda Ortega Márquez Integrantes del quipo: N.L. Jose Luis Sanchez Ortega 33 Daniel Torres Ramos 34 Sebastián Vásquez Reyes 35 Jessica Viveros Leon 36 Aida Karyme Vizozo Baez 37 Mariana Zamora Conde 39 Fernanda Sanchez Estrada 40

- 2. ÍNDICE Virus Antivirus Spyware Anti-spyware Hacker Firewall

- 3. VIRUS son programas informáticos que tienen como objetivo alterar el funcionamiento del computador, sin que el usuario se de cuenta.

- 4. CARACTERÍSTICAS Polimórficos: capacidad para transformar su código Residentes y no residentes: quedar o no de forma permanente en la memoria del equipo Virus Stealth: se adjuntan por sí solos a ciertos archivos del ordenador Trabajo integrado: pueden atraer a otros Actividad silenciosa: ocultar los cambios que realizan dentro del ordenador Virus camaleones: Simulan ser programas comerciales

- 5. TIPOS Macro Virus: Virus Residentes en la Memoria: Virus de Sobreescritura: Virus de Acción Directa: Virus de Directorio: Virus de Secuencia de Comandos Web Virus Multipartito Virus FAT Virus Acompañante Virus Polimórfico Gusano Troyano Virus de E-mail Secuestrador del Navegador Infectores de Arranque

- 6. EJEMPLOS • Adware • Malware • Ransomware • Gusanos • Troyano • Phishing • Stuxnet • Melissa

- 7. MELISSA Este virus con nombre de mujer fue el primero que se transmitió vía correo electrónico en 1999. A pesar de no ser tan destructivo, logró propagarse y contagiar a millones de usuarios. A cualquier computador que llegaba se replicaba y saturaba los buzones de correo. Los usuarios de usuarios Microsoft Word 97 ó 2000 y Microsoft Outlook 97 ó 98 fueron los más afectados por Melissa

- 8. La plaga, creada por David L. Smith, fue la causante de que empresas como Lucent, Microsoft e Intel tuvieran que cerrar temporalmente sus servidores de correo electrónico ya que el virus estaba obstruyendo el sistema. Según Diego Osorio, gerente de tecnología de la firma de seguridad Lock-Net, “la mayoría de los virus son para Windows. La mayoría de hackers utiliza Linux y Mac y tiene sentimientos de rechazo hacia Microsoft, lo que se ha materializado en que la mayor cantidad de virus sean para la empresa de Redmond”.

- 9. ANTIVIRUS • Constituyen una herramienta básica de la seguridad informática, que garantiza en principios la protección final de una estación de trabajo contra la infección por programas malignos.

- 10. CARACTERÍSTICAS • Capacidad de detención de virus • Capacidad de eliminación de infecciones • Capacidad actualización de las bases de datos para detectar nuevos virus • Integración con el correo electrónico • Capacidad de creación de copias de seguridad o back-ups • Capacidad de detención de otros tipos de malware y peligros como Spam, spyware, phishing • Servicio de atención al cliente y apoyo técnico

- 11. EJEMPLOS • Norton Internet Security: Es el mejor para la seguridad al navegar por internet. • Panda Internet Security: Provee de todas las funciones básicas de seguridad. • BitDefender Internet Security: Provee de una fuerte protección a sus usuarios. • McAfee Internet Security: tiene gráficos únicos y actualizados que lo hacen mejor que los demás.

- 12. TIPOS • Preventores: previenen la infección de la computadora • Identificadores: se dedican a identificar programas maliciosos específicos que pueden llegar a infectar el sistema • Descontaminadores: buscan eliminar los programas maliciosos de un equipo de cómputo que ya ha sido infectado

- 13. SPYWARE • es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

- 14. CARACTERÍSTICAS • Lentitud de la computadora • Interferencia • Ventanas emergentes y descargas no autorizadas • Detección de spyware

- 15. TIPOS • CoolWebSearch. Controla el navegador. • Gator. Programas que abren ventanas emergentes de publicidad en Internet. • Perfect Keylogger. Graba los sitios web que se visitan y las contraseñas. • TIBS Dialer. Marcador automático de teléfono que, asimismo, conecta el ordenador con páginas pornográficas de pago.

- 16. SPYWARE EN LAS COMPAÑÍAS

- 17. ANTISPYWARE • Es un tipo de software diseñado para detectar y eliminar programas maliciosos o amenazantes en un ordenador.

- 18. CARACTERÍSTICAS • advierten de posibles programas de software espía que están a punto de ser instalados en tu equipo y eliminan el software que ya ha infectado el mismo.

- 19. TIPOS I. Activo: activo se ejecuta en segundo plano en el equipo y escanea continuamente en busca de amenazas de spyware. II. Pasivo: requiere que el usuario ejecute un análisis a la computadora para localizar y eliminar dicho spyware.

- 20. EJEMPLOS • McAfee Privacy Service • McAfee VirusScan

- 21. MALWAREBYTES ANTI-MALWARE • Se lanzó por primera vez en 2008 por la empresa Malwarebytes Corporation. Malwarebytes se fundó en 2004 y desde entonces esta compañía desarrolla soluciones antimalware de primera descargadas por más de 300 millones de usuarios a nivel global. • es conocido por apenas consumir recursos del sistema y por su alta tasa de detección de programas malintencionados, software publicitario y otras amenazas de seguridad. Además, este programa funciona con la mayor parte de antivirus y no interfiere en su funcionamiento.

- 22. HACKER • una persona experta en alguna rama de la tecnología, a menudo informática, que se dedica a intervenir o realizar alteraciones técnicas con buenas o malas intenciones sobre un producto o dispositivo.

- 23. TIPOS • Los Crackers • Los gurús • Los lamers • El Newbie • El Wannaber • Scriptkiddie • Black hat • White hat • Prheaking • Sneaker • Wizard • Programador Vodoo • Los bucaneros • Piratas informáticos

- 24. • Hackers de Sombre Blanco: Los hackers con sentido ético, en este grupo se engloban tanto los investigadores de seguridad como aquellos que rompen sistemas por razones no maliciosas • Hackers de Sombrero Negro: Considerados directamente como criminales y viola la seguridad de un dispositivo para poco menos que provecho personal • Hackers de Sombrero Gris: se caracterizan por discurrir entre “el bien y el mal” del mundo del hacking

- 26. FIREWALL • Un Firewall en Internet es un sistema o grupo de sistemas que impone una política de seguridad entre la organización de red privada y el Internet. El firewall determina cual de los servicios de red pueden ser accesados dentro de esta por los que están fuera, es decir quien puede entrar para utilizar los recursos de red pertenecientes a la organización.

- 27. TIPOS DE FIREWALL • 1. Hardware: esta clase de sistema es situado sobre los dispositivos utilizados para entrar a Internet, los denominados “routers”. Con frecuencia la instalación ya está efectuada al comprar el router; de lo contrario conviene llevar a cabo la instalación. Colocar el firewall en esta oportunidad es complicado, debido a que se realiza por medio de un navegador que tenga acceso a Internet. • 2. Software: es posible identificar dos clases de estos firewalls, el primero es gratuito: además se le conoce con el nombre de software firewall, que puede ser empleado con completa libertad y sin costo alguno como su nombre lo señala. Su fin es seguir y evitar el acceso de cierta clase de información a las computadoras personales. Actualmente la gran mayoría de las PC ya disponen de firewall instalado.

- 28. BENEFICIOS DE UN FIREWALL EN INTERNET • Los firewalls en Internet administran los accesos posibles del Internet a la red privada. Sin un firewall, cada uno de los servidores propios del sistema se exponen al ataque de otros servidores en el Internet. Esto significa que la seguridad en la red privada depende de la "Dureza" con que cada uno de los servidores cuenta y es únicamente seguro tanto como la seguridad en la fragilidad posible del sistema.

- 29. EJEMPLOS • ZoneAlarm • TinyWall • Comodo Firewall • Emsisoft Internet Security • Outpost Firewall