Cliente de vpn

- 1. Tener una conexión invisible con cliente de VPN La tecnología VPN no es nada nueva, ya hace varias décadas que se encuentra disponible, pero se ha tornado más popular en los últimos años debido al aumento en la inseguridad y falta de privacidad que sufre internet. Losservicios VPN ofrecen a los usuarios normales una manera de asegurar y mantener sus datos y actividad en línea de manera anónima y lejos de posibles ataques por parte de piratas informáticos y ladrones de identidad. Hoy en día es posible tener una conexiona internet invisible con cliente de VPN, ya que al conectar a través de estos servicios, nuestra identidad web queda oculta detrás de un servidor que maneja toda nuestra actividad ocultando nuestra conexión. De este modo, podemos navegar libremente sabiendo que no se puede relacionar lo que hacemos en línea con nuestra conexión a la red.

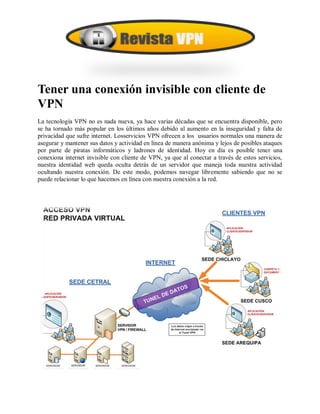

- 2. Cuando usamos un cliente de VPN, creamos una conexión segura, un túnel, entre nuestro equipo y el sitio o servicio de destino, todos los datos que enviamos y recibimos atraviesan este túnel de manera segura ya que son encriptados y aun cuando puedan ser interceptados, son prácticamente indescifrables. Por eso la tecnología VPN se ha tornado una de las mejores alternativas para mantener nuestra información segura y privada en todo momento cuando usamos internet. No importa si usamos una red de equipos, o un teléfono móvil inteligente, seguramente encontremos un buen servicio VPN que se adapte a nuestra necesidad de seguridad y podamos contratar el mejor paquete de conexión disponibles. Aquí en Revista VPN nos tomamos muy en serio nuestro trabajo y buscamos los mejores servicios, analizamos sus prestaciones y damos un análisis claro y confiable de cuál es el mejor para cada tipo de necesidades. Visita nuestras secciones para informarte y encontrar cual es el que mejor se adapta a tus requerimientos