vpn´s

- 2. ¿Qué es una VPN? 🠶 Una red privada virtual(VPN Virtual Private Network) es una red privada que utiliza la infraestructura de una red publica para poder transmitir información. 🠶 Una vpn combina dos conceptos: redes virtuales y redes privadas. En una red virtual,losenlaces de la red son lógicosy no físicos. 🠶 Un usuario de una red virtual no será capaz de detectar la red física,el solo podráver la red virtual.

- 3. 🠶 Las redes privadas son definidas como redes que pertenecen a una misma entidad administrativa. Un ejemplo de esta clase de red es una intranet corporativa, la cual puede ser utilizada solo por usuarios autorizados.

- 4. ¿Como funciona? 🠶 En la sede central un concentrador VPN se encargará de autenticar a las sedes remotas o teletrabajadores. Por otro lado, cada una de las oficinas o sedes con mas de un puesto se equiparán con un Router que incorporara la red local a la red corporativa, utilizandoautenticaciónyencriptacióndedatos. Los teletrabajadores podrán conectarse a la Intranet de forma segura mediante software cliente de VPN. Cada una de las sedes remotas o teletrabajadores establecerá una túnel seguro utilizando la conexión a Internet, e incorporaraa la Intranetde forma transparentea unode los equipo.

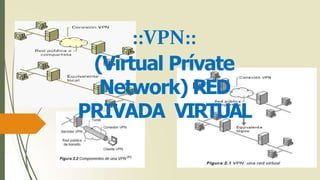

- 5. Componentes de una VPN 🠶 Los componentes básicos de una VPN aparecen en la figura y son: 🠶Servidor VPN 🠶Tunel 🠶Conexión VPN 🠶Red publica de transito 🠶Cliente VPN

- 6. Arquitectura de una VPN 🠶 Existen básicamentedos tiposdearquitectura para unaVPN. Estosson: 🠶 VPN deacceso remoto 🠶 VPN de sitioa sitio 🠶 La VPN de sitio a sitio puede ser llamada VPN LAN O LAN O VPN POP a POP. Las VPN de sitio a sitio se dividen a su vez en VPN extranet y VPN intranet. Las VPN de acceso remoto se dividen en VPN Dial-ip y VPN directas.

- 7. 🠶 VPN de acceso remoto: permite a los usuarios acceder a los recursos de la compañía siempre que lo requieran.

- 8. 🠶 VPN de sitio a sitio: son utilizados para conectar sitios geográficamente separados de una corporación.

- 9. Tipos de VPN 🠶 Existen diferentes formas de que una organización puede implementar una VPN .cada fabricante o proveedor ofrece diferentes tipos de soluciones VPN. Los tiposdiferentesde VPN son: 🠶 VPN de firewall 🠶 VPN de router ydeconcentrador 🠶 VPN de sistemaoperativo 🠶 VPN deaplicación 🠶 VPN de proveedorde servicios

- 10. VENTAJAS DE UNA VPN: 🠶 -Seguridad: provee encriptación y Encapsulación de datos de manera que hacequeestosviajen codificadosya travésde un túnel. 🠶 -Costos: ahorran grandes sumas de dinero en líneas dedicadas o enlaces físicos. 🠶 -Mejor administración: cada usuario que se conecta puede tener un numero de IP fijo asignado por el administrador, lo que facilita algunas tareas como por ejemplo mandar impresiones remotamente, aunque también es posible asignar las direcciones IPdinámicamente si así se requiere. 🠶 -Facilidad para los usuarios con poca experiencia para conectarse a grandes redescorporativas transfiriendosus datosde formasegura.