Encriptacion[1]

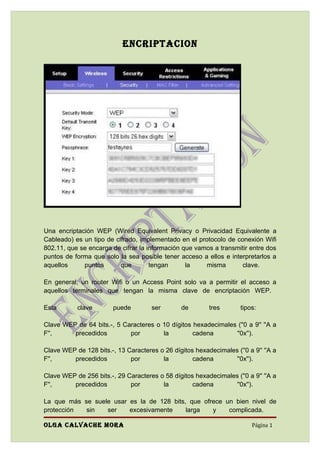

- 1. ENCRIPTACION Una encriptación WEP (Wired Equivalent Privacy o Privacidad Equivalente a Cableado) es un tipo de cifrado, implementado en el protocolo de conexión Wifi 802.11, que se encarga de cifrar la información que vamos a transmitir entre dos puntos de forma que solo la sea posible tener acceso a ellos e interpretarlos a aquellos puntos que tengan la misma clave. En general, un router Wifi o un Access Point solo va a permitir el acceso a aquellos terminales que tengan la misma clave de encriptación WEP. Esta clave puede ser de tres tipos: Clave WEP de 64 bits.-, 5 Caracteres o 10 dígitos hexadecimales (''0 a 9'' ''A a F'', precedidos por la cadena ''0x''). Clave WEP de 128 bits.-, 13 Caracteres o 26 dígitos hexadecimales (''0 a 9'' ''A a F'', precedidos por la cadena ''0x''). Clave WEP de 256 bits.-, 29 Caracteres o 58 dígitos hexadecimales (''0 a 9'' ''A a F'', precedidos por la cadena ''0x''). La que más se suele usar es la de 128 bits, que ofrece un bien nivel de protección sin ser excesivamente larga y complicada. OLGA CALVACHE MORA Página 1

- 2. La encriptación WEP de 256 bits no es soportada por muchos dispositivos. Una clave de encriptación WEP se puede descifrar (existen programas para ello), pero para esto es necesario un tráfico ininterrumpido de datos durante un tiempo determinado (por cierto, bastantes datos y bastante tiempo). Evidentemente, cuanto mayor sea el nivel de encriptación y más complicada sea la clave más difícil va a ser de descifrar. No se tarda lo mismo (a igualdad volumen de datos y tiempo) en descifrar la clave de una encriptación WEP de 64 bits que una de 128 bits, no existiendo además entre ambos una relación aritmética, es decir, que no se tarda el doble en descifrar una clave de encriptación WEP de 128 bits que una de 64 bits. A pesar de que es posible descifrar estas claves de encriptación, no debemos pensar que sea fácil ni rápido. Una buena clave de encriptación WEP de 128 bits (por no decir una de 256 bits) puede llegar a ser prácticamente indescifrable si nos hemos asegurado de que sea lo suficientemente complicada. La mayoría de los programas para descifrar claves están basados en una serie de secuencias más o menos lógicas con las que empieza a atacar a nuestro sistema hasta entrar en el. Evidentemente, una clave del tipo 1234567890 tarda segundos en ser localizada, pero a nadie se le ocurre (o se le debería ocurrir) poner esta clave. Debemos evitar claves que contengan secuencias relacionadas con nosotros (fechas, nombres, lugares), así como frases típicas, ya que es lo primero que intentan este tipo de programas. Esto no solo CryptoForge es un programa de encriptación para seguridad personal y profesional. Permite proteger la privacidad de archivos, carpetas, y mensajes confidenciales encriptándolos (cifrándolos) con hasta cuatro algoritmos de encriptación robustos. Una vez que la información ha sido encriptada, puede ser almacenada en un medio inseguro, o transmitida por una red insegura (como Internet), y aún así permanecer secreta. Luego, la información puede ser desencriptada (descifrada) a su formato original. CryptoForge es un conjunto de programas para encriptar archivos, carpetas, y email, que le añaden al Windows la más robusta encriptación disponible hoy día. Está diseñado para ocultar la complejidad de la tecnología de encriptación, razón por la cual este programa es realmente muy fácil de usar. NOVEdAdEs - 21 de Noviembre de 2009: Publicación de la versión 3.3.0. Añade soporte para Windows 7 (tanto de 32 como de 64 bits) y Server 2008R2. El destructor de archivos incorporado, ahora puede destruir también carpetas y estructuras de carpetas. Incluye mejoras en la seguridad y en el rendimiento, corrige errores,ymás... OLGA CALVACHE MORA Página 2

- 3. es válido para una clave WEP, sino para cualquier tipo de clave que pongamos. También debemos evitar claves fáciles, como secuencias consecutivas de teclas o números. Para mayor seguridad es muy aconsejable siempre que sea posible activar el filtrado de direcciones MAC. Una dirección MAC (Media Access Control address) es un identificador hexadecimal de 48 bits. Esta dirección es única para cada dispositivo, no siendo un parámetro modificable por el usuario (cada tarjeta o interfaz de red tiene su propia dirección MAC, establecida por el fabricante). LAs CARACTERísTICAs y bENEfICIOs . Rápido para descargar, simple de instalar, y muy fácil de usar! • Basado en algoritmos de encriptación de dominio público - La robusta encriptación empleada por CryptoForge es la mejor disponible hoy día. • Ataque por fuerza bruta impracticable - Con mil millones de ordenadores capaces de probar mil millones de contraseñas por segundo cada uno, y empleando un algoritmo con llave de 168 bits, se necesitarían 10*10ˆ24 años de trabajo para probar todas las contraseñas posibles (para comparar, la edad del universo se estima en 10*10ˆ9 años). • Encriptación múltiple - Sus datos estarán seguros, aún sin el futuro uno de los algoritmos de encriptación fuese atacado con éxito. • Destructor de archivos incorporado - Cumpliendo y excediendo las especificaciones DoD (Departamento de Defensa de EEUU). • Protección con contraseña muy fácil y segura. • Potente compresión incorporada - La compresión refuerza aún más la seguridad criptográfica. Todos los programas de encriptación deberían incluir compresión. • Desarrollado y compilado fuera de los EEUU - No está sujeto a restricciones para exportación ni a regulaciones internas. • Ideal para la protección de archivos y carpetas - Funciona en cualquier tipo de medio, incluyendo carpetas de red y dispositivos removibles USB. • Sin puertas traseras ni llaves maestras - Sea cuidadoso y no olvide su contraseña. Módulo para encriptar email - Con el módulo Text es muy fácil la encriptación E mail. OLGA CALVACHE MORA Página 3

- 4. OLGA CALVACHE MORA Página 4

- 5. OLGA CALVACHE MORA Página 5