TICO

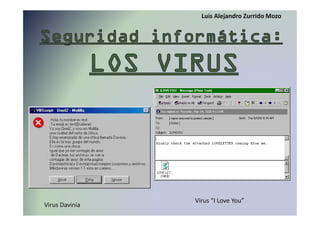

- 1. Luis Alejandro Zurrido Mozo Virus “I Love You” Virus Davinia

- 2. ¿QQuuéé eess uunn vviirruuss?? Es un tipo de malware (programa que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario) que altera intencionadamente el funcionamiento normal del sistema con distintos objetivos, desde una simple broma hasta realizar daños importantes. Se cuelan a través de un software, ya sea a través de un navegador, adjuntándose a un correo electrónico…cualquier medio de transmisión de información, y, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este.

- 3. Funcionamiento ddeell vviirruuss Se ejecuta un programa que está infectado, normalmente, inconscientemente, y el código del virus queda alojado en la memoria RAM del ordenador; el virus toma entonces el control de los servicios básicos del sistema operativo, infectando después archivos y convirtiéndolos en copias de si mismo, (cuanto más deprisa y más discretamente se copie, mmááss ppoossiibbiilliiddaaddeess tteennddrráá ddee ddaaññaarr aa uunn mmaayyoorr nnúúmmeerroo ddee ordenadores antes de llamar la atención). Mientras que se van copiando en otros archivos, los virus comprueban si determinada condición se ha cumplido para atacar (por ejemplo que sea cinco de enero). Es importante tener en cuenta que los virus son diseñados con la intención de no ser descubiertos por el usuario y generalmente, sin antivirus, no es descubierto hasta que esta fase del ciclo de funcionamiento del virus se produce el daño con la consiguiente pérdida de información.

- 4. HHiissttoorriiaa ddeell vviirruuss iinnffoorrmmááttiiccoo Comenzaron en los sesenta, en los laboratorios de Bell Computers. Cuatro programadores (H. Douglas Mellory, Robert Morris, Victor Vysottsky y Ken Thompson) desarrollaron a escondidas de sus supervisores un juego llamado “Core Wars”, el cual consistía en ocupar toda la memoria RAM del equipo contrario en el menor tiempo posible, eliminando así a los oponentes. En 1984, A. K. Dewdney y D. G. Jones de Scientific American retomaron la idea y la popularizaron en Core Wars Guidelines,(un redactado que explica las normas), formándose la International Core War Society (ICWS) que fueron actualizando las reglas entre 1984 y 1988. CoreWars funcionando bajo el simulador pMARS

- 5. Aunque el primer virus informático que atacó a una máquina IBM Serie 360 fue el llamado Creeper, creado en 1972 por Robert Thomas Morris. Este programa emitía periódicamente en la pantalla el mensaje: “Soy una enredadera, agárrame si puedes”. Para eliminar este problema se creó el primer programa antivirus denominado Reaper(segadora). Tras 1984, los virus han tenido una gran expansión, desde los que atacan los sectores de arranque de disquetes hasta los que se adjuntan en un correo electrónico. Virus casino (traducido al español), que te obliga a jugar a una partida de Jackpot y ganar si quieres recuperar los datos de tu disco duro, que previamente el virus ha copiado en la memoria RAM

- 6. TTiippooss ddee vviirruuss mmááss ccoorrrriieenntteess • TTTTrrrrooooyyyyaaaannnnoooo:::: se presenta como un programa inofensivo, pero que al ser ejecutado, le brinda a un atacante acceso remoto al equipo infectado, en la mayoría de los casos, creando una puerta trasera (en inglés backdoor) que permite la administración remota a un usuario no autorizado. No es un virus como tal, porque un troyano no provoca daños necesariamente. • BBBBoooommmmbbbbaaaassss llllóóóóggggiiiiccccaaaassss:::: se activan al producirse un acontecimiento determinado, ya sea una fecha, una combinación de teclas o ciertas ccoonnddiicciioonneess ttééccnniiccaass ((bboommbbaass llóóggiiccaass)).. SSii nnoo ssee pprroodduuccee llaa ccoonnddiicciióónn permanece oculto al usuario. • GGGGuuuussssaaaannnnoooo:::: tienen la capacidad particular de que pueden duplicarse a sí mismos. Se consideran virus, aunque un gusano no precisa alterar los archivos de programas, sino que reside en la memoria y se duplica, y casi siempre causan problemas en la red en vez de infectar o corromper los archivos del sistema al que atacan. • HHHHooooaaaaxxxx/jjjjooookkkkeeee: ambos no se consideran virus puesto que no causan un daño importante a la computadora a diferencia de los otros, pero pueden resultar muy molestos. Se diferencian en que los hoax son mensajes de contenido falso que incitan al usuario a enviarlos a sus contactos, mientras que el joke crea algún efecto molesto o humorístico.

- 7. Disquete que contiene el código del virus gusano Morris, primer ejemplar de malware autorreplicable que afectó a internet (por entonces ARPANET) creado por Robert Tappan Morris (imagen de la derecha). Fueron infectadas las computadoras de todos los puntos vitales de los EEUU: la NASA, el Pentágono, y las Universidades de Berkeley entre otros Típico virus joke que puede aparecer mientras se navega por internet

- 8. ¿Cómo ssaabbeerr ssii tteennggoo uunn vviirruuss?? Varios de los síntomas de un ordenador infectado son la ralentización del sistema, programas que se ejecutan sin haberlo hecho, mensajes inesperados, incluso un excesivo ruido por parte del disco duro; aunque cada virus está programado para lllleevvaarr uunnaa ttaarreeaa aa ccaabboo yy ppoorr ttaannttoo,, nnoo ttooddooss llooss virus provocan los mismos efectos en el equipo. Sería recomendable que se analizase el equipo en busca de infecciones si se experimenta un funcionamiento extraño en general para asegurarse de si se trata o no de un virus, y de haberlo:

- 9. Cómo ddeeffeennddeerrssee ddee uunn vviirruuss De haber un virus, el antivirus debería detectarlo y acabar con la amenaza, aunque hay mejores y peores antivirus y más y menos virus complejos y mejor escritos. Algunos de los mejores antivirus actualmente son el “Avast!” o el “Kaspersky”, que tienen una buena velocidad de detección y de actuación a la hora de tratar con infecciones del sistema. Tras eliminar el virus, se debería tomar más medidas de seguridad ““ppaassiivvaass”” ppaarraa eevviittaarr tteenneerr qquuee ppaassaarr ppoorr lloo mmiissmmoo,, ccoommoo:: • No abrir e-mails de direcciones desconocidas • No abrir documentos sin asegurarse del tipo de archivo • Descargar software de lugares conocidos

- 10. VViirruuss ffaammoossooss eenn llaa hhiissttoorriiaa • CCCCaaaassssccccaaaaddddeeee/FFFFaaaalllllllliiiinnnngggg LLLLeeeetttttttteeeerrrrssss: Nació en Alemania en 1997 y actuaba de forma que cuando un PC se infectaba, hacía caer las letras de la pantalla como si se tratara de una cascada. • IIII LLLLoooovvvveeee YYYYoooouuuu: Infectó aproximadamente 50 millones de ordenadores provocando pérdidas de más de 5.500 millones de dólares. I Love You apareció en internet el 4 de mayo de 2000. Se presentó en un pprriinncciippiioo eenn ffoorrmmaa ddee mmeennssaajjee ddee ccoorrrreeoo ccoonn eell aassuunnttoo ""IILLOOVVEEYYOOUU"" yy uunn archivo adjunto con el nombre "LOVE-LETTER-FOR-YOU.TXT.vbs", que al ser abierto, infectaba el ordenador y se autoenviaba a las direcciones de correo que el usuario tuviera en su agenda de direcciones. Cinco días más tarde, se reconocían 18 mutaciones del virus (los virus informáticos pueden mutarse a sí mismos conservando su algoritmo original).Al multiplicarse explosivamente, este gusano condujo a Internet al colapso (foto en portada). • CCCCIIIIHHHH oooo CCCChhhheeeerrrrnnnnoooobbbbyyyyllll: Se activó el 26 de abril de 1998 en Taiwán, coincidiendo con el aniversario del accidente de Chernóbyl. Creado por Chen Ing Hau, apenas tardó una semana en distribuirse y en infectar los archivos ejecutables de Windows y borrando la BIOS de aproximadamente 60 millones de ordenadores. Chen dijo crear el virus para dejar en ridículo a ciertas compañías de software que presumían de la eficacia de sus programas antivirus.

- 11. • MMMMeeeelllliiiissssssssaaaa: Fue el primer virus en transmitirse vía correo electrónico en el año 1999. Logró infectar a millones de usuarios saturando sus bandejas de entrada. David L. Smith, su creador, fue el causante de que empresas como Lucent, Microsoft e Intel tuvieran que cerrar temporalmente sus servidores de correo electrónico ya que el virus estaba obstruyendo el sistema y causó más de 80 millones de dólares en daños a las empresas norteamericanas. • SSSSttttoooorrrrmmmm:::: En enero del 2007, usuarios de Europa y Estados Unidos comenzaron a recibir mensajes de correo electrónico relacionados con una tormenta (storm en inglés) que afectaba a Europa. El mensaje tenía un archivo adjunto que infectaba el ordenador y de inmediato lo hacía parte de una botnet (el artífice de la botnet ppuueeddee ccoonnttrroollaarr ttooddooss llooss oorrddeennaaddoorreess//sseerrvviiddoorreess iinnffeeccttaaddooss ddee forma remota). Se estima que Storm produjo cerca del 8 % de todo el malware en el mundo para esas fechas. • BBBBllllaaaasssstttteeeerrrr: Procedente de Estados Unidos, creado el 11 de agosto de 2003, contenía en su código el mensaje: "Sólo quiero decir que te quiero San!!" y añadía: "Billy Gates, ¿por qué haces posible esto? Para de hacer dinero y arregla tu software" Aprovechaba una vulnerabilidad de Windows 2000 y XP para propagarse.

- 12. Virus Blaster Virus Cascade