Ransomware y tecnologías de seguridad microsoft

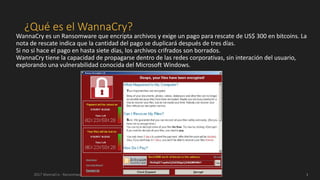

- 1. ¿Qué es el WannaCry? 2017 WannaCry - Ransomware 1 WannaCry es un Ransomware que encripta archivos y exige un pago para rescate de US$ 300 en bitcoins. La nota de rescate indica que la cantidad del pago se duplicará después de tres días. Si no si hace el pago en hasta siete días, los archivos crifrados son borrados. WannaCry tiene la capacidad de propagarse dentro de las redes corporativas, sin interación del usuario, explorando una vulnerabilidad conocida del Microsoft Windows.

- 2. ¿Por que se tornó un problema? Vulnerabilidad SMBv1 (MS17-010) – Crítico (Publicado en 14/03/2017) Esta vulnerabilidad permite la ejecución de código arbitrário de forma remota. Afecta los siguientes Sistemas Operativos: ❖Desktops • Windows XP • Windows Vista • Windows 7 • Windows 8 / 8.1 • Windows 10 ❖ Servers • Server NT • Server 2000 • Server 2003 • Server 2008 • Server 2012 • Server 2016 2017 WannaCry - Ransomware 2 Descripción de vulnerabilidad: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

- 3. Indicadores técnicos a cerca de la amenaza Registros creados durante la infección : 3 [PATH_TO_TROJAN]!WannaDecryptor!.exe [PATH_TO_TROJAN]c.wry [PATH_TO_TROJAN]f.wry [PATH_TO_TROJAN]m.wry [PATH_TO_TROJAN]r.wry [PATH_TO_TROJAN]t.wry [PATH_TO_TROJAN]u.wry [PATH_TO_TROJAN]TaskHost [PATH_TO_TROJAN]00000000.eky [PATH_TO_TROJAN]00000000.pky [PATH_TO_TROJAN]00000000.res %Temp%0.WCRYT %Temp%1.WCRYT %Temp%2.WCRYT %Temp%3.WCRYT %Temp%4.WCRYT %Temp%5.WCRYT %Temp%hibsys.WCRYT tor.exe Mssecvc.exe Taskche.exe taskdl.exe Archivos creados durante la infección : HKEY_LOCAL_MACHINESOFTWAREMicrosoft WindowsCurrentVersionRun"Microsoft Update Task Scheduler" = ""[PATH_TO_TROJAN][TROJAN_EXE_NAME]" /r" HKEY_LOCAL_MACHINESOFTWAREWannaCrypt or"wd" = "[PATH_TO_TROJAN] (Modifica seguintes registros) HKEY_CURRENT_USERControl PanelDesktop"Wallpaper" = "%UserProfile%Desktop!WannaCryptor!.bmp" Importante: Esta amenaza crea los siguientes archivos el los ficheros criptografados. ✓ !WannaDecryptor!.exe.lnk ✓ !Please Read Me!.txt

- 4. Patch Management WannaCrypt (o WannaCry), el gusano ransomware que ha hecho todas las noticias, se basó en una fuga o robo de la piratería herramienta de la NSA llamada EternalBlue . Microsoft lanzó un parche el 14 de marzo para cerrar la vulnerabilidad de día cero que esta herramienta se dirige. Así que si ha desplegado los parches de seguridad de marzo a todas sus máquinas, que están protegidos contra la WannaCrypt De acuerdo con NetMarketShare , Windows XP sigue siendo utilizado en un 7 por ciento de los usuarios. Sospecho que la estimación está en el lado de baja. La mayoría de los ordenadores que utilizan XP están en el mundo de los negocios, y no pueden ser medidos por servicios tales como NetMarketShare. La primera gran víctima de la escuché ser golpeado fue el Servicio Nacional de Salud (NHS) en el Reino Unido, que todavía está pagando Microsoft millones de libras por año por un contrato de soporte especial para Windows XP y parece que a pesar de dar todo ese dinero Microsoft, el NHS todavía no se desplegó el parche que hubiera evitado el brote. XP es de apoyo y cualquier persona que utilice es una víctima de honor. Es hora de conseguir sobre sí mismo y su “Windows XP es más rápido, más fiable: • Actualizar a Windows 10 • Comience parcheo

- 7. Windows 10 Empresa E3 | Windows Server 2016 Por sí mismo, Windows 10 es un sistema operativo más seguro que Windows 7, y ciertamente es más seguro que el fuera de soporte de Windows XP. Pero Windows 10 Enterprise, disponible sin Software Assurance como una suscripción mensual por usuario a través del programa de proveedores de soluciones basadas en la nube para Partners de Microsoft (CSP), ofrece mucho más: Device Guard: Protección basada en hardware del sistema operativo permitiendo que sólo los ejecutables de integridad-firmado. AppLocker: Lista blanca de los cuales se permiten programas ejecutables Credential Guard: : Protección basada en hardware de los hashes de contraseñas y secretos. Tenga en cuenta que los requisitos de hardware de estas funciones requieren cosas como chips TPM modernas y firmware UEFI en sus dispositivos. En teoría, con estas características habilitadas, incluso si el malware se pone filtrado humana pasada y escaneo de ATP, no debería ser capaz de ejecutar.

- 8. Windows Defender Security Center en Windows 10 Enterprise

- 10. Windows Defender Advanced Threat Protection (ATP)

- 13. Windows Server Update Services

- 15. Protección avanzada contra amenazas Análisis antivirus es inútil contra amenazas de día cero. Así que todo ese tiempo que gasta en mantener AV hasta a la fecha será inútil contra ransomware previamente desconocido, o variantes de ransomware que evolucionan más rápido que la exploración de archivos tradicional puede seguir el ritmo. Protección contra amenazas Avanzada (ATP) es una forma de solución que podemos poner delante de los puntos de entrada al negocio, tales como un sistema de firewall o correo electrónico. En vez de hacer una exploración tradicional, ATP envía archivos adjuntos a una máquina virtual basada en la nube y se ejecuta una serie de pruebas: • Abre el archivo • Acelera el tiempo de • Intenta ejecutar el archivo El sistema ATP supervisa el sistema de archivos y el sistema operativo de la máquina virtual para ver si el archivo intenta hacer algo que un archivo de datos no debe, como hacer cambios en el sistema de archivos, editar el registro, y así sucesivamente. Si lo hace, es el malware y se aisló. Si el archivo está limpio, se le permite a la compañía. ATP puede ser un poco perturbador en la forma en que permite que los archivos en la empresa, pero puede ofrecer el tipo de protección que la exploración tradicional simplemente no pueden. Asegúrese de que proteja todos sus puntos de entrada: Correo electrónico basado en la nube, como Office 365 o Google Firewall / proxy

- 16. Office 365 (Advanced Threat Protection)

- 17. Microsoft Intune