Metodología de Desarrollo de TI para PYME

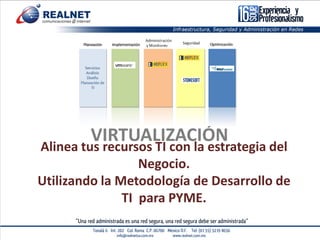

- 1. VIRTUALIZACIÓN Alinea tus recursos TI con la estrategia del Negocio. Utilizando la Metodología de Desarrollo de TI para PYME.

- 2. ¿Qué es la metodología de Desarrollo de TI en RealNet? RealNet basada en la experiencia de mas de 16 años, ha desarrollado una metodología de integración de TI para alinear las estrategias del negocio. Debido a que en muchos casos de nuestros clientes han presentado necesidades en diferentes etapas de la implementación de sus tecnologías de Información.

- 3. ¿Por que es importante dicha metodología? Es una manera de entender mejor como se puede ir avanzando en el proceso de integración de toda tecnología de la información en las organizaciones, sobre todo para procesos de las PYME, ya que éstas son las mas olvidadas de la implementación de TI para lograr y mejorar día con día sus estrategias de negocio.

- 4. ¿Cuáles son las etapas de la Metodología de Desarrollo de TI? Son 5 atapas que nos permiten conocer bien la situación actual de las empresas y el futuro de la TI en la alineación estratégica de todo negocio. Planeación Implementación Administración y Monitoreo Seguridad de la información Optimización

- 5. Administración Planeación Implementación Seguridad Optimización y Monitoreo

- 6. Planeación Esta etapa define a la empresa en un proceso de análisis, diseño y planeación de la tecnología. Es dónde se define que se requiere y como se puede alinear TI en la estrategia del negocio Preguntas básicas para determinar esta etapa ¿Hacia dónde va la empresa? ¿Cuál es el modelo del negocio? ¿Cómo nos puede ayudar TI? ¿Con que elementos de infraestructura se resuelve nuestra necesidad? ¿Qué se requiere y a quiénes beneficiaría en le Corto, mediano y largo plazo?

- 7. Virtualización de servidores Por qué es necesaria la virtualización • Crecimiento en tecnología de la información • Aumento de la instalación de servidores dedicados • Los centros de datos corporativos están a su máxima capacidad física • Incremento de los gastos de capital y de explotación Utilización de cada servidor = 10 – 15%

- 8. Virtualización de servidores Tecnología de virtualización: • Soluciona el problema del esparcimiento de servidores • Aumenta la utilización de los servidores y la consolidación de los mismos Los servidores múltiples se “virtualizan” para funcionar en un Un servidor con múltiples CPUs único servidor físico VMware ESX Utilización de un servidor = 80 – 90%

- 9. Planeación Virtualización ¿Cómo puede RealNet apoyar en esta etapa? 1.- Realizando un análisis de necesidades 2.- Hacer un estudio de servidores que se quieren virtualizar 3.- Entregando un reporte de dicho análisis 4.- Realizar el diseño de la solución

- 10. Implementación Esta etapa define a la empresa en un proceso de implementación de la de la tecnología. Es dónde ya se ha definido los requerimientos y como se alinea TI en la estrategia del negocio Preguntas básicas para determinar esta etapa ¿Se tienen completos los requerimientos? ¿Qué S.O. se utilizará? ¿Quiénes estarán haciendo la implementación? ¿Qué experiencia tienen? ¿Cuánto tiempo se realizará?

- 11. Virtualización de servidores Contiene la infraestructura de una red normal: Servidores, switches, subredes

- 13. VMware vSphere™, el primer sistema hipervisor basado en la informática en Cloud Computing, aprovecha la capacidad de la virtualización para transformar los centros de datos en infraestructuras de informática en Cloud extraordinariamente simplificadas, que permiten a los departamentos de TI suministrar una nueva generación de servicios flexibles y confiables, al utilizar recursos internos y externos, con la máxima seguridad y el mínimo riesgo. Ventajas de VMware vSphere Elección de los departamentos de Mayor control de IT IT Costos reducidos y máxima eficacia de IT

- 15. Administración y Monitoreo Esta etapa entiende que la empresa ya cuenta con una base instalada. Sin embargo tiene una necesidad de administrarla y monitorearla Para verificar el funcionamiento Preguntas básicas para determinar esta etapa ¿Tengo reportes que indiquen como esta funcionando la Infraestructura? ¿Cómo administró la infraestructura? ¿Cuánto equipos funcionan? ¿Nos enteramos que hay problemas hasta que el usuario Se queja? ¿Quién ha ingresado? ¿Quién ha hecho cambios? ¿Qué problemas se han presentado?

- 16. REFLEX SYSTEMS Reflex virtual es un solución de administración de sistemas virtualizados, está compuesto por varios componentes que pueden funcionar independientemente o en el trabajo en conjunto para proporcionar una solución personalizada basada en las necesidades de la organización. •vTrust - Security vTrust - Seguridad •vWatch - Monitoring vWatch - Seguimiento •vProfile - Configuration vProfile - Configuración

- 17. Seguridad de la información Esta etapa que la empresa ya cuenta con una base instalada. Sin embargo tiene una necesidad de dar seguridad a la misma Previniendo huecos y ataques de seguridad que podrían afectar hasta en un 100% la operación del negocio Preguntas básicas para determinar esta etapa ¿Qué necesito proteger? ¿qué políticas de seguridad se deben implementar? ¿Quiénes deben tener acceso? ¿Cuándo deben tener acceso? ¿Desde dónde deben tener acceso? ¿Cómo controlo los acceso? ¿Quién administra la seguridad? ¿Cómo puedo monitorear la seguridad de mi infraestrctura?

- 18. Amenazas de seguridad en un ámbito virtual Las amenazas pueden atravesar la seguridad externa del host X Atacante externo

- 19. Amenazas de seguridad en un entorno virtual Infecta a otros hosts de otra red virtual aparte Host infectado Los hosts virtuales X internos infectados pueden infectar a X otros hosts virtuales de manera casi instantánea

- 20. Retos de la seguridad en la Virtualización Visibility Inside the Virtual Network Surveillance Attacks Inter-VM attack, Rogues Propagate Worms, DoS and more Compliance Regulation PCI Requirements X Lack of Control X Infected Stop Attacks Stop Access Violation Host Server Mobility VMotion Rogue Attacks Easily Propagate Host Low TCO, Manageability External attackers

- 21. Reflex virtual es un solución de administración de sistemas virtualizados, está integrado por varios componentes que pueden funcionar independientemente o en conjunto para proporcionar una solución personalizada basada en las necesidades de la organización. •vTrust - Security vTrust - Seguridad •vWatch - Monitoring vWatch - Seguimiento •vProfile - Configuration vProfile - Configuración

- 23. Virtual Firewall Inspección y El dispositivo StoneGate protección de Virtual Firewall/VPN es fácil nivel de aplicación de implementar en ambientes virtuales además, proporciona altas funcionalidades y la facilidad de Control de aprovechamiento de todas las intrusión características de los equipos StoneGate. Protección de red Comprensiva Tráfico de red a entradas de antivirus

- 24. Virtual IPS Usando múltiples técnicas de análisis, StoneGate IPS protege a anfitriones virtuales de ataques de red, descubre Protege redes y previene el abuso en tráfico de red, incluyendo la virtuales Denegación-de-servicio (DOS), ataques y comunicaciones Protege de aplicaciones no deseados como P2P y Streaming media. conexiones HTTP Control de accesos Auditoria de información Implementación de red virtual sencilla

- 25. Virtual VPN SSL El StoneGate SSL VPN Virtual es una solución para construir un portal de aplicaciones que dinámicamente se populariza dependiendo de múltiples criterios, con una atención particular en la autenticación, la seguridad de punto final, la evaluación y técnicas de retiro de rastro. El formato nativo de la Aplicación Virtual permite al despliegue inmediato de la solución en infraestructuras virtuales VMWARE.

- 26. Optimización Esta etapa que la empresa ya cuenta con una base instalada. Sin embargo tiene una necesidad de dar optimizar sus recursos para dar un mejor servicio a la misma, así como integrar mejoras que ayuden A la eficiencia de la misma. Preguntas básicas para determinar esta etapa ¿Por qué esta fallando la comunicación? ¿Tenemos reportes para detectar las fallas? ¿Quién o que equipo – físico o virtual- genera los problemas? ¿Qué tan eficientemente se han asignado los recursos? ¿En cuánto se puede mejorar la tecnología instalada?

- 27. OMNI VIRTUAL OmniVirtual es un servicio de captura de tráfico virtual que permite a los ingenieros capturar y analizar el tráfico en los servidores virtuales. OmniVirtual elimina el ángulo muerto creado por el tráfico invisible. Permite a los ingenieros del centro de datos utilizar las funciones del análisis de gran alcance y diagramas gráficos del analizador OmniPeek puede solucionar problemas, optimizar y proteger los servidores virtuales y las aplicaciones virtuales.

- 28. La virtualiziacion se ha convertido en la solución financiera, tecnológica y de recursos más interesante del mercado ya que te permite desarrollar al máximo tus recursos corporativos. Por tal motivo RealNet se encarga de ofrecer soluciones que se centran en diferentes niveles de aplicación determinado por las necesidades de nuestros clientes que van desde la planeación hasta la optimización de los recursos. Soluciones como VMware, OMNI VIRTUAL, REFLEX SISTEMS, VIRTUAL IPS, VIRTUAL FIREWALL Y SSL integran una completísima alternativa para la modernización y optimización de los procesos de nuestros clientes.

- 29. Administración Planeación Implementación Seguridad Optimización y Monitoreo Servicios Análisis Diseño Planeación de TI