Un servidor de seguridad perimetral

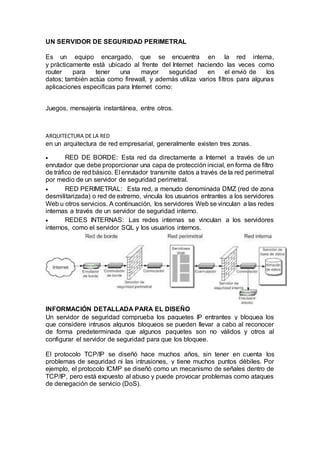

- 1. UN SERVIDOR DE SEGURIDAD PERIMETRAL Es un equipo encargado, que se encuentra en la red interna, y prácticamente está ubicado al frente del Internet haciendo las veces como router para tener una mayor seguridad en el envió de los datos; también actúa como firewall, y además utiliza varios filtros para algunas aplicaciones especificas para Internet como: Juegos, mensajería instantánea, entre otros. ARQUITECTURA DE LA RED en un arquitectura de red empresarial, generalmente existen tres zonas. RED DE BORDE: Esta red da directamente a Internet a través de un enrutador que debe proporcionar una capa de protección inicial, en forma de filtro de tráfico de red básico. El enrutador transmite datos a través de la red perimetral por medio de un servidor de seguridad perimetral. RED PERIMETRAL: Esta red, a menudo denominada DMZ (red de zona desmilitarizada) o red de extremo, vincula los usuarios entrantes a los servidores Web u otros servicios. A continuación, los servidores Web se vinculan a las redes internas a través de un servidor de seguridad interno. REDES INTERNAS: Las redes internas se vinculan a los servidores internos, como el servidor SQL y los usuarios internos. INFORMACIÓN DETALLADA PARA EL DISEÑO Un servidor de seguridad comprueba los paquetes IP entrantes y bloquea los que considere intrusos algunos bloqueos se pueden llevar a cabo al reconocer de forma predeterminada que algunos paquetes son no válidos y otros al configurar el servidor de seguridad para que los bloquee. El protocolo TCP/IP se diseñó hace muchos años, sin tener en cuenta los problemas de seguridad ni las intrusiones, y tiene muchos puntos débiles. Por ejemplo, el protocolo ICMP se diseñó como un mecanismo de señales dentro de TCP/IP, pero está expuesto al abuso y puede provocar problemas como ataques de denegación de servicio (DoS).

- 2. Un servidor de seguridad perimetral puede tener una capacidad más restringida que un servidor de seguridad interno, ya que el tráfico entrante es más limitado puesto que su destino válido es el servidor Web u otros servicios especiales. Existen muchos tipos de servidores de seguridad diferentes, o diferenciados, en parte, por el precio, pero también por las características y el rendimiento. Generalmente, los servidores de seguridad más caros, disponen de más potencia y características. Más adelante en este módulo se agrupan los servidores de seguridad en clases para diferenciarlos, pero antes de seleccionar uno deberá determinar cuáles son sus necesidades teniendo en cuenta las siguientes consideraciones: Presupuesto: Todos los servidores de seguridad deben proporcionar el mayor nivel que se pueda del servicio y ser, además, rentables, pero que tenga en cuenta el daño que puede significar para su negocio si el servidor de seguridad está demasiado restringido por el costo. Tenga en cuenta cuáles serían los costos del tiempo de inactividad de la organización si un ataque de denegación de servicio suspendiese el servicio. Servicios existentes: Pueden que ya hayan servidores de seguridad en el entorno que se puedan volver a utilizar, o enrutadores que dispongan de un conjunto instalados de características de servidor de seguridad, el ISP puede implementar a su vínculo restricciones de servidor de seguridad, como por ejemplo la limitación de velocidad, es decir, limitar la velocidad a la que se le envían ciertos paquetes para reducir los ataques de denegación de servicios distribuido (DdoS) cuando muchos otros equipos bombardeen simultáneamente la red; solicite a su ISP si puede efectuar el filtrado de acuerdo con RFC 1918 y 2827. Disponibilidad: Si ofrece un servicio de servidor Web público y los usuarios se pueden conectar las 24 horas del día, necesitará casi un 100% de tiempo de actividad, con cualquier servidor de seguridad hay siempre una posibilidad de error, por lo que necesitará reducirlos al mínimo. Escalabilidad: El rendimiento se puede considerar en términos de bits por segundo o de paquetes transferidos por segundo; si se trata de una operación nueva en el sistema, puede que no conozca las velocidades de rendimiento y, si esta operación se lleva a cabo de forma satisfactoria, el rendimiento de Internet podría escalar rápidamente; para poder controlar el cambio, deberá seleccionar una solución de servidor de seguridad que pueda escalar a medida que aumente el rendimiento, ya sea mediante la adición de más componentes o mediante la instalación de otro servidor de seguridad paralelo. Características requeridas: Según las valoraciones de riesgos llevadas a cabo respecto a los servicios ofrecidos en su organización, puede determinar qué características son necesarias para proteger los activos que proporcionan los servicios. Si se necesitan redes VPN (redes privadas virtuales), esto afectará al diseño. DEFINICIÓN DEL DISPOSITIVO un servidor de seguridad perimetral es un mecanismo que sirve para controlar el flujo de tráficos de IP entre dos redes; los dispositivos de un servidor de seguridad habitualmente funciona en nivel 3 del modelo OSI.

- 3. Generalmente, los servicios de seguridad nos ofrecen las siguientes ventajas: Defiendes los servidores de ataques de la red. Aplicas las directivas para el uso de la red y también acceso así mismo. supervisan el trafico dela red y ala vez, generan las alertas cuando detectan algo sospechoso. Características del servidor un servidor de seguridad el trafico permitirá o bloqueara de distintas técnicas; dichas técnicas ofrecen varios grados de protección según la capacidad del servidor. las características siguientes del servidor de seguridad se enumeran de menor a mayor complejidad: filtros de entrada del adaptador de red: examina las direcciones de origen o de destino y otras información de los paquetes entrantes dejan pasar; solo aplica ala trafico entrante y no puede controlar el trafico de salida comprara las direcciones IP y los números de los puertos UDP y TCP; para el servidor de seguridad perimetral que protege un servidor Web limitado ala numero de puertos como 80 para http o 443 para https. filtros de paquetes estáticos: Los filtros de paquetes estáticos son similares a los filtros de entrada del adaptador de red en cuanto a que simplemente comparan los encabezados IP para determinar si debe o no permitir que el tráfico pase por la interfaz. Sin embargo, los filtros de paquetes estáticos permiten el control sobre las comunicaciones salientes y las entrantes con una interfaz. traducción de direcciones de red (NAT): El tráfico con destino a estas direcciones IP no se puede enrutar a través de Internet, por lo que asignar una dirección privada a sus dispositivos internos puede proporcionarles cierta protección frente a los intrusos. Sin embargo, a menudo estos dispositivos necesitan tener acceso a Internet, por lo que la Traducción de direcciones de red (NAT) convierte la dirección privada en una dirección de Internet. Inspección con estados: la inspección con estado, todo el tráfico de salida se registra en una tabla de estado. Cuando el tráfico de conexión vuelve a la interfaz, se comprueba la tabla de estado para garantizar que el tráfico se ha originado en ésta. La inspección con estado es un poco más lenta que el filtrado de paquetes estático; sin embargo, garantiza que sólo se permita el tráfico si coincide con las solicitudes de tráfico de salida. La tabla de estado contiene elementos como la dirección IP de destino, el paquete IP de origen, el puerto al que se llama y el host de origen. Infecciones de circuitos: los circuitos permite inspeccionar sesiones, en lugar de conexiones o paquetes. Las sesiones se establecen sólo como respuesta a una solicitud de usuario y pueden incluir varias conexiones. El filtrado de circuitos proporciona compatibilidad integrada para protocolos con conexiones secundarias, como FTP y multimedia de transmisión por secuencias. Suele ayudar a reducir el peligro que suponen los ataques de suplantación de IP, DoS y reconocimiento de redes. Proxy: Los servidores de seguridad proxy solicitan información en nombre de un cliente. A diferencia de las tecnologías de servidor de seguridad tratadas anteriormente, la comunicación no se efectúa directamente entre el cliente y el servidor que aloja el servicio, sino que el servidor de seguridad proxy recopila información en nombre del cliente y devuelve los datos que recibe del servicio de nuevo al cliente. Puesto que el servidor proxy recopila esta información para

- 4. un cliente, también almacena en caché el contenido en el disco o la memoria. Si otro cliente realiza una solicitud de datos idéntica, ésta se puede satisfacer desde la caché, por lo que se reduce el tráfico de la red y el tiempo de procesamiento del servidor. filtros de aplicaciones:El nivel más sofisticado de inspección de tráfico del servidor de seguridad es el filtro de aplicaciones. Los filtros de aplicaciones de buena calidad permiten analizar un flujo de datos para una aplicación concreta y proporcionar el procesamiento específico de aplicaciones, incluida la inspección, el filtrado o el bloqueo, la redirección y la modificación de datos en su paso por el servidor de seguridad. Este mecanismo se utiliza para proteger contra elementos como los comando SMTP no seguros o los ataques contra los servidores del sistema de nombres de dominio (DNS). Generalmente, las herramientas de terceros para el filtrado de contenido, como la detección de virus, el análisis léxico y la contemporización de sitios, se pueden agregar al servidor de seguridad.