Denunciar

Compartir

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (17)

Destacado

Destacado (8)

Similar a Lau

Similar a Lau (20)

Lau

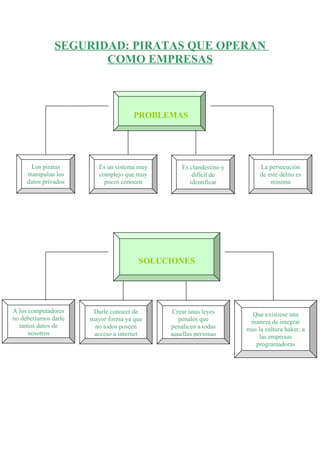

- 1. SEGURIDAD: PIRATAS QUE OPERAN COMO EMPRESAS PROBLEMAS Los piratas Es un sistema muy Es clandestino y La persecución manipulan los complejo que muy difícil de de este delito es datos privados pocos conocen identificar minima SOLUCIONES A los computadores Darle conocer de Crear unas leyes Que existiese una no deberíamos darle mayor forma ya que penales que manera de integrar tantos datos de no todos poseen penalicen a todas mas la cultura haker, a nosotros acceso a internet aquellas personas las empresas programadoras