Seguridad: Piratas informáticos operan como empresas

•Descargar como DOC, PDF•

0 recomendaciones•90 vistas

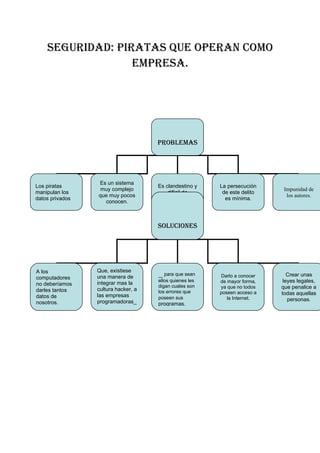

El documento discute los problemas de la piratería informática operada como un negocio clandestino, incluyendo la manipulación privada de datos, la dificultad de identificación y la impunidad de los autores debido a la persecución mínima. También propone soluciones como integrar más la cultura hacker en las empresas de programación para que detecten errores, dar a conocer los riesgos de la piratería a más personas e implementar leyes que penalice a los piratas informáticos.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (9)

Malwares y ransomware: las estafas online más comunes y cómo protegerte

Malwares y ransomware: las estafas online más comunes y cómo protegerte

Destacado

Destacado (20)

Re:publica '12 - Missing in act!on, das Transmedia Manifest

Re:publica '12 - Missing in act!on, das Transmedia Manifest

Traction 2010 Update, Chris Nuzum, Traction Software

Traction 2010 Update, Chris Nuzum, Traction Software

Similar a Seguridad: Piratas informáticos operan como empresas

Herramientas de information gathering aplicadas al aseguramiento de informaci...

Herramientas de information gathering aplicadas al aseguramiento de informaci...Víctor Acosta Santivañez

Similar a Seguridad: Piratas informáticos operan como empresas (20)

Ciber crimen delitos informáticos - delitos computacionales

Ciber crimen delitos informáticos - delitos computacionales

Ciber crimen delitos informáticos - delitos computacionales

Ciber crimen delitos informáticos - delitos computacionales

Herramientas de information gathering aplicadas al aseguramiento de informaci...

Herramientas de information gathering aplicadas al aseguramiento de informaci...

Más de piulalopez7

Más de piulalopez7 (13)

Diputados Aprueban Proyecto Que Valida La Firma Digital

Diputados Aprueban Proyecto Que Valida La Firma Digital

Diputados Aprueban Proyecto Que Valida La Firma Digital

Diputados Aprueban Proyecto Que Valida La Firma Digital

Seguridad: Piratas informáticos operan como empresas

- 1. seguridad: Piratas que oPeran como emPresa. Problemas Es un sistema Los piratas Es clandestino y La persecución muy complejo Impunidad de manipulan los difícil de de este delito que muy pocos los autores. datos privados identificar. es mínima. conocen. soluciones Que, existiese A los computadores una manera de _ para que sean Darlo a conocer Crear unas ellos quienes les de mayor forma, leyes legales, no deberíamos integrar mas la digan cuales son ya que no todos que penalice a darles tantos cultura hacker, a los errores que poseen acceso a todas aquellas datos de las empresas poseen sus la Internet. programadoras_ personas. nosotros. programas. ps errores que