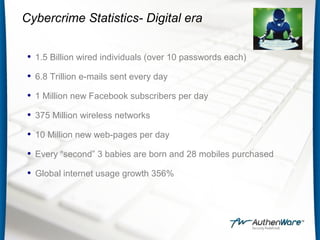

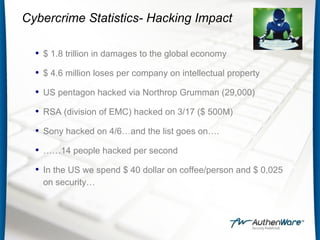

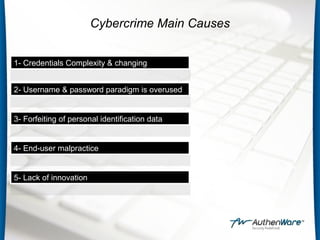

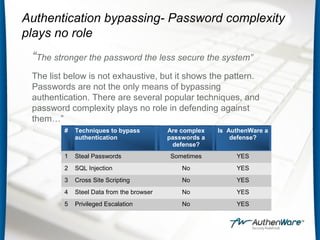

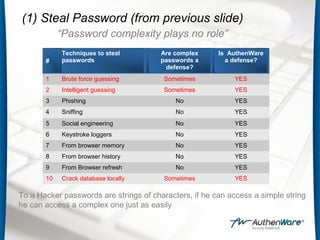

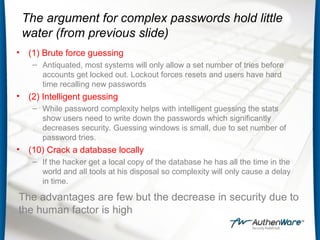

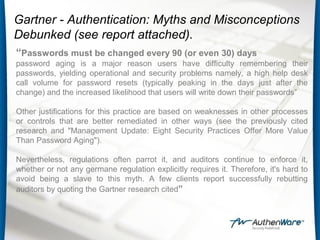

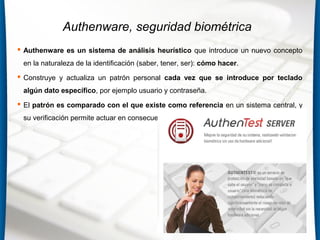

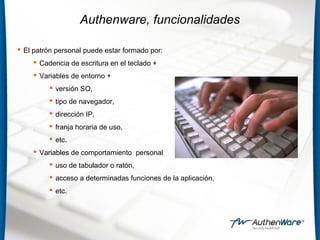

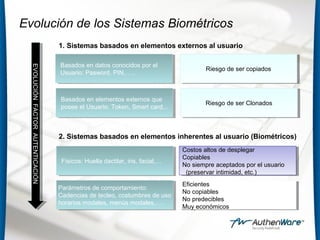

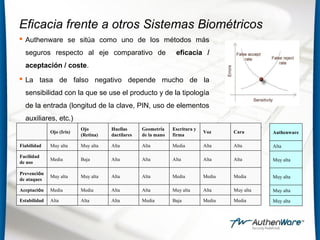

El documento discute la creciente inseguridad en las prácticas de gestión de contraseñas y la ineficacia de sistemas basados en el paradigma de usuario y contraseña, destacando cómo las políticas de complejidad de contraseñas y cambios frecuentes no mejoran la seguridad. Se presentan estadísticas alarmantes sobre el cibercrimen que subrayan el costo económico, así como las malas prácticas de los usuarios que contribuyen a la vulnerabilidad. Propone 'Authenware', un sistema de autenticación biométrica que busca mejorar la seguridad mediante la identificación basada en patrones de comportamiento en lugar de contraseñas complejas.