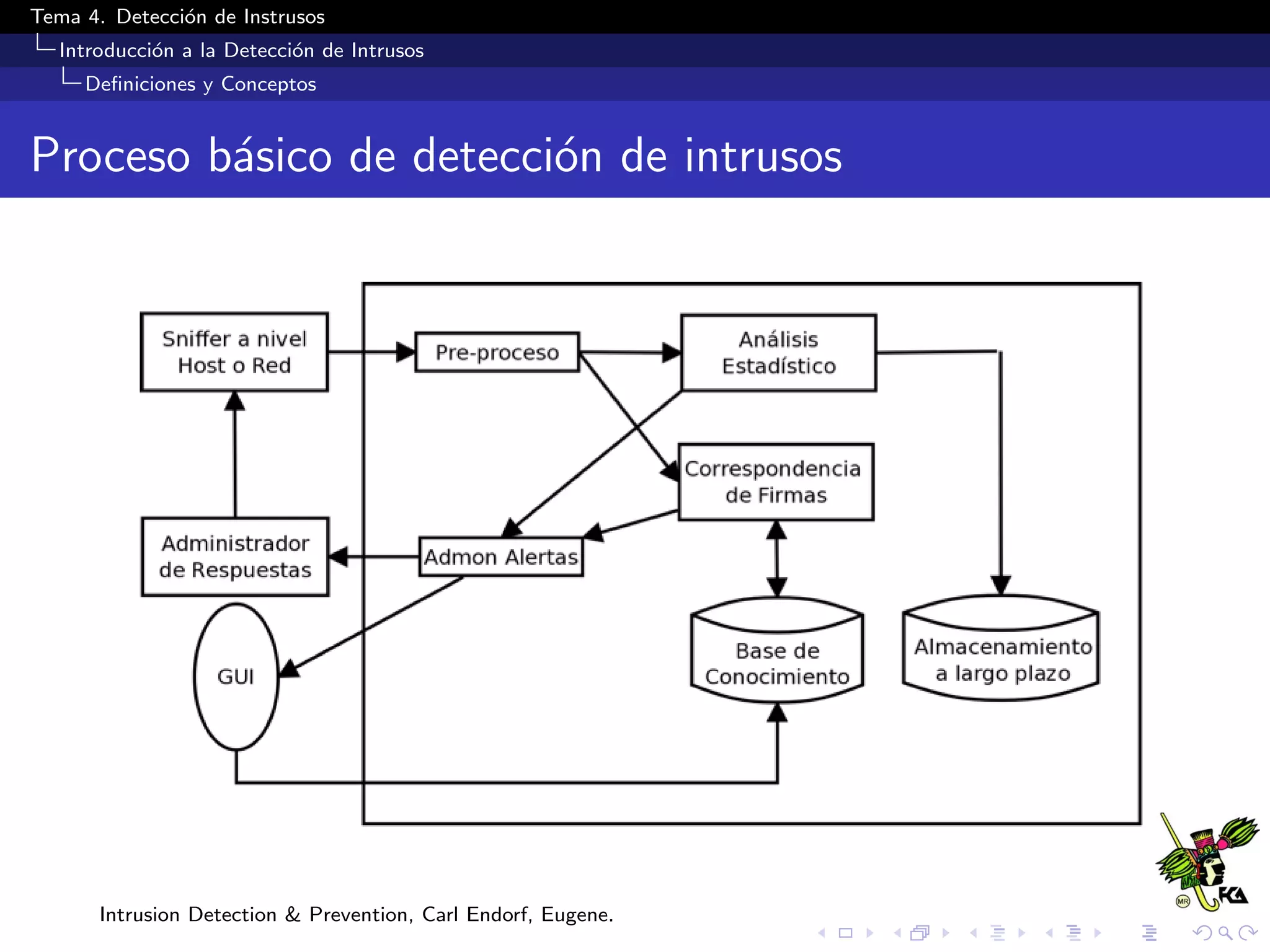

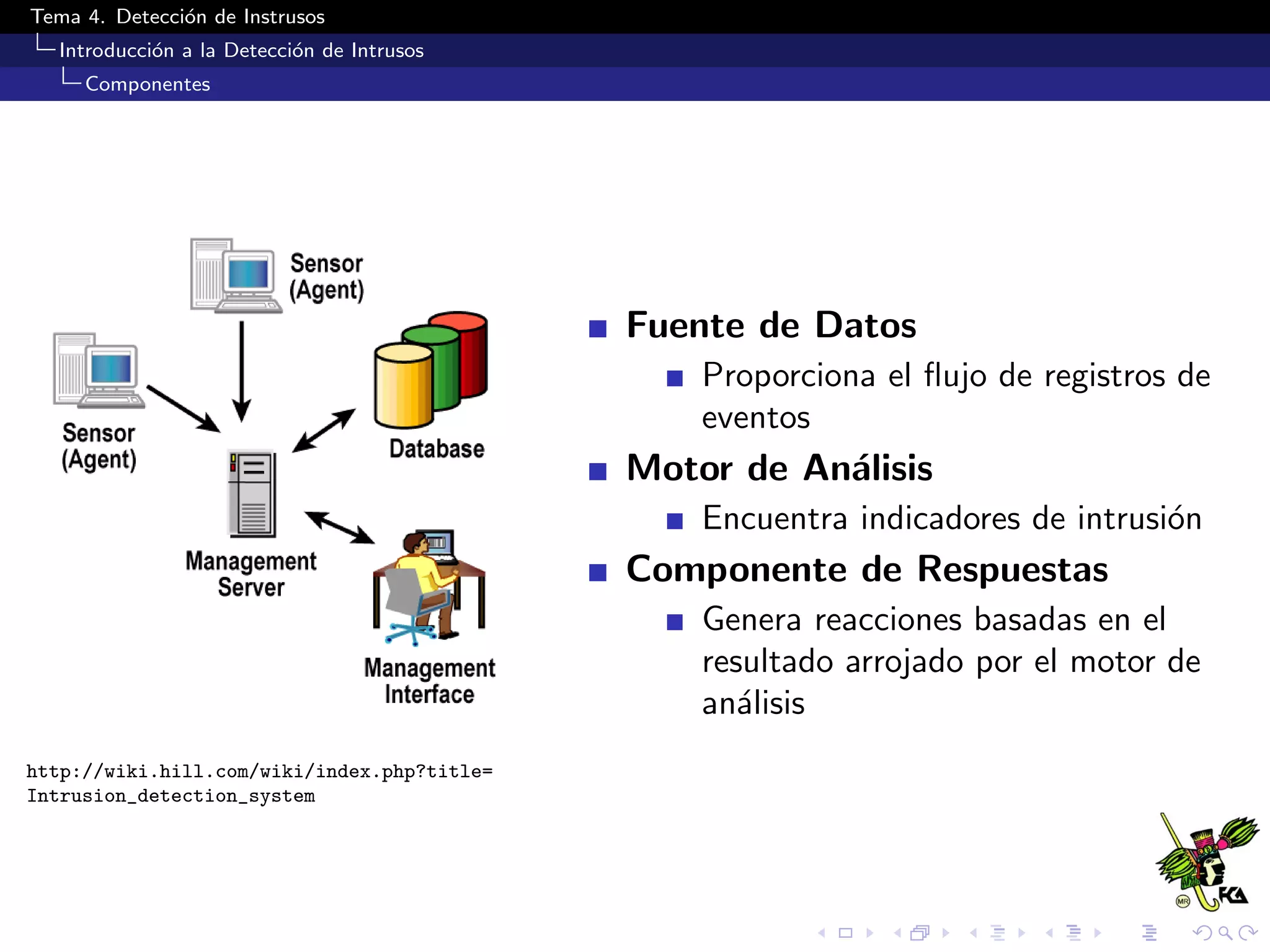

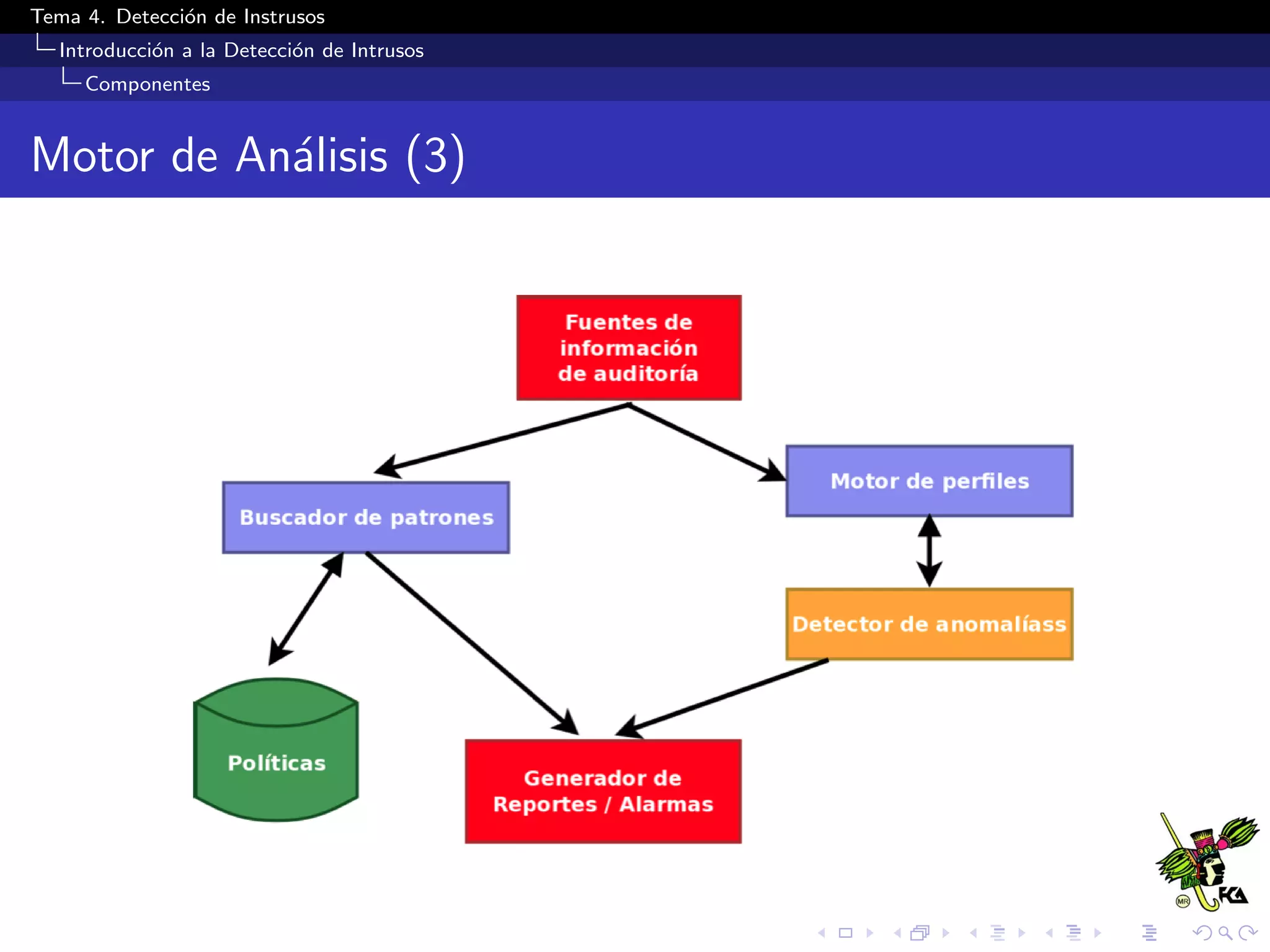

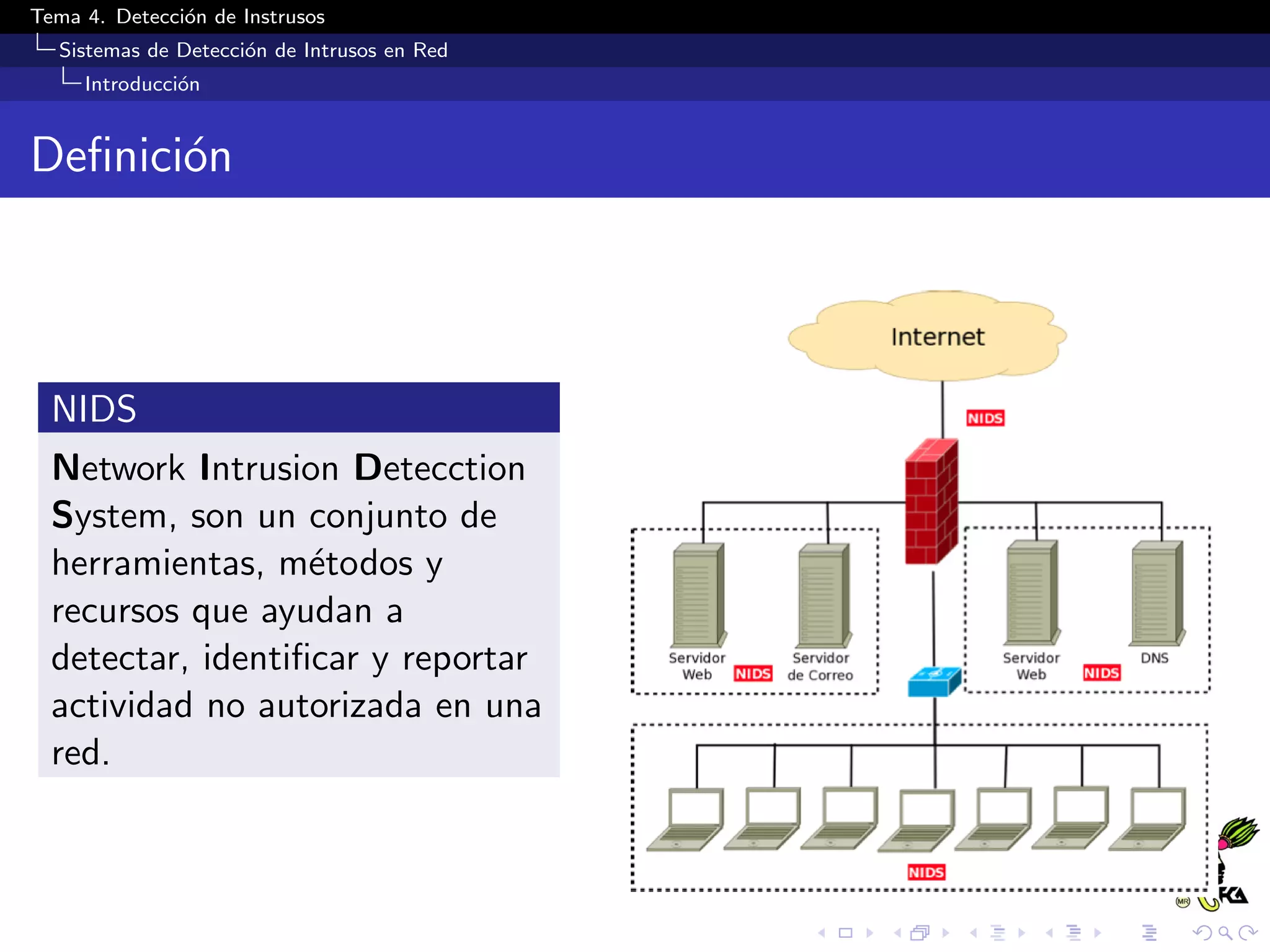

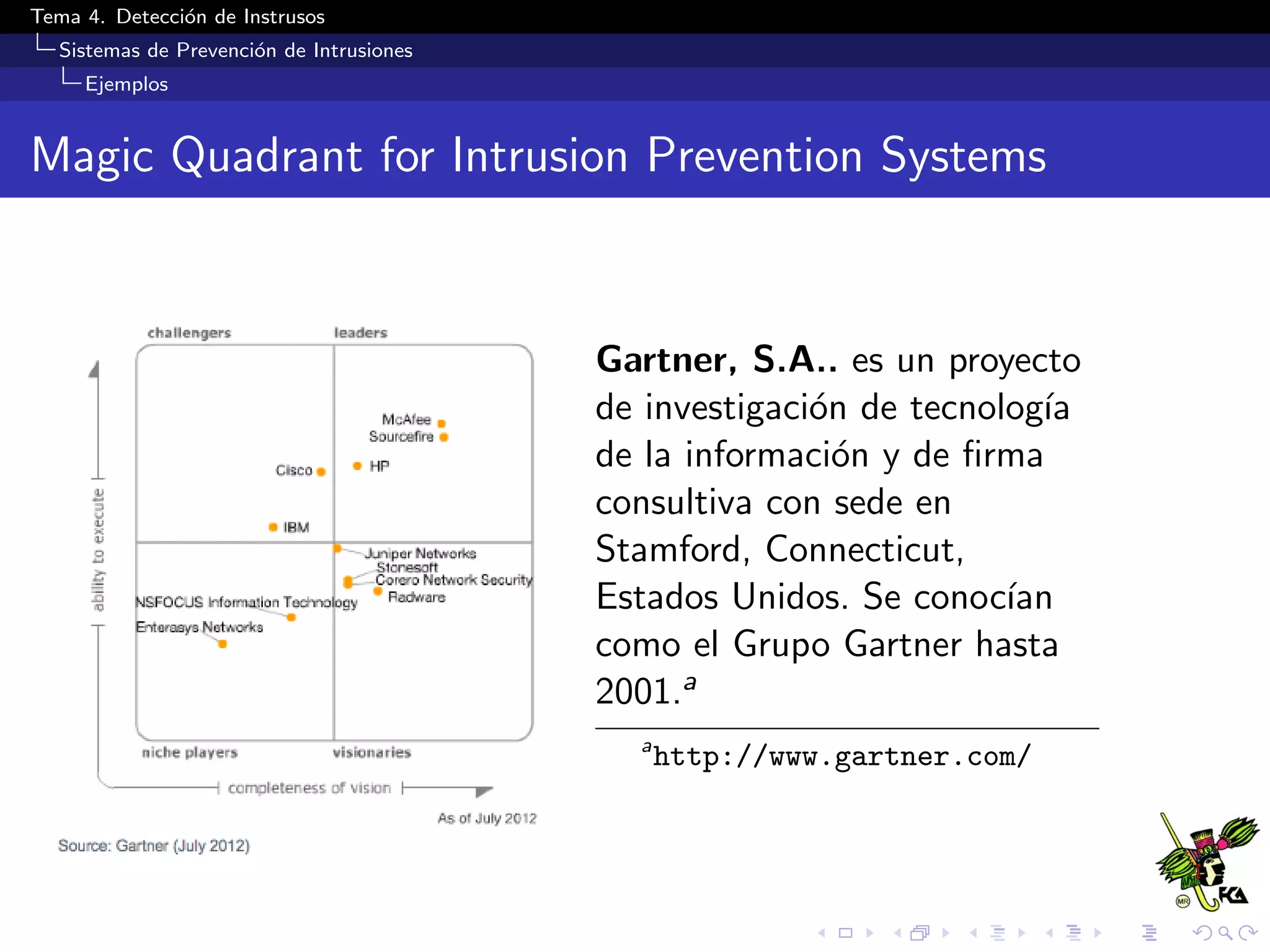

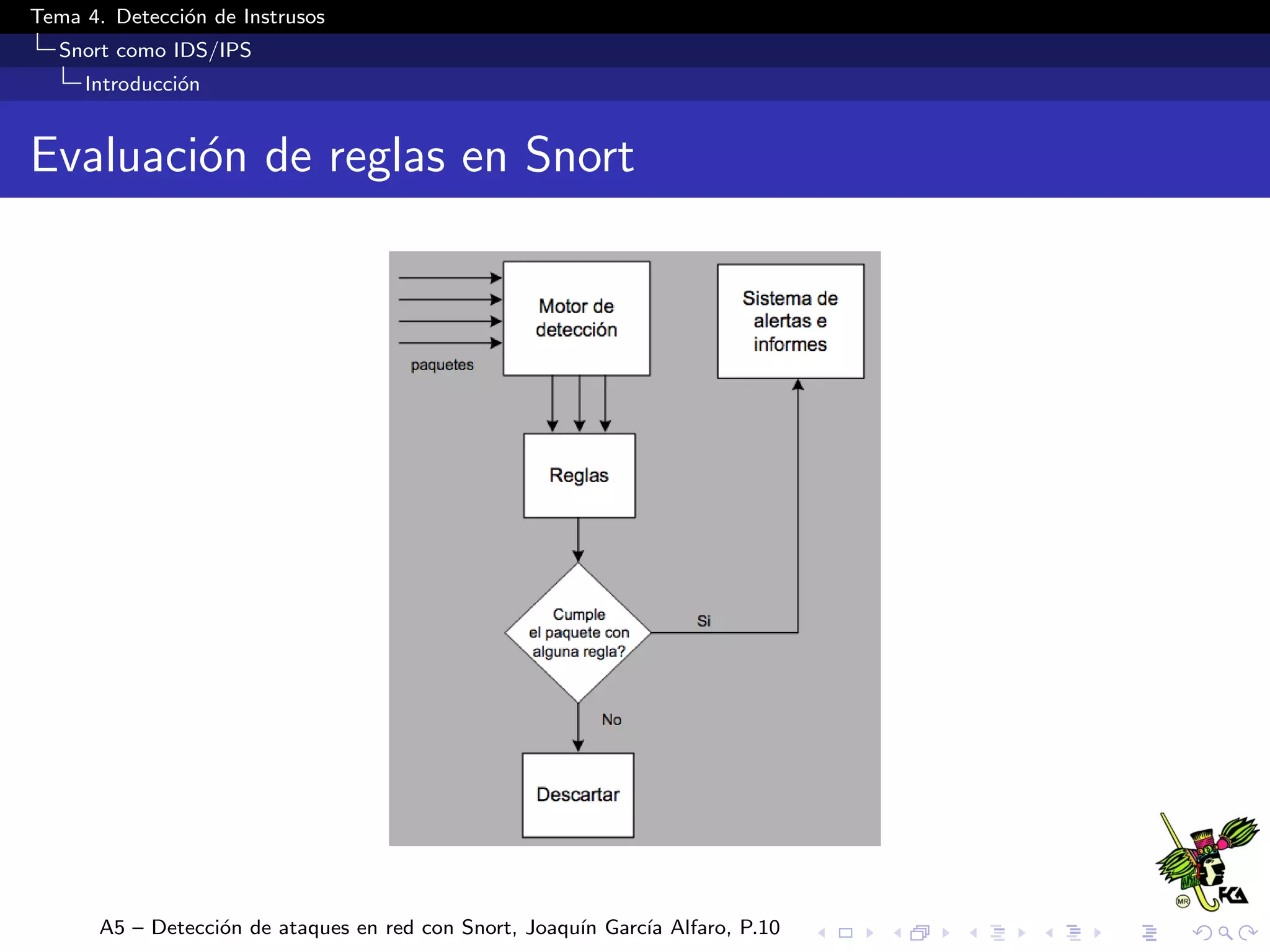

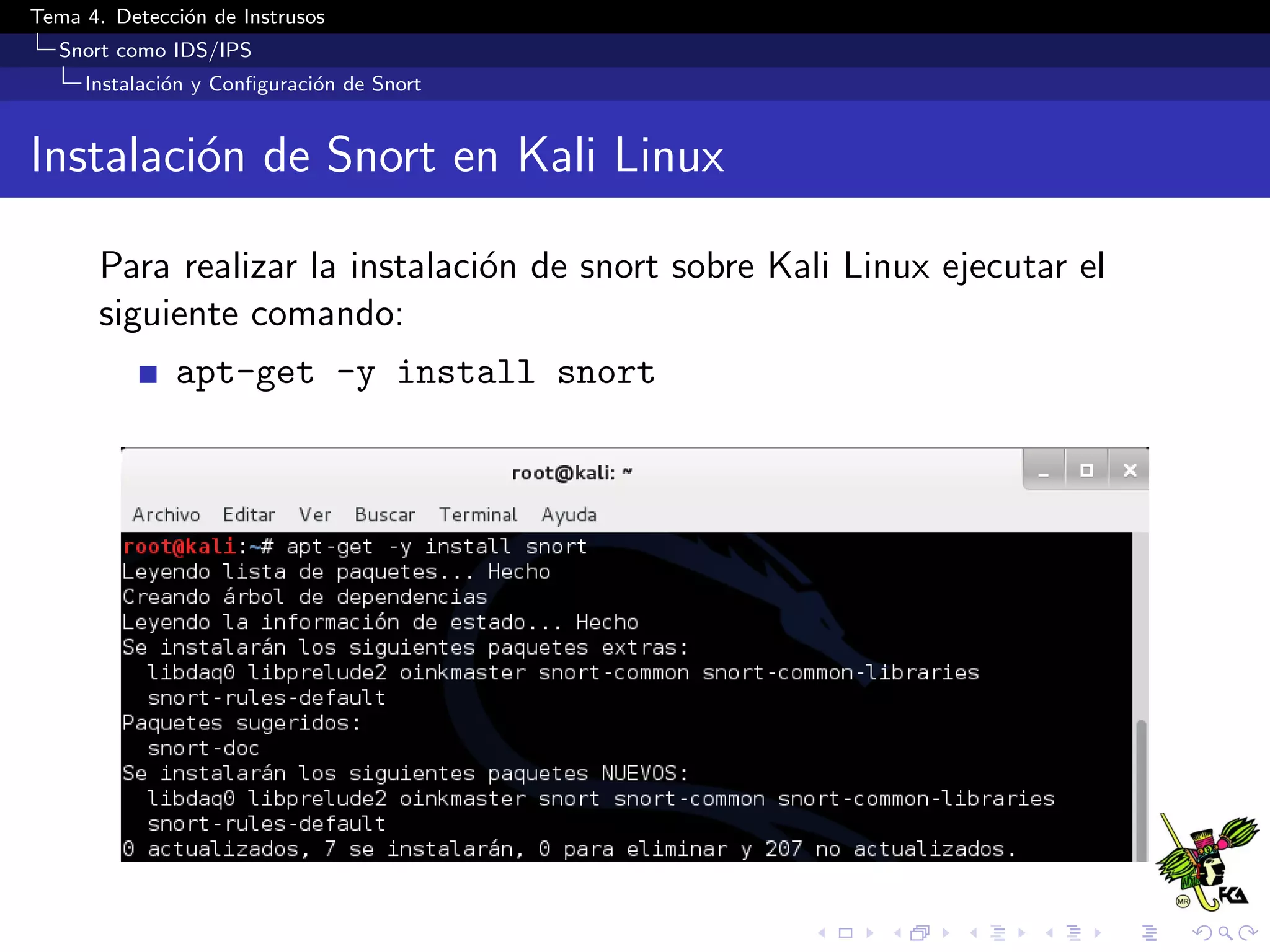

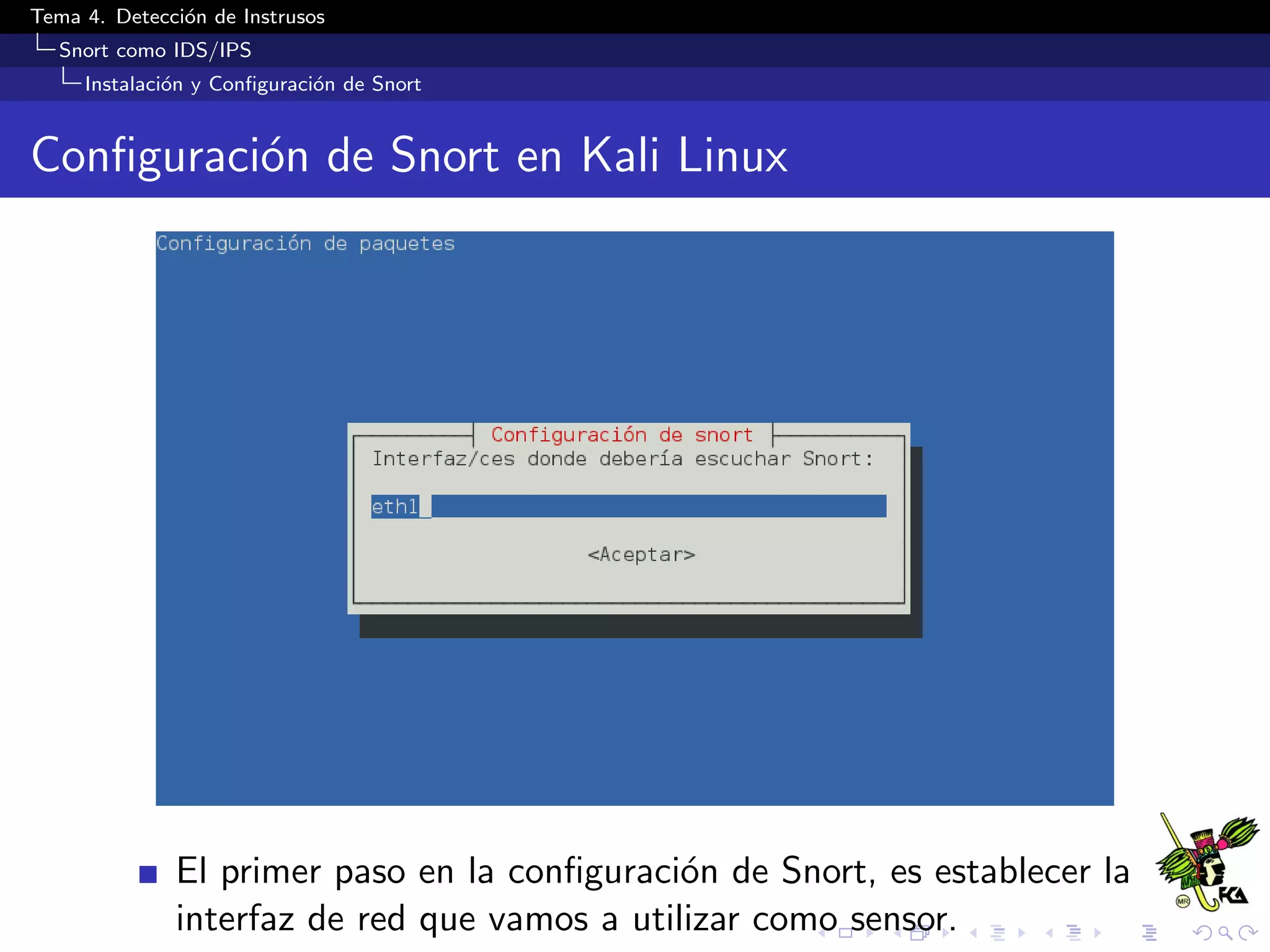

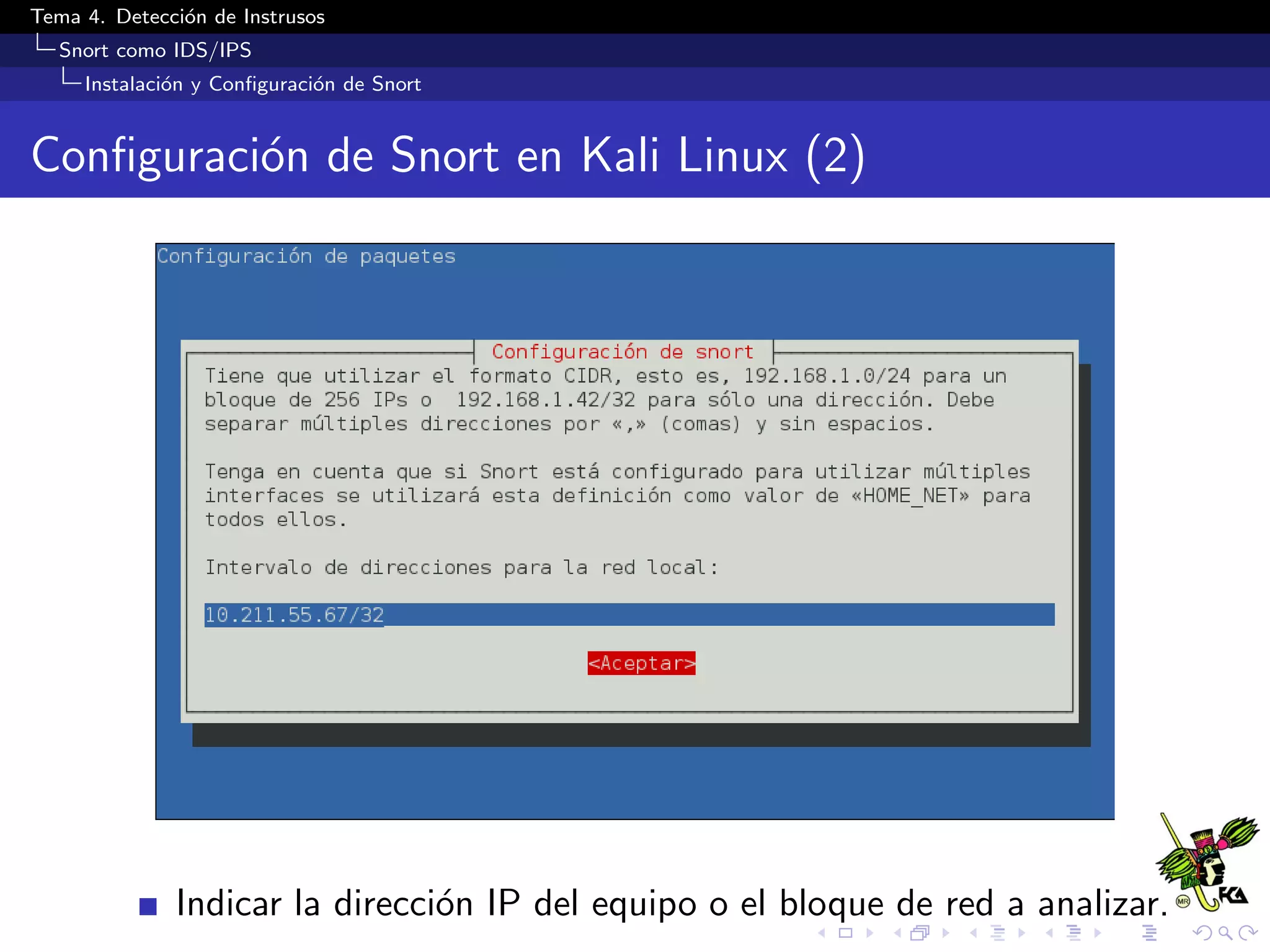

Este documento presenta una introducción a los sistemas de detección de intrusos. Explica conceptos clave como intrusión, sistemas de detección de intrusos e introduce sus componentes principales: fuente de datos, motor de análisis y respuestas. También describe características deseables en los sistemas de detección de intrusos y luego se enfoca en los sistemas de detección de intrusos en red, discutiendo su definición, fuentes de datos, desventajas y mencionando algunos ejemplos como Snort, N