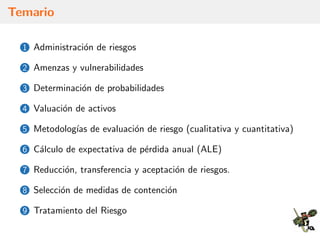

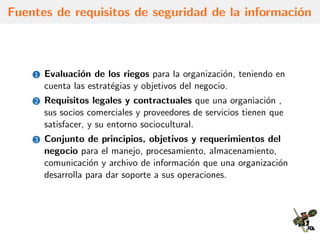

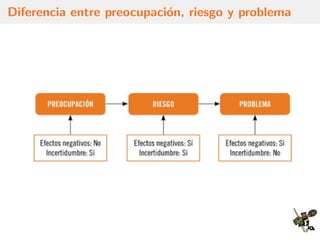

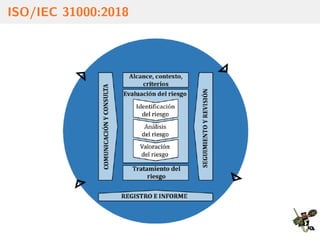

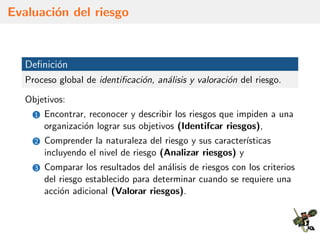

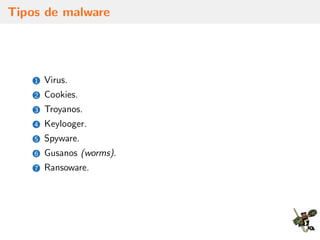

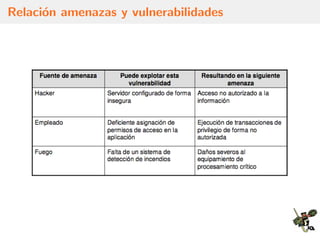

Este documento presenta el temario para el análisis de riesgos en seguridad informática. Incluye temas como la administración de riesgos, amenazas y vulnerabilidades, determinación de probabilidades, metodologías de evaluación de riesgo cualitativas y cuantitativas, y el tratamiento del riesgo. El documento provee definiciones clave y marcos de trabajo para la gestión de riesgos en ciberseguridad.