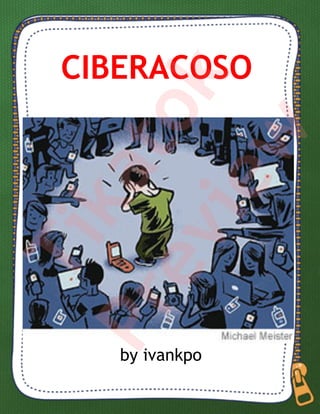

Ciberacoso

- 1. CIBERACOSO k to w ka ie ev Ti Pr by ivankpo

- 2. k to w CIBERACOSO ka ie ivankpo ev Ti Pr

- 3. k to w ka ie ev Ti Text and graphics created by author Copyright © 2012 ivankpo. All rights reserved. Pr Layout design, book template and other graphic elements Copyright © Tikatok LLC. All rights reserved. 2 0 1 0 1 2 2 3 - 0 0 0 0 0 1 - 1 1 H www.tikatok.com

- 4. DEDICADO: Para todas las k personas que to w no saben lo que ka ie les puede pasar si no hacen un ev Ti buen uso de Pr internet 1

- 5. Ciberacoso (también llamado ciberbullying en la traducción al k inglés) es el uso de información electrónica y medios de to comunicación tales como correo w electrónico, redes sociales, blogs, mensajería instantánea, mensajes ka ie de texto, teléfonos móviles, y websites difamatorios para acosar a un individuo o grupo, mediante ev Ti ataques personales u otros medios. Pr 2

- 6. Puede constituir un delito penal. El ciberacoso es voluntarioso e implica k un daño recurrente y repetitivo infligido a través del medio del to texto electrónico. Según R.B. w Standler el acoso pretende causar angustia emocional, preocupación, ka ie y no tiene propósito legítimo para la elección de comunicaciones. El ciberacoso puede ser tan simple ev Ti como continuar mandando e-mails a alguien que ha dicho que no quiere permanecer en contacto con el Pr remitente. El ciberacoso puede también incluir amenazas, connotaciones sexuales, etiquetas peyorativas 3

- 7. Definiciones k Según María José Edreira, en su trabajo "Fenomenología del acoso to moral",3 acoso moral es el "proceso w por el cual un individuo o grupo de individuos aplican violencia –psíquica ka ie o física– en pequeñas dosis a otro individuo con la intención de desestabilizarlo y hacerlo dudar de ev sus propios pensamientos y afectos. Ti De esta forma se arrebata al otro su identidad, se niega y elimina la diferencia con el otro. Pr 4

- 8. El objetivo de esta conducta es paralizar a la víctima para evitar que k surja el conflicto, para que no pueda pensar ni comprender, mantenerla a to disposición del agresor mientras sea w útil y adoctrinarla. El proceso pretende pervertir moralmente a la ka víctima y destruirla lentamente para ie conseguir un crimen perfecto, se elimina a la víctima por inducción al ev suicidio o violencia física." Acoso Ti moral es toda conducta abusiva –verbal o no verbal– que atenta por su frecuencia y repetición contra la Pr dignidad o integridad psíquica o física de una persona. 5

- 9. Al ser un problema relativamente reciente, para muchas víctimas el k 'ciberacoso' significa vivir bajo terror durante varios meses antes to de decidirse a buscar ayuda. El w problema se agrava aún más, cuando después de decidirse a ka ie buscarla, pocas personas saben a donde acudir. Para identificar el acoso, Heinz ev Ti Leymann, un psicólogo nórdico de los años ochenta, estableció tres elementos diferenciadores: la Pr frecuencia, la continuidad en el tiempo y la concurrencia de uno o varios de los hechos enumerados. 6

- 10. Características del ciberacoso Requiere destreza y conocimientos k sobre Internet. Esta información la to obtiene principalmente de foros w informáticos. Falsa acusación: La mayoría de los acosadores intentan dañar la reputación ka ie de la víctima manipulando a gente contra él. Publicación de información falsa sobre ev Ti las víctimas en sitios web. Pueden crear sus propias webs, páginas de redes sociales (páginas de Facebook), blogs o fotologs para este propósito. Pr Mientras el foro donde se aloja no sea eliminado, puede perpetuar el acoso durante meses o años. Y aunque se elimine la web, todo lo que se publica en Internet se queda en la red. 7

- 11. Recopilación de información sobre la víctima: Los ciberacosadores pueden k espiar a los amigos de la víctima, su familia y compañeros de trabajo para to obtener información personal. De esta w forma saben el resultado de los correos difamatorios, y averiguan ka ie cuales son los rumores más creíbles de los que no crean ningún resultado. A menudo monitorizarán las ev actividades de la víctima e intentarán Ti rastrear su dirección de IP en un intento de obtener más información sobre ésta. Pr Envían de forma periódica correos difamatorios al entorno de la víctima para manipularlos. 8

- 12. Manipulan a otros para que acosen a la víctima. La mayoría tratan de implicar a k terceros en el hostigamiento. Si consigue este propósito, y consigue que otros hagan to el trabajo sucio hostigándole, haciéndole w fotos o vídeos comprometidos, es posible que use la identidad de éstos en las siguientes difamaciones, incrementando ka ie así la credibilidad de las falsas acusaciones, y manipulando al entorno para que crean que se lo merece. A ev Ti menudo la víctima desconoce la existencia de estos hechos, debido al silencio de los testigos. Incluso el acosador puede decir que la víctima ya conoce estas Pr fotos/vídeos, para intentar evitar que algún testigo le informe; incrementando así las sospechas y creando una falsa paranoia en la víctima. 9

- 13. El acosador puede trasladar a Internet sus insultos y amenazas haciendo k pública la identidad de la víctima en un foro determinado (blogs, to websites), incluso facilitando en w algunos casos sus teléfonos, de manera que gente extraña se puede adherir a ka ie la agresión. Quizá acuse a la víctima de haberle ofendido a él o a su familia de algún ev modo, o quizá publique su nombre y Ti teléfono para animar a otros a su persecución. Falsa victimización. El ciberacosador Pr puede alegar que la víctima le está acosando a él. 10

- 14. Ataques sobre datos y equipos informáticos. Ellos pueden tratar de dañar el ordenador de la víctima enviando virus. Sin propósito legitimo: quiere decir que el k acoso no tiene un propósito válido, sino aterrorizar a la víctima y algunos to acosadores están persuadidos de que w tienen una causa justa para acosarla, usualmente en la base de que la víctima ka ie merece ser castigada por algún error que dicen que ésta ha cometido. Repetición: quiere decir que el ataque no es un sólo un incidente aislado. Repetición ev Ti es la clave del acoso en línea. Un ataque en línea aislado, aún cuando pueda estresar, no puede ser definido como acoso cibernético. Pr Desamparo legal de estas formas de acoso, ya que aunque cierren una Web con contenido sobre la víctima, puede abrirse otra inmediatamente. 11

- 15. Tipos de ciberacoso k Se pueden distinguir tres tipos principales de CIBERACOSO to w Ciberacoso: Acoso entre adultos. La víctima y el ciberacosador son ka ie mayores de edad. Ciberacoso sexual: Acoso entre ev Ti adultos con finalidad sexual. Ciberacoso escolar: (o Pr ciberbullying de la traducción del inglés cyberbullying) Acoso entre menores. 12

- 16. El acosador Según Antonio Chacón Medina, k autor de "Una nueva cara de to Internet: El acoso", <<el perfil w genérico del acosador es el de una persona fría, con poco o ningún ka respeto por los demás. Un acosador ie es un depredador que puede esperar pacientemente conectado a ev la red, participar en chat o en foros Ti hasta que entabla contacto con alguien que le parece susceptible de molestar, generalmente mujeres Pr o niños; y que disfruta persiguiendo a una persona determinada, ya tenga relación directa con ella o sea una completa desconocida. 13

- 17. El acosador disfruta y muestra k su poder to w persiguiendo y ka ie dañando ev Ti psicológicamente a esa persona. Pr 14

- 18. Ti Pr ka to ev ie k w 15

- 19. k Your Child’s Photo Here to w ka ie About the Author ev Customize your child’s book by adding their author biography to the back cover! Ti Pr 2 0 1 0 1 2 2 3 - 0 0 0 0 0 1 - 1 1 H www.tikatok.com