Clase 02

- 1. Dominios de la seguridad en redes

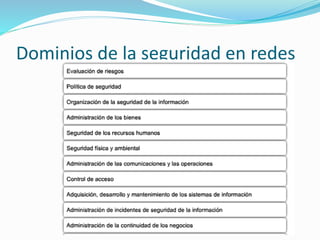

- 14. Los 12 dominios de la seguridad en redes proveen una separación conveniente para los elementos de la seguridad en redes. Es importante estar al tanto de su existencia y declaración formal de parte de la ISO. Sirven como referencia útil para avanzar en el trabajo como profesional de la seguridad en redes.

- 15. Política de seguridad Declaración formal de las reglas a las cuales deberán atender las personas que tienen acceso a los bienes tecnológicos y de información de una organización. La conceptualización, el desarrollo y la aplicación de una política de seguridad tienen un rol significativo en mantener a la organización segura. Es responsabilidad del profesional de la seguridad en redes hacer cumplir las políticas de seguridad en todos los aspectos de las operaciones de negocios en la organización

- 16. La política de seguridad en redes es un documento amplio diseñado para ser claramente aplicable a las operaciones de una organización. La política se utiliza para asistir en el diseño de la red, transmitir principios de seguridad y facilitar el despliegue de la red.

- 17. La política de seguridad en redes traza las reglas de acceso a la red, Determina cómo se harán cumplir las políticas y describe la arquitectura básica del ambiente básico de seguridad de la información de la empresa. El documento generalmente consta de varias páginas. Por su amplitud de cobertura e impacto, generalmente es un comité el que lo compila. Es un documento complejo que está diseñado para gobernar temas como acceso a los datos, navegación en la web, uso de las contraseñas, criptografía y adjuntos de correo electrónico.

- 18. Deberá mantener a los usuarios malintencionados lejos y tener control sobre usuarios potencialmente peligrosos. Antes de crear una política debe entenderse qué servicios están disponibles a cuáles usuarios. La política de seguridad de red establece una jerarquía de permisos de acceso y da a los empleados solo el acceso mínimo necesario para realizar sus tareas. Establece cuáles bienes deben ser protegidos y da pautas sobre cómo deben ser protegidos con el fin de determinar los dispositivos de seguridad y las estrategias y procedimientos de mitigación que deberán ser implementados en la red.

- 19. Es un "documento vivo" en el sentido de que el documento nunca está terminado y continuamente se actualiza a medida que cambian los requerimientos de tecnología, negocios y empleados

- 22. Virus Las principales vulnerabilidades de las computadoras de los usuarios finales son los ataques de virus, gusanos y troyanos. Un virus es un software malicioso que se adjunta a otro programa para ejecutar una función indeseada específica en una computadora. Un gusano ejecuta código arbitrario e instala copias de sí mismo en la memoria de la computadora infectada, que luego infecta a otros hosts. Un troyano es una aplicación escrita para parecerse a otra cosa. Cuando se descarga y ejecuta un troyano, ataca a la computadora del usuario final desde dentro.

- 23. Es un programa que puede copiarse a sí mismo e infectar una computadora sin el conocimiento del usuario. La mayoría de los virus requiere una activación de parte del usuario final y puede permanecer inactivos por largos períodos de tiempo y luego activarse en una fecha u hora específica. Pueden ser inofensivos, como aquellos que muestran una imagen en la pantalla, pero también pueden ser destructivos, como aquellos que modifican o eliminan los archivos del disco duro o memoria flash Los virus también pueden ser programados para mutar con el propósito de evitar su detección.

- 24. Gusanos Los gusanos son un tipo de código hostil particularmente peligroso. Se multiplican explotando vulnerabilidades en las redes independientemente. Los gusanos generalmente hacen que las redes operen más lentamente. Mientras que los virus requieren un programa huésped para ejecutarse, los gusanos pueden ejecutarse solos. No requieren la participación del usuario y pueden diseminarse muy rápidamente en la red.

- 25. Aunque los gusanos se han vuelto sofisticados con el tiempo, todavía tienden a estar basados en la explotación de vulnerabilidades en las aplicaciones de software. La mayoría de los ataques de gusanos tiene tres componentes principales: Una vulnerabilidad habilitante - Los gusanos se instalan utilizando un mecanismo de explotación (adjunto de correo electrónico, archivo ejecutable, troyano) en un sistema vulnerable. Sistema de propagación- Luego de acceder a un dispositivo, el gusano se multiplica y localiza nuevos objetivos. Carga - Cualquier código malicioso que resulta en alguna acción. La mayoría de las veces esto se usa para crear una puerta trasera en el host infectado.

- 26. Fases básicas de ataque, ya sea un virus o un gusano Fase de exploración - Se identifican los objetivos vulnerables. Se buscan computadoras que puedan ser explotadas. Se usan escaneos de ping de Protocolo de Mensajes de Control de Internet (Internet Control Message Protocol - ICMP) para hacer mapas de la red. Luego la aplicación escanea e identifica sistemas operativos y software vulnerable. Los hackers pueden obtener contraseñas utilizando ingenería social, ataques de diccionario, ataques de fuera bruta o sniffing de redes.

- 27. Fase de penetración - Se transfiere código de explotación al objetivo vulnerable. Se busca ejecutar el código de explotación a través de un vector de ataque como un desbordamiento de buffer, vulnerabilidades de ActiveX o Interfaz de Entrada Común (Common Gateway Interface - CGI) o un virus de correo electrónico.

- 28. Fase de persistencia - Luego de que el ataque haya sido exitosamente lanzado en la memoria, el código trata de persistir en el sistema víctima. El objetivo es asegurar que el código atacante esté ejecutándose y disponible al atacante incluso si el sistema se reinicia. Esto se logra modificando archivos del sistema, efectuando cambios en el registro e instalando nuevo código.

- 29. Fase de propagación - El atacante intenta extender el ataque a otros objetivos buscando máquinas vecinas vulnerables. Los vectores de propagación incluyen mandar copias del ataque por correo electrónico a otros sistemas, subir archivos a otros sistemas utilizando servicios de FTP o de compartición de archivos, conexiones web activas y transferencias de archivos a través del Internet Relay Chat (IRC).

- 30. Fase de paralización - Se hace daño real al sistema. Se pueden borrar archivos, el sistema puede colapsar, se puede robar información y se pueden lanzar ataques distribuidos de DoS (DDoS)

- 31. Troyanos Es malware que realiza operaciones maliciosas bajo el disfraz de una función deseada. Un virus o gusano puede llevar consigo un troyano. Los troyanos contienen código malicioso oculto que explota los privilegios del usuario que lo ejecuta. Los juegos suelen llevar un troyano adjunto

- 32. El concepto de troyano es flexible. Puede causar daño inmediato, proveer acceso remoto al sistema (una puerta trasera), o llevar a cabo acciones instruidas remotamente, como "envíame el archivo de la contraseña una vez por semana". Los troyanos personalizados, como aquellos que tienen un objetivo específico, son difíciles de detectar.

- 33. Clasificación de acuerdo al daño que causan o la manera en que violan el sistema Troyanos de acceso remoto (permiten el acceso remoto no autorizado) Troyano de envío de datos (provee al atacante de datos sensibles como contraseñas) Troyano destructivo (corrompe o elimina archivos) Troyano proxy (la computadora del usuario funciona como un servidor proxy) Troyano FTP (abre el puerto 21) Troyano inhabilitador de software de seguridad (detiene el funcionamiento de programas antivirus y/o firewalls) Troyano de denegación de servicio (reduce la velocidad o detiene la actividad en la red)

- 34. Mitigación de virus, gusanos y troyanos La mayoría de las vulnerabilidades descubiertas en el software tienen relación con el desbordamiento del buffer. Hay informes que sugieren que un tercio de las vulnerabilidades de software identificadas por el CERT están relacionadas con desbordamientos de buffer. Un desbordamiento de buffer de root es un desbordamiento de buffer que busca obtener privilegios de root en un sistema

- 35. Las técnicas de mitigación generalmente se consideran en la comunidad de seguridad como contramedidas. El principal recurso para la mitigación de ataques de virus y troyanos es el software antivirus Los productos antivirus tienen opciones de automatización de actualizaciones para que las nuevas definiciones de virus y actualizaciones de software puedan ser descargadas automáticamente o a petición.

- 36. Esta práctica es el requisito más esencial para mantener una red libre de virus y debería ser formalizada en una política de seguridad de red. Los productos antivirus son basados en host. Estos productos son instalados en las computadoras y los servidores para detectar y eliminar virus. Sin embargo, no pueden detener a los virus de entrar a la red, por lo que el profesional de la seguridad en redes debe mantenerse al tanto de los virus principales y de las actualizaciones en cuanto a virus emergentes.

- 37. Los gusanos dependen más de la red que los virus. La mitigación de gusanos requiere diligencia y coordinación de parte de los profesionales de la seguridad en redes. La respuesta a una infección de un gusano puede separarse en cuatro fases: contención, inoculación, cuarentena y tratamiento

- 38. La fase de contención consiste en limitar la difusión de la infección del gusano de áreas de la red que ya están infectadas. Esto requiere compartimentización y segmentación de la red para hacer más lento o detener al gusano y prevenir que los hosts actualmente infectados infecten a otros sistemas. La contención requiere el uso de ACLs tanto entrantes como salientes en los routers y firewalls de los puntos de control de la red.

- 39. La fase de inoculación corre en paralelo o subsecuente a la fase de contención. Durante la fase de inoculación todos los sistemas no infectados reciben un parche del vendedor apropiado para la vulnerabilidad. El proceso de inoculación priva aún más a los gusanos de objetivos disponibles. Un escáner de red puede ayudar a identificar hosts potencialmente vulnerables. El ambiente móvil prevaleciente en las redes modernas postula desafíos significativos. Es común que las laptops se saquen del ambiente de red segura y se conecten a ambientes potencialmente inseguros, tales como las redes caseras. Sin parches apropiados en el sistema, una laptop puede ser infectada por un gusano o virus y traerlo al ambiente seguro de la red de la organización donde puede infectar otros sistemas.

- 40. La fase de cuarentena incluye el rastreo y la identificación de máquinas infectada dentro de las áreas contenidas y su desconexión, bloqueo o eliminación. Esto aísla a estos sistemas apropiadamente para la fase de tratamiento.

- 41. Durante la fase de tratamiento, los sistemas activamente infectados son desinfectados del gusano. Esto puede significar terminar el proceso del gusano, eliminar archivos modificados o configuraciones del sistema que el gusano haya introducido e instalar un parche para la vulnerabilidad que el gusano usaba para explotar el sistema. En casos más severos (cuando se usa Windows como SO), esto puede requerir la reinstalación completa del sistema para asegurarse de que el gusano y sus productos derivados sean removidos

- 43. Una opción integradora para mitigar ls efectos de los virus, gusanos y troyanos es un sistema de prevención de intrusos basado en el host (host-based intrusion prevention system - HIPS).

- 45. Ataques de reconocimiento Consisten en el descubrimiento y mapeo de sistemas, servicios o vulnerabilidades sin autorización. Emplean el uso de sniffers de paquetes y escáners de puertos.

- 46. Ataques de acceso Explotan vulnerabilidades conocidas en servicios de autenticación, FTP y web para ganar acceso a cuentas web, bases de datos confidenciales y otra información sensible. Puede efectuarse de varias maneras. Generalmente emplea un ataque de diccionario para adivinar las contraseñas del sistema. También hay diccionarios especializados para diferentes idiomas.

- 47. Ataques de Denegación de Servicio Envían un número extremadamente grande de solicitudes en una red o Internet. Estas solicitudes excesivas hacen que la calidad de funcionamiento del dispositivo víctima sea inferior. Como consecuencia, el dispositivo atacado no está disponible para acceso y uso legítimo. Al ejecutar explotaciones o combinaciones de explotaciones, los ataques de DoS desaceleran o colapsan aplicaciones y procesos.

- 48. Ataques de reconocimiento También se conoce como recolección de información y, en la mayoría de los casos, precede un ataque de acceso o de DoS El intruso malicioso típicamente comienza por llevar a cabo un barrido de ping en la red objetivo para determinar qué direcciones IP están siendo utilizadas. El intruso entonces determina qué servicios o puertos están disponibles en las direcciones IP activas. Nmap es la aplicación más popular para escanear puertos.

- 49. A partir de la información de puertos obtenida, el intruso interroga al puerto para determinar el tipo y la versión de la aplicación y el sistema operativo que está corriendo sobre el host objetivo. En muchos casos, los intrusos buscan servicios vulnerables que puedan ser explotados luego, cuando hay menos probabilidad de ser atrapados.

- 50. Los ataques de reconocimiento utilizan varias herramientas para ganar acceso a una red: Sniffers de paquetes Barridos de ping Escaneo de puertos Búsquedas de información en Internet

- 51. sniffer Es una aplicación de software que utiliza una tarjeta de red en modo promiscuo para capturar todos los paquetes de red que se transmitan a través de una LAN. El modo promiscuo es un modo mediante el cual la tarjeta de red envía todos los paquetes que se reciben a una aplicación para procesarlos. Algunas aplicaciones de red distribuyen paquetes de red en texto plano sin cifrar.

- 52. Como los paquetes de red no están cifrados, pueden ser entendidos por cualquier aplicación que pueda levantarlos de la red y procesarlos. Los sniffers de paquetes solo funcionan en el mismo dominio de colosión que la red bajo ataque, salvo que el atacante tenga acceso a los switches intermedios. Hay numerosos sniffers de paquetes disponibles, tanto freeware como shareware. Estos no requieren que el usuario tenga entendimiento de los protocolos que operan detrás.

- 53. Ataques de acceso Los hackers utilizan los ataques de acceso en las redes o sistemas por tres razones: Para obtener datos, para ganar acceso y para escalar privilegios de acceso Los ataques de acceso generalmente emplean ataques de contraseña para adivinar las contraseñas del sistema.

- 54. Los ataques de contraseña pueden ser implementados utilizando varios métodos, incluyendo ataques de fuerza bruta, programas troyanos, falsificación de IPs y sniffers de paquetes. La mayoría de los ataques es por fuerza bruta, es decir, repetidos intentos basados en un diccionario incorporado para identificar una cuenta de usuario o contraseña.

- 55. A modo de ejemplo, un usuario puede ejecutar la aplicación L0phtCrack, o LC5, para efectuar un ataque de fuerza bruta para obtener una contraseña de un servidor Windows. Cuando se obtiene la contraseña, el atacante puede instalar un keylogger, que envía una copia de todas las pulsaciones de teclas a un destino deseado. También se puede instalar un troyano que envíe una copia de todos los paquetes enviados y recibidos por el objetivo a un destino particular, permitiendo así el monitoreo del tráfico desde y hacia ese servidor

- 56. Tipos de ataques de acceso Ataques de contraseña - El atacante intenta adivinar las contraseñas del sistema. Un ejemplo común es un ataque de diccionario. Explotación de la confianza - El atacante usa privilegios otorgados a un sistema en una forma no autorizada, posiblemente causando que el objetivo se vea comprometido. Redirección de puerto - Se usa un sistema ya comprometido como punto de partida para ataques contra otros objetivos. Se instala una herramienta de intrusión en el sistema comprometido para redirección de sesiones.

- 57. Ataque Man in the Middle - El atacante se ubica en el medio de una comunicación entre dos entidades legítimas para leer o modificar los datos que pasan entre las dos partes. Un ataque Man in the Middle popular involucra a una laptop actuando como un punto de acceso no autorizado (rogue access point) para capturar y copiar todo el tráfico de red de un usuario objetivo. Frecuentemente el usuario está en un lugar público conectado a un punto de acceso inalámbrico.

- 58. Desbordamiento de buffer - El programa escribe datos más allá de la memoria de buffer. Los desbordamientos de buffer surgen generalmente como consecuencia de un error en un programa C o C++. Un resultado del desbordamiento es que los datos válidos se sobrescriben o explotan para permitir la ejecución de código malicioso

- 59. Los ataques de acceso en general pueden ser detectados revisando los registros, el uso del ancho de banda y la carga de los procesos . Los ataques Man in the Middle generalmente consisten en la replicación de datos. Un índice de un ataque como éste es una cantidad inusual de actividad en la red y uso del ancho de banda, como lo puede indicar algún software de monitoreo de red.

- 60. Asimismo, un ataque de acceso que tenga como resultado un sistema comprometido probablemente será delatado por la lentitud de la actividad, producto de ataques de desbordamiento de buffer en proceso, como indicado por las cargas de proceso activas visibles en un sistema Windows o UNIX.

- 61. Ataques de denegación de servicio El ataque de DoS es un ataque de red que resulta en algún tipo de interrupción en el servicio a los usuarios, dispositivos o aplicaciones. Muchos mecanismos pueden generar un ataque de DoS. El método más simple es generar grandes cantidades de lo que simula ser tráfico de red válido. Este tipo de ataque de DoS satura la red para que el tráfico de usuario válido no pueda pasar.

- 62. El ataque de DoS se aprovecha del hecho de que los sistemas objetivo como los servidores deben mantener información de estado. Las aplicaciones pueden depender de los tamaños de buffer esperados y el contenido específico de los paquetes de red. Un ataque de DoS puede explotar esto enviando tamaños de paquetes o valores de datos que no son esperados por la aplicación receptora.

- 63. Razones principales por las cuales puede ocurrir un ataque de DoS Un host o aplicación no puede manejar una condición esperada, como datos de entrada formateados maliciosamente, una interacción inesperada entre componentes del sistema, o un simple agotamiento de los recursos. Una red, host o aplicación es incapaz de manejar una cantidad enorme de datos, haciendo que el sistema colapse o se vuelva extremadamente lento

- 64. Los ataques de DoS intentan comprometer la disponibilidad de una red, un host o una aplicación. Se los considera un riesgo importante porque pueden interrumpir fácilmente un proceso de negocios y causar pérdidas significativas. Estos ataques son relativamente sencillos de llevar a cabo, incluso por un atacante inexperto

- 65. El ping de la muerte En un ataque de ping de la muerte, un hacker envía una solicitud de eco en un paquete IP más grande que el tamaño de paquete máximo de 65535 bytes. Enviar un ping de este tamaño puede colapsar la computadora objetivo. Una variante de este ataque es colapsar el sistema enviando fragmentos ICMP, que llenen los buffers de reensamblado de paquetes en el objetivo.

- 66. Ataque Smurf El atacante envía un gran número de solicitudes ICMP a direcciones broadcast, todos con direcciones de origen falsificadas de la misma red que la víctima. Si el dispositivo de ruteo que envía el tráfico a esas direcciones de broadcast reenvía los broadcast, todos los host de la red destino enviarán respuestas ICMP, multiplicando el tráfico por el número de hosts en las redes. En una red broadcast multiacceso, cientos de máquinas podrían responder a cada paquete.

- 67. Inundación TCP/SYN En un ataque de inundación TCP/SYN, se envía una inundación de paquetes SYN TCP, generalmente con una dirección de origen falsa. Cada paquete se maneja como una solicitud de conexión, causando que el servidor genere una conexión a medio abrir devolviendo un paquete SYN-ACK TCP y esperando un paquete de respuesta de la dirección del remitente. Sin embargo, como la dirección del remitente es falsa, la respuesta nunca llega. Estas conexiones a medio abrir saturan el número de conexiones disponibles que el servidor puede atender, haciendo que no pueda responder a solicitudes legítimas hasta luego de que el ataque haya finalizado.

- 68. Hay cinco maneras básicas en las que los ataques de DoS pueden hacer daño: Consumo de los recursos, como ancho de banda, espacio en el disco o tiempo de procesador Modificación de la información de configuración, como la información de ruteo Modificación de la información de estado, como el reinicio de las sesiones TCP Modificación de los componentes físicos de la red Obstrucción de las comunicaciones entre la víctima y otros.

- 69.

- 71. 10 buenas prácticas que representan la mejor aseguración de su red. 1. Mantener parches actualizados, instalándolos cada semana o día si fuera posible, para prevenir los ataques de desbordamiento de buffer y la escalada de privilegios. 2. Cerrar los puertos innecesarios y deshabilitar los servicios no utilizados. 3. Utilizar contraseñas fuertes y cambiarlas seguido. 4. Controlar el acceso físico a los sistemas.

- 72. 5. Evitar ingresos innecesarios en páginas web. Algunas páginas web permiten a sus usuarios ingresar nombre de usuario y contraseñas. Un hacker puede ingresar algo más que solo un nombre de usuario. Por ejemplo, ingresar "jdoe; rm -rf /" puede permitir a un atacante remover el archivo del sistema raíz de un servidor UNIX. Los programadores deben limitar la cantidad de caracteres de ingreso y no aceptar caracteres como | ; < >. 6. Realizar copias de resguardo y probar los archivos resguardados regularmente.

- 73. 7. Educar a los empleados en cuanto a los riesgos de la ingeniería social y desarrollar estrategias para validar las entidades a través del teléfono, del correo electrónico y en persona. 8. Cifrar y poner una contraseña a datos sensibles. 9. Implementar hardware y software de seguridad como firewalls, IPSs, dispositivos de red privada virtual (virtual private network - VPN), software antivirus y filtrado de contenidos. 10. Desarrollar una política de seguridad escrita para la compañía.