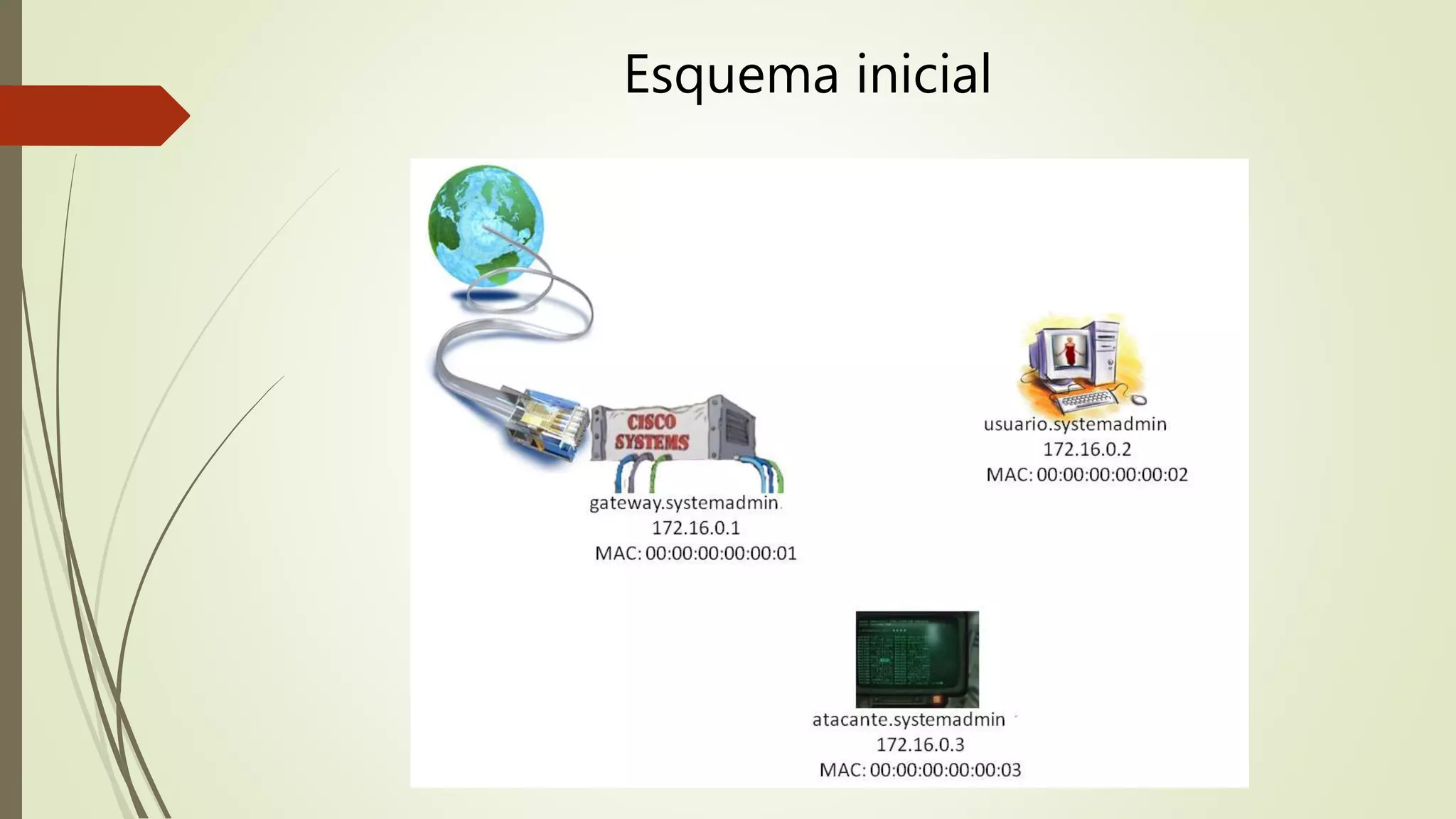

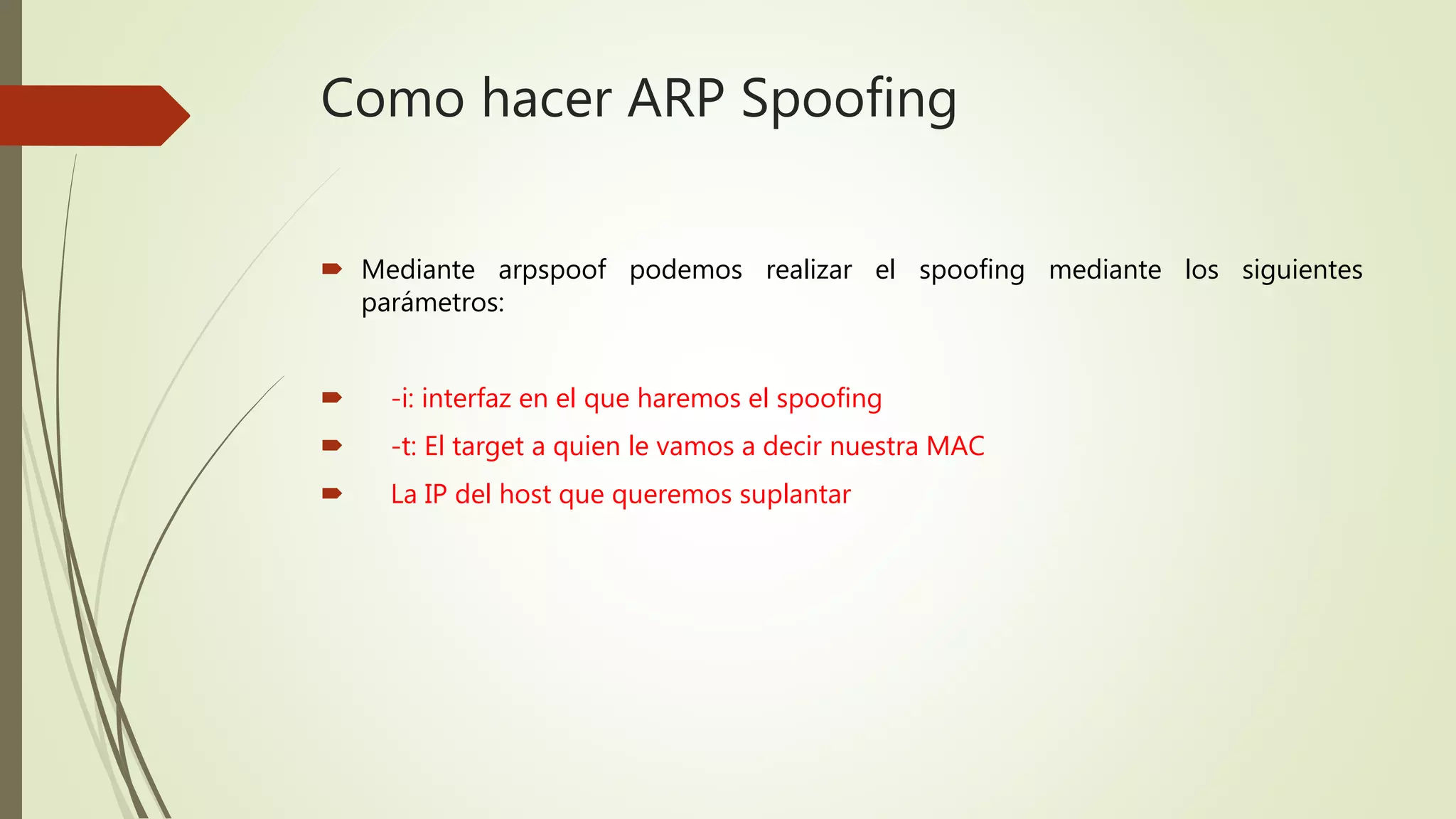

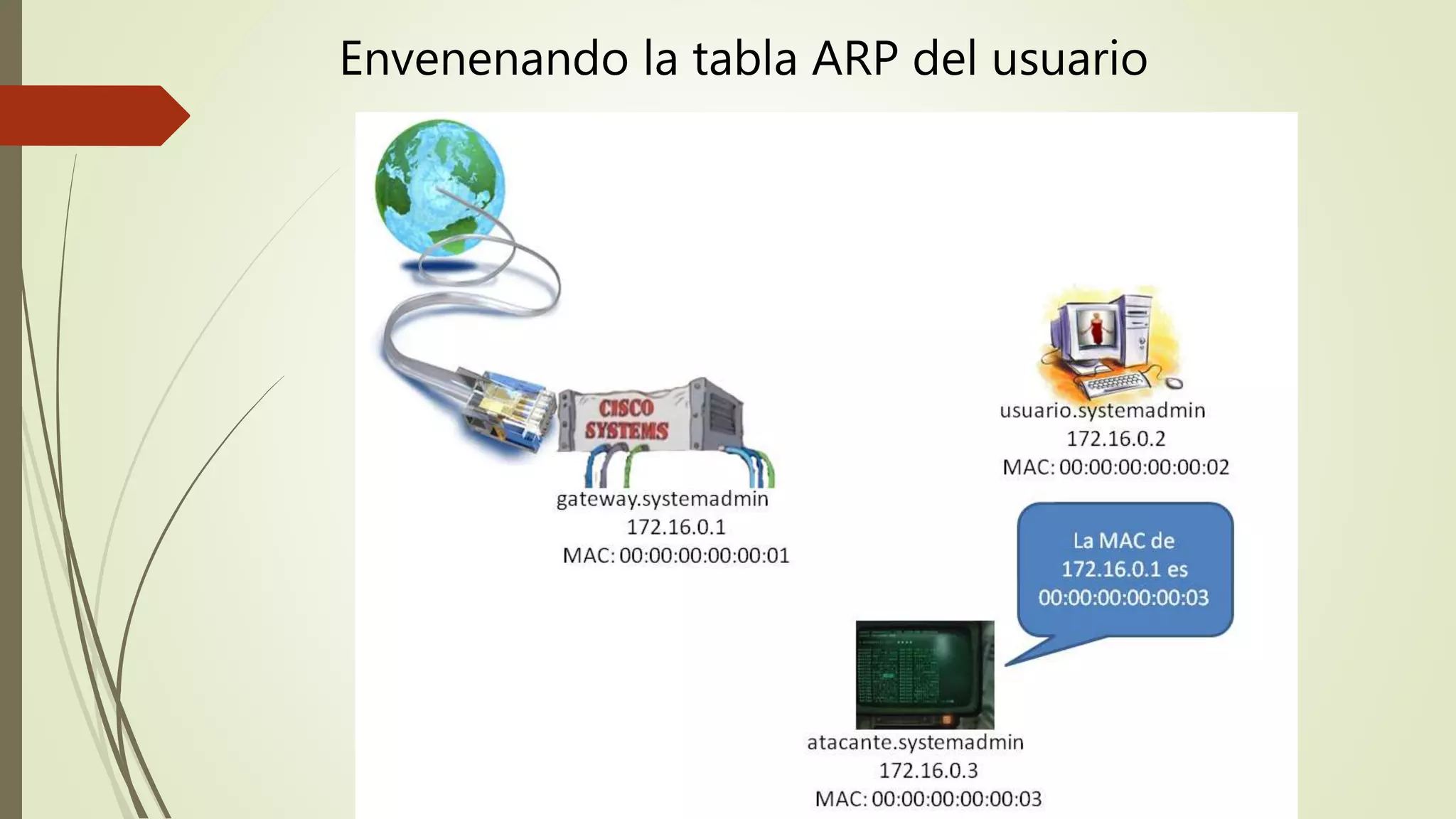

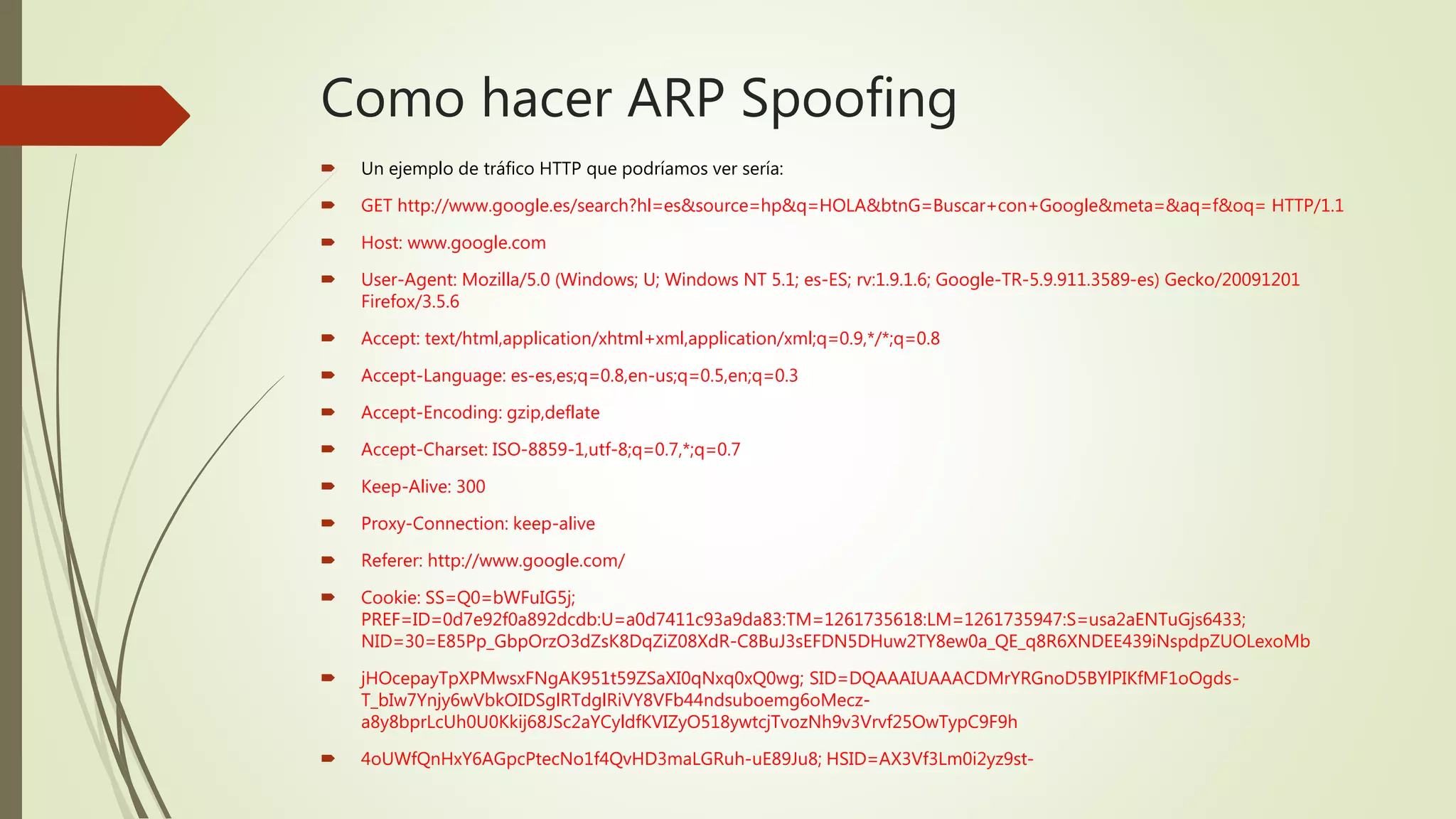

Este documento explica cómo realizar ARP spoofing (también conocido como ARP poisoning) en una red ficticia de 172.16.0.0/12. Describe cómo usar la herramienta arpspoof para envenenar las tablas ARP del gateway y un usuario objetivo, de modo que todo el tráfico entre ellos pase a través del sistema del atacante. Esto permite al atacante capturar todo el tráfico del usuario objetivo usando tcpdump. Finalmente, menciona que los equipos CISCO generarían alertas de MAC flapping y que herramientas como ARP