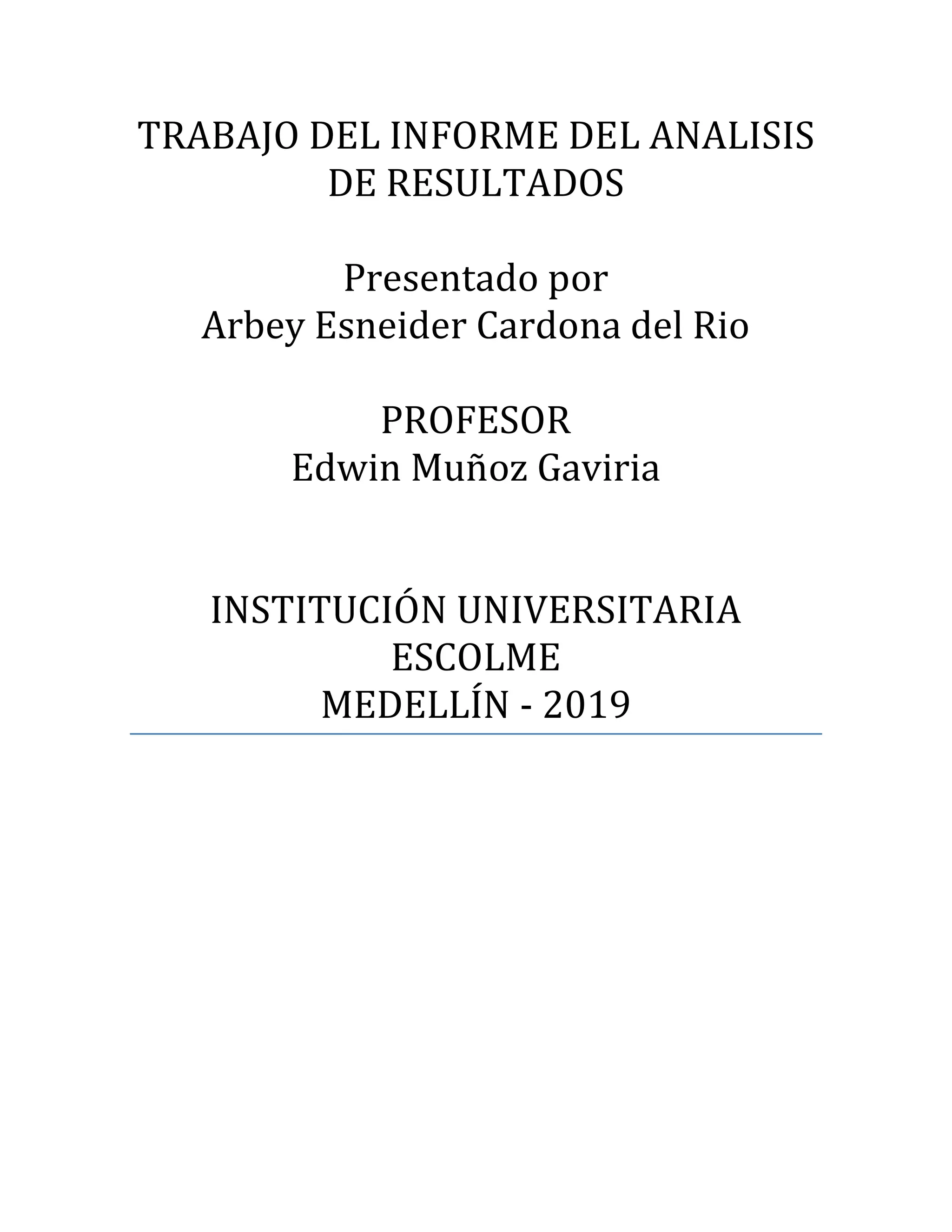

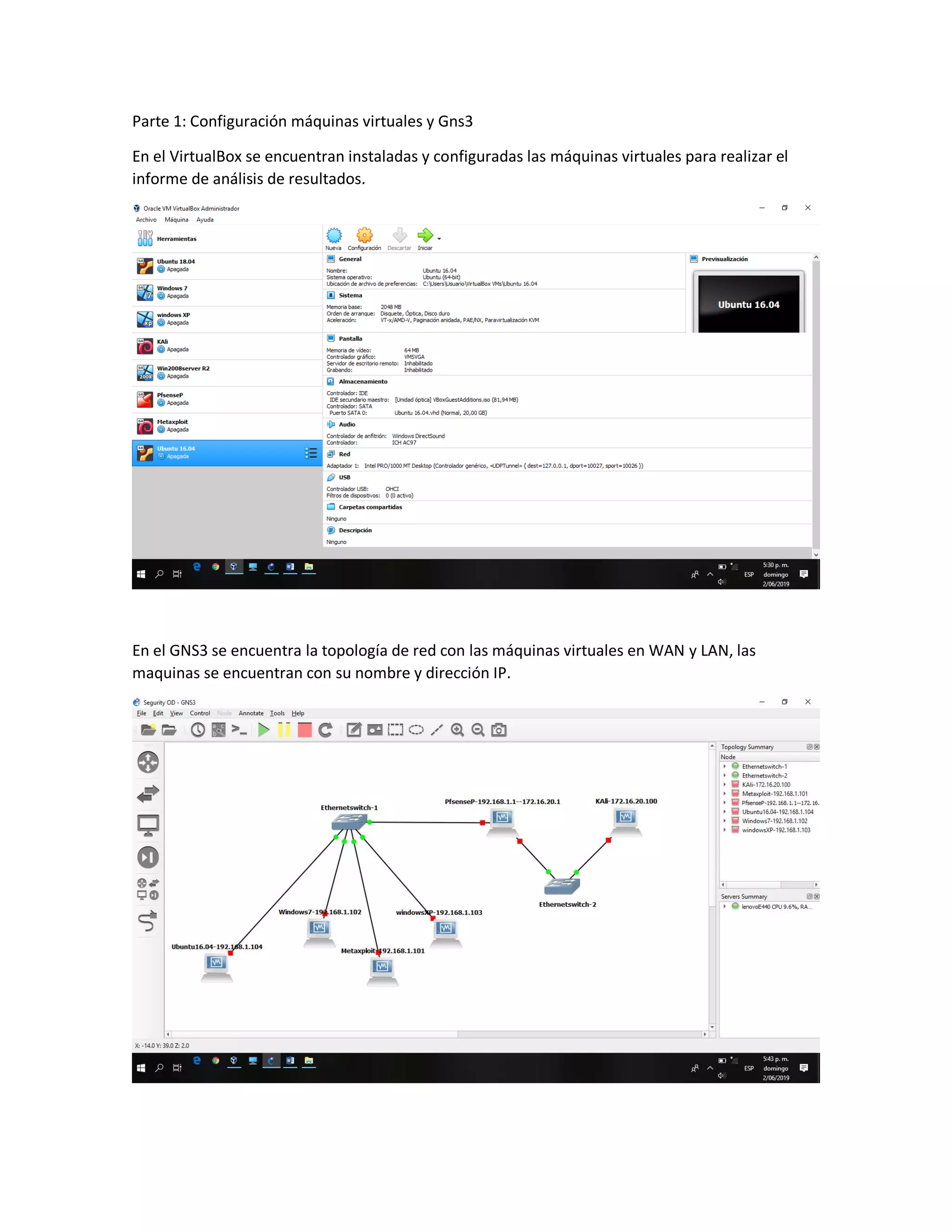

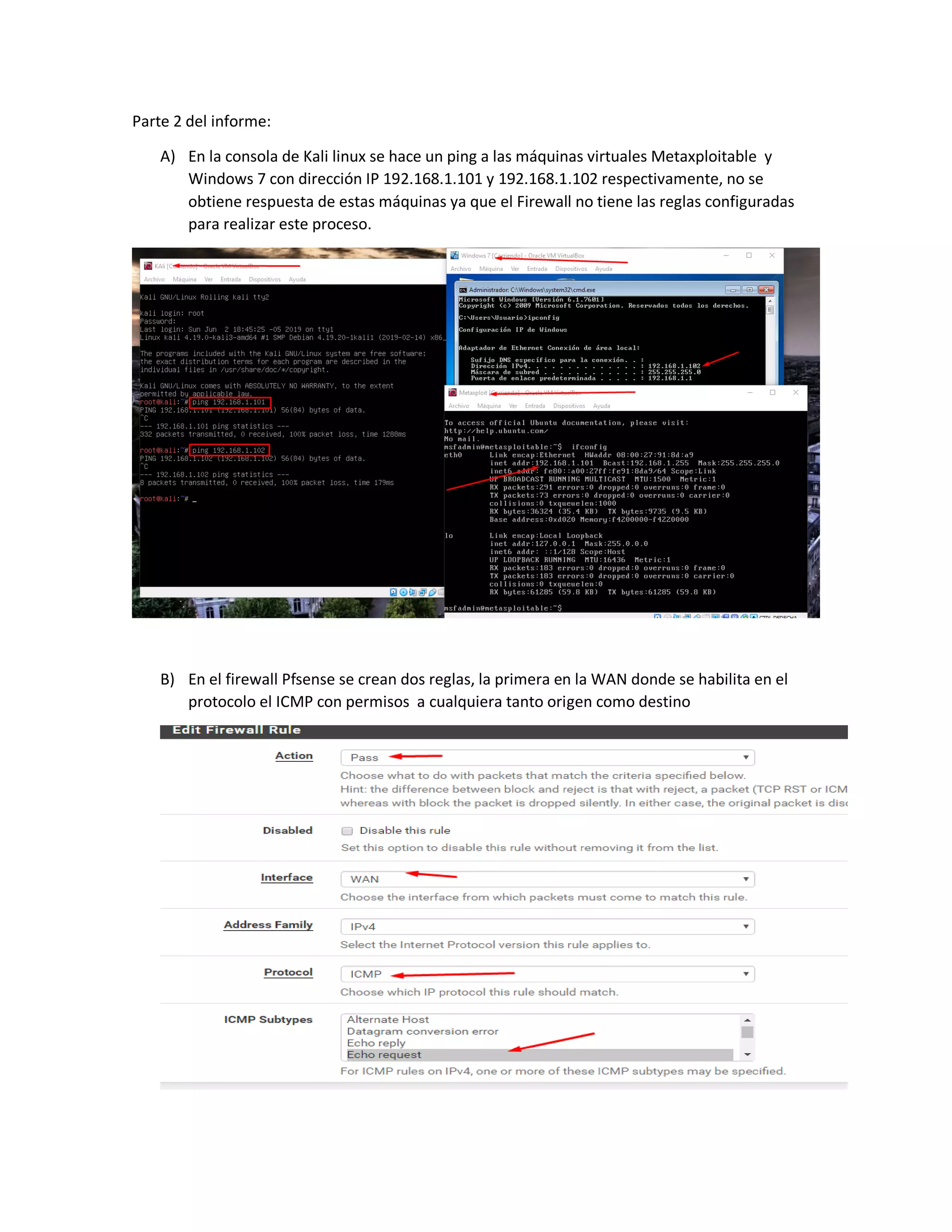

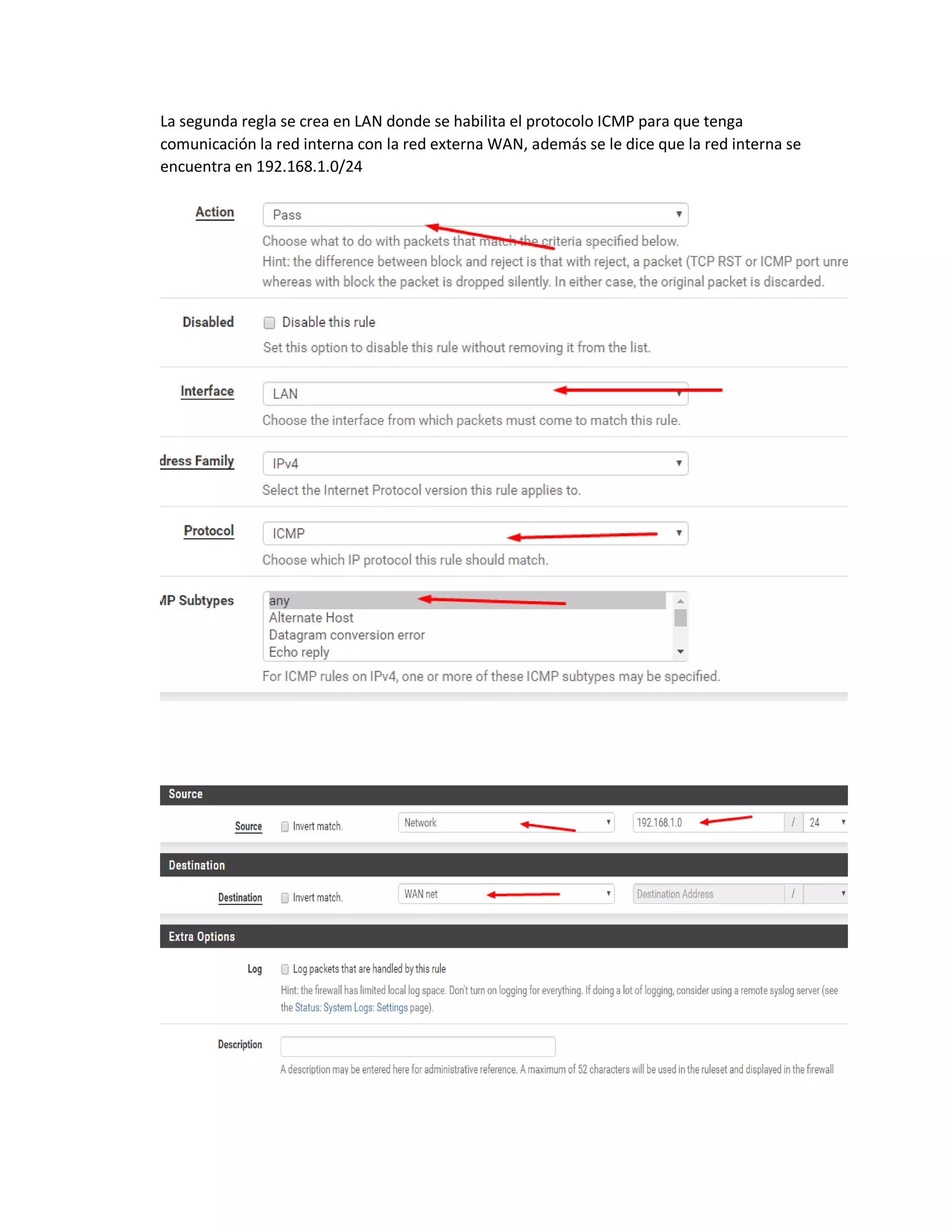

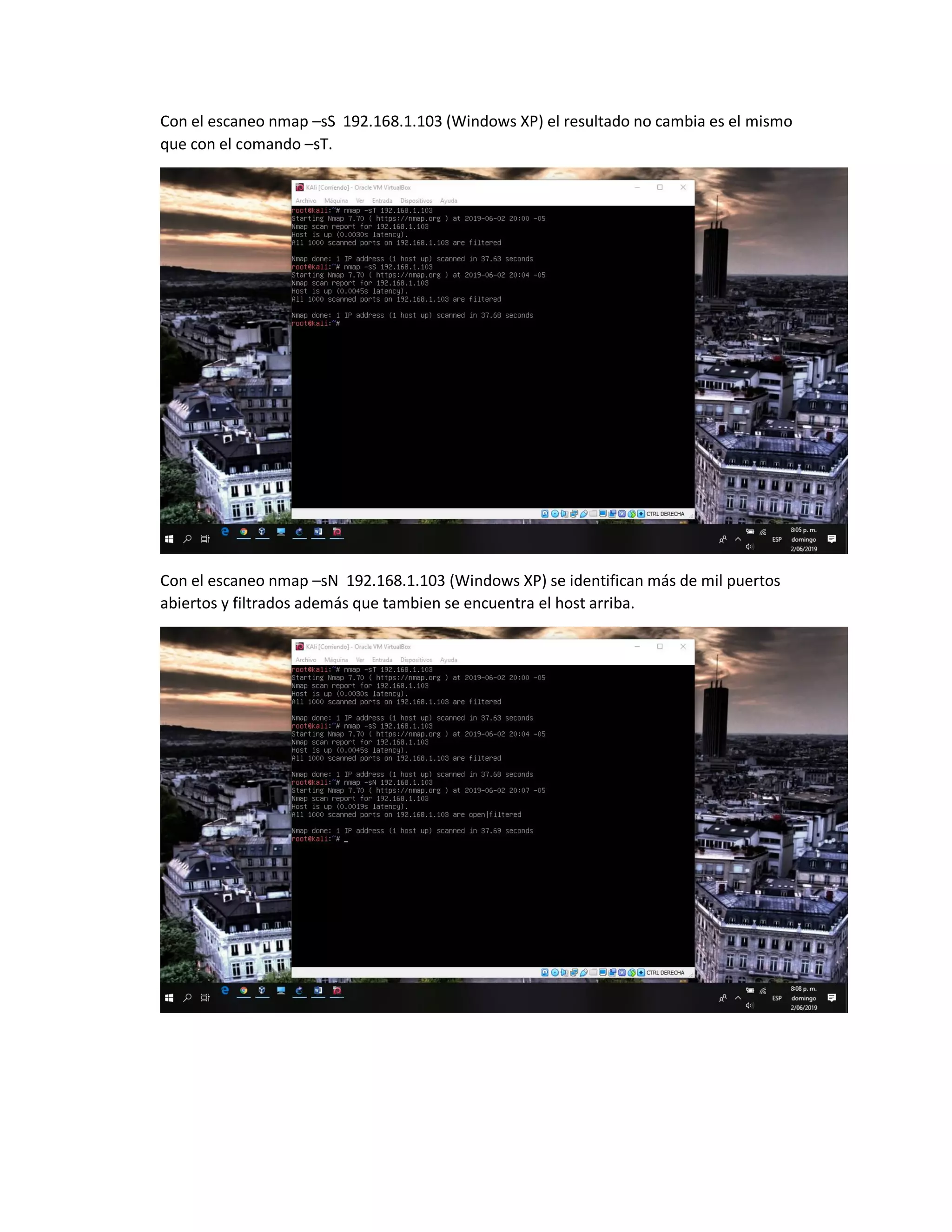

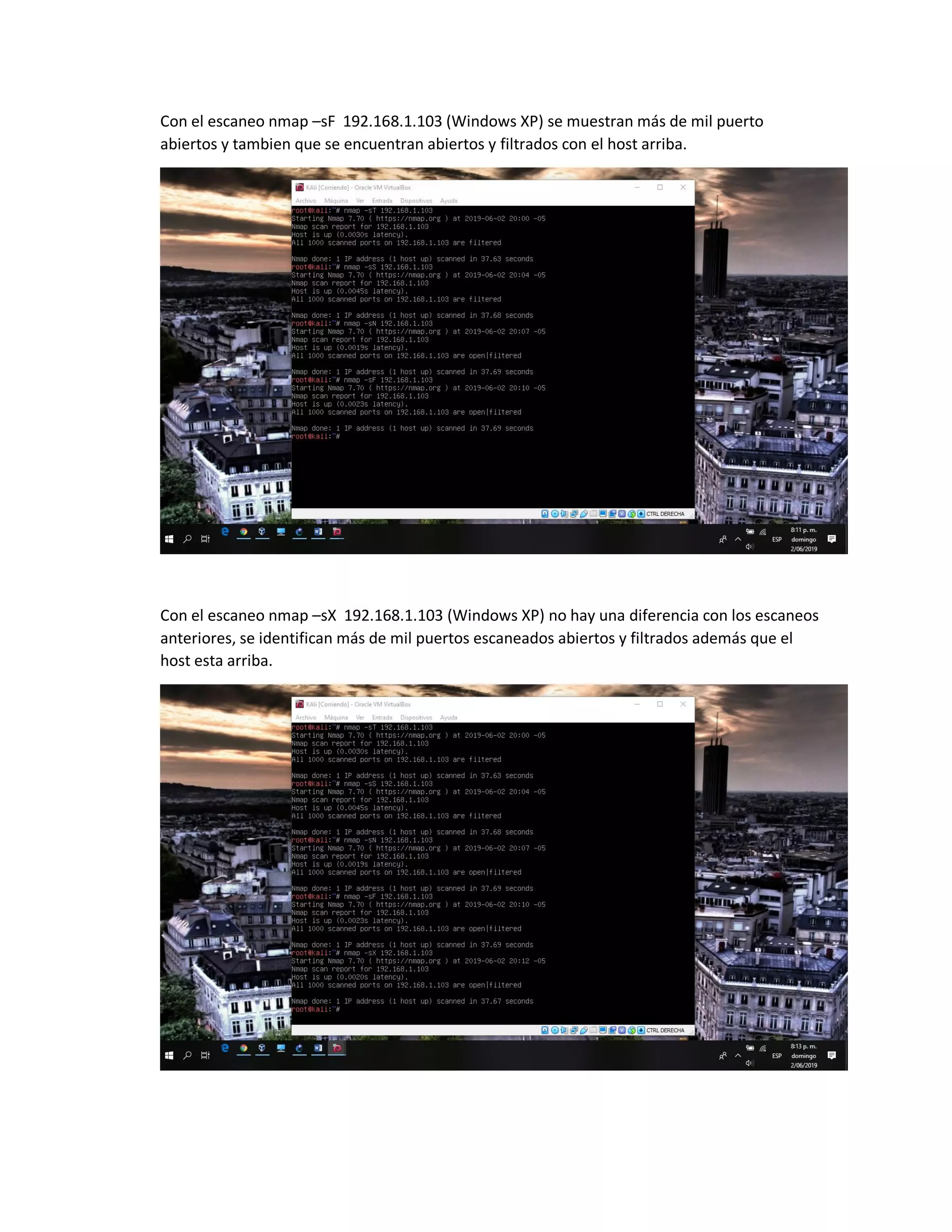

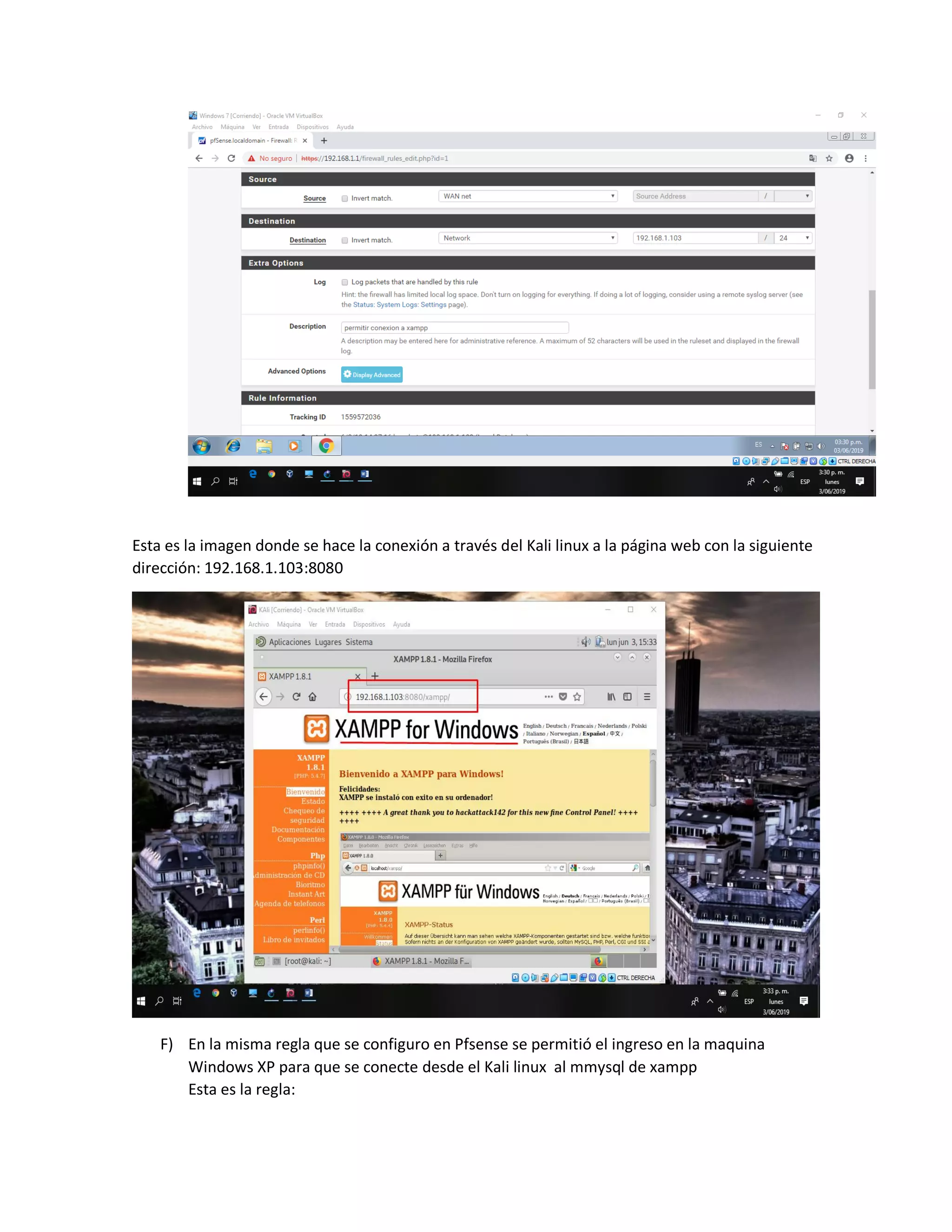

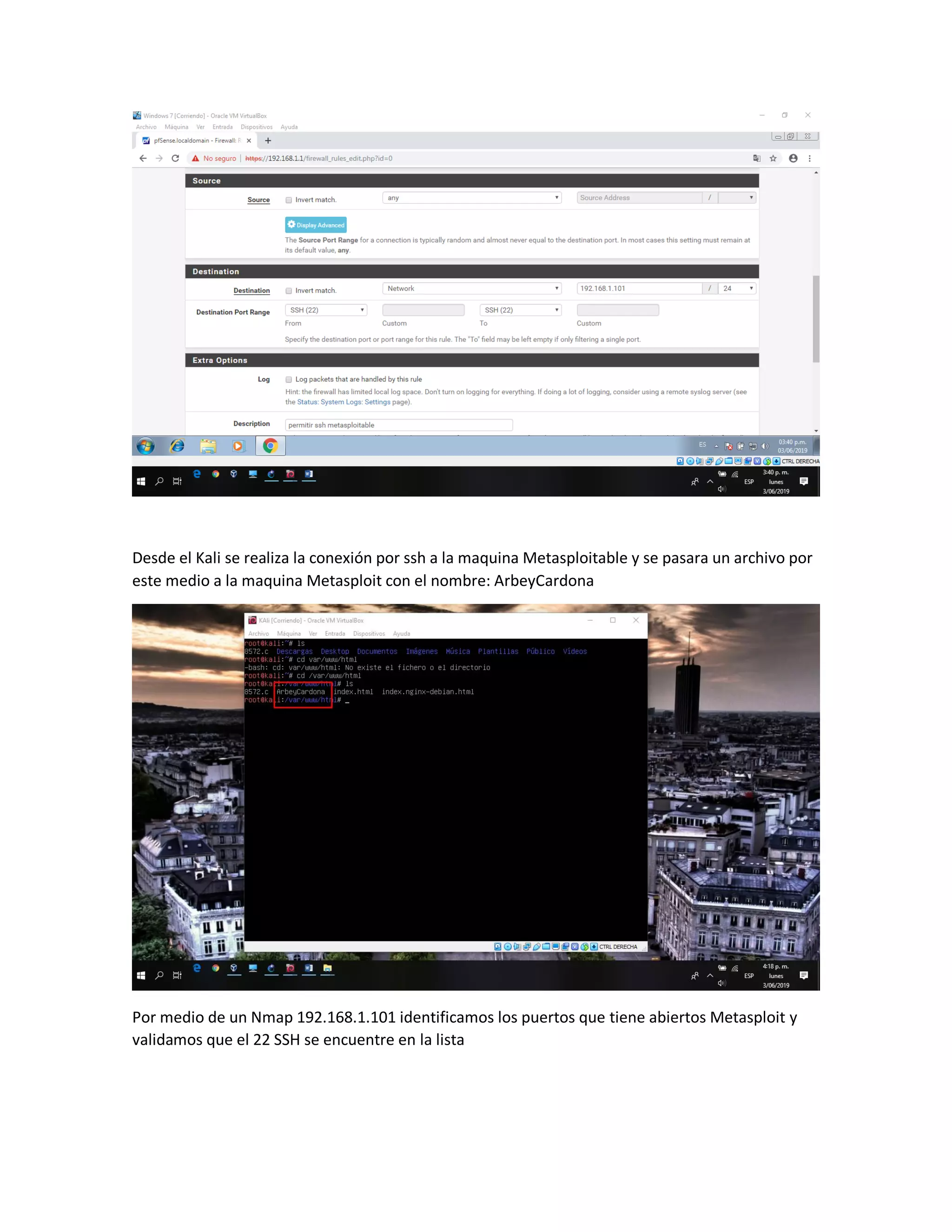

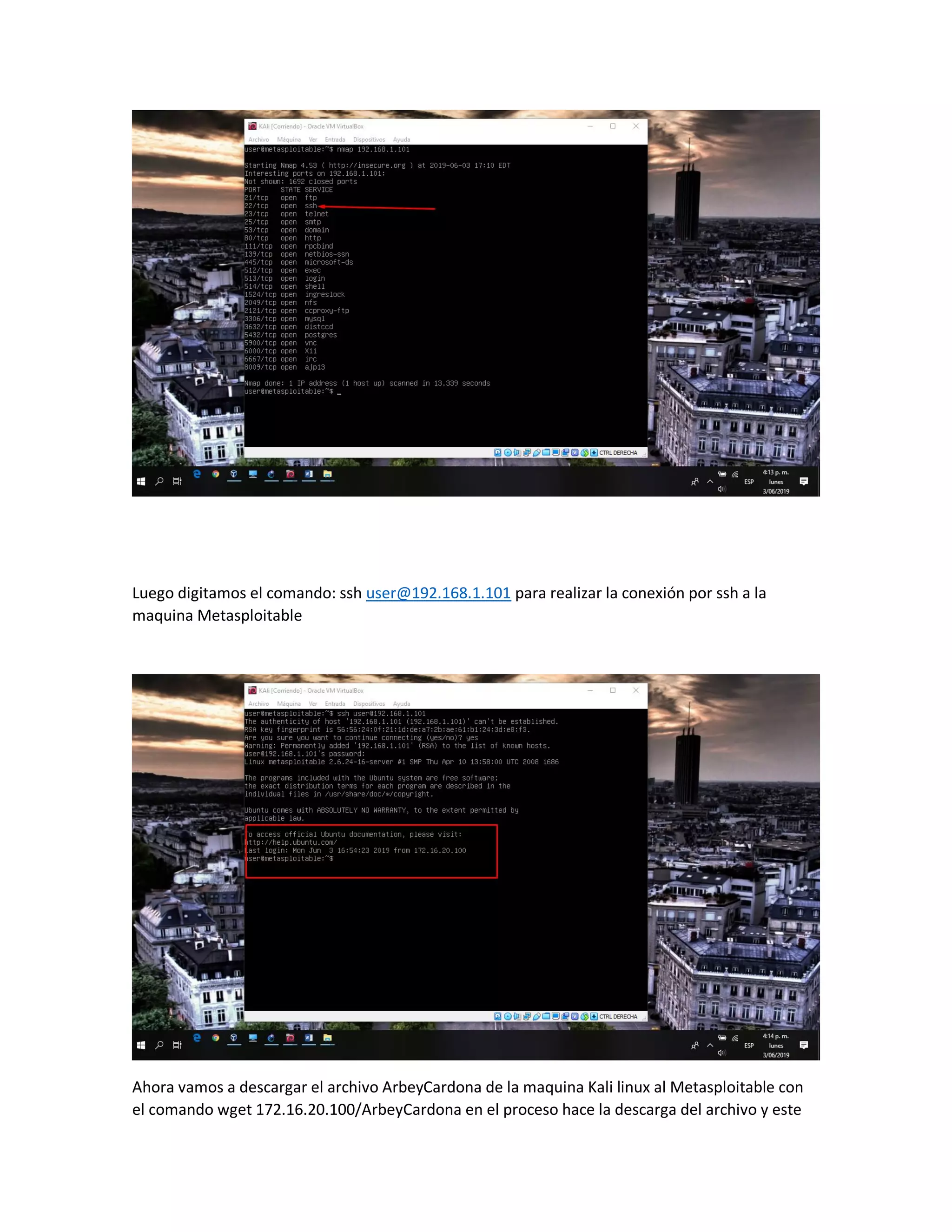

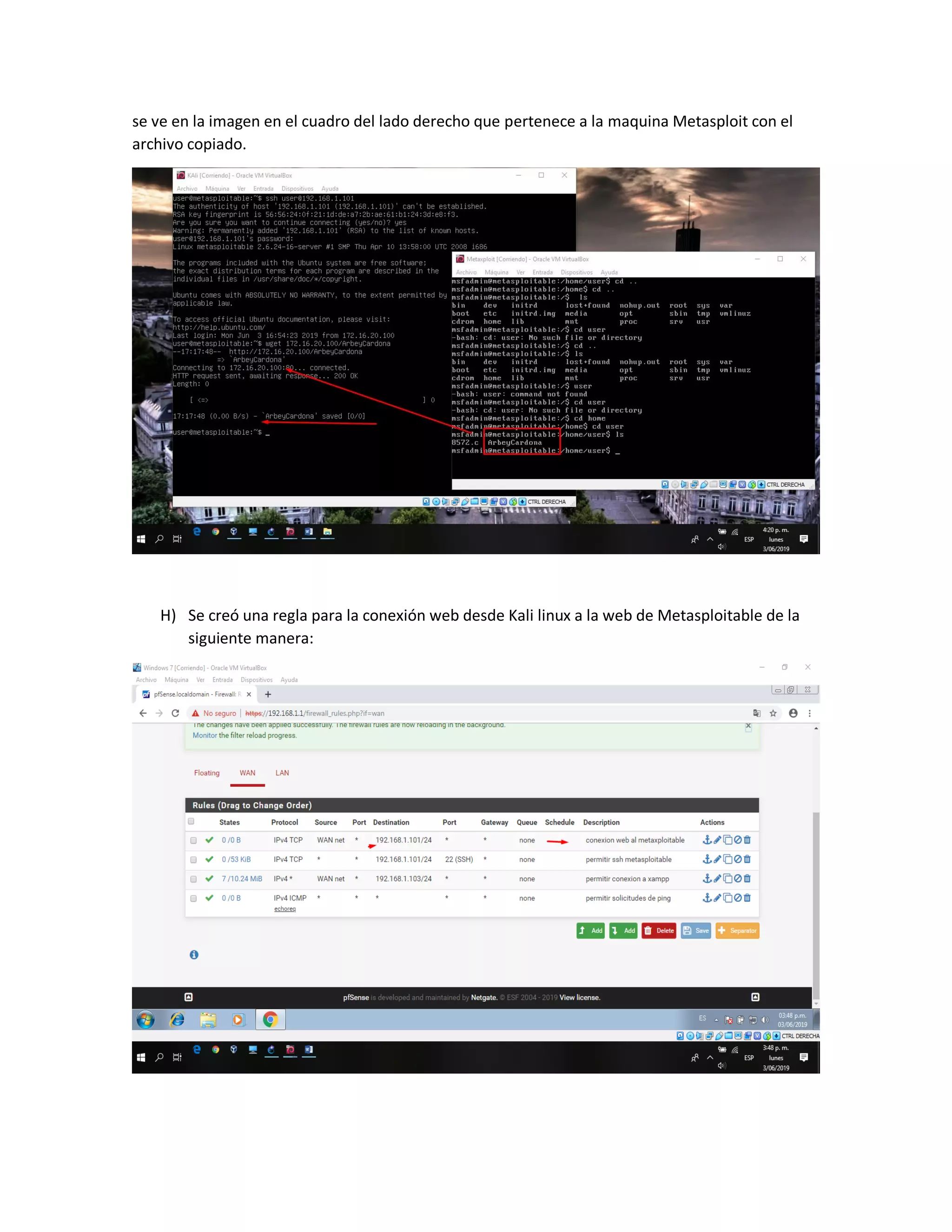

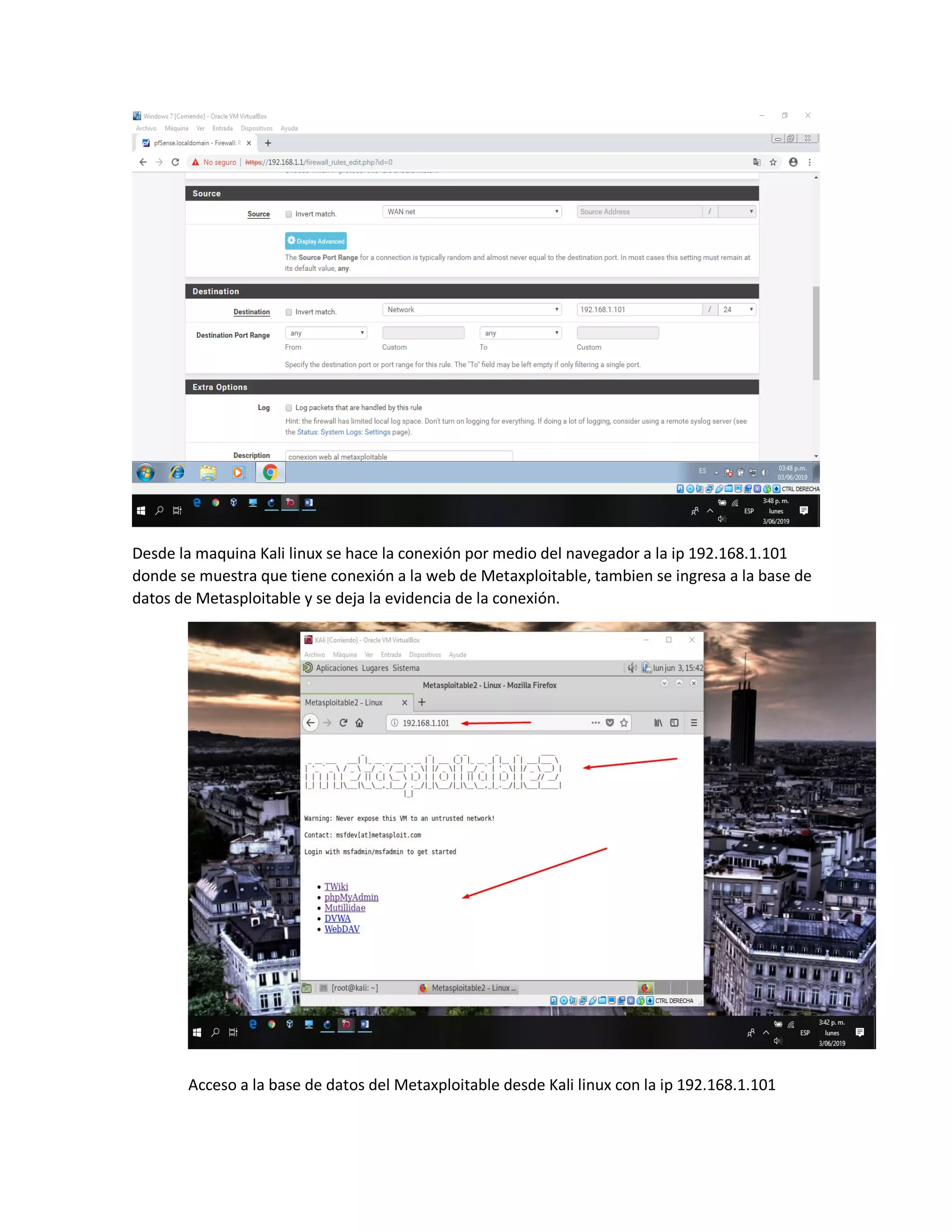

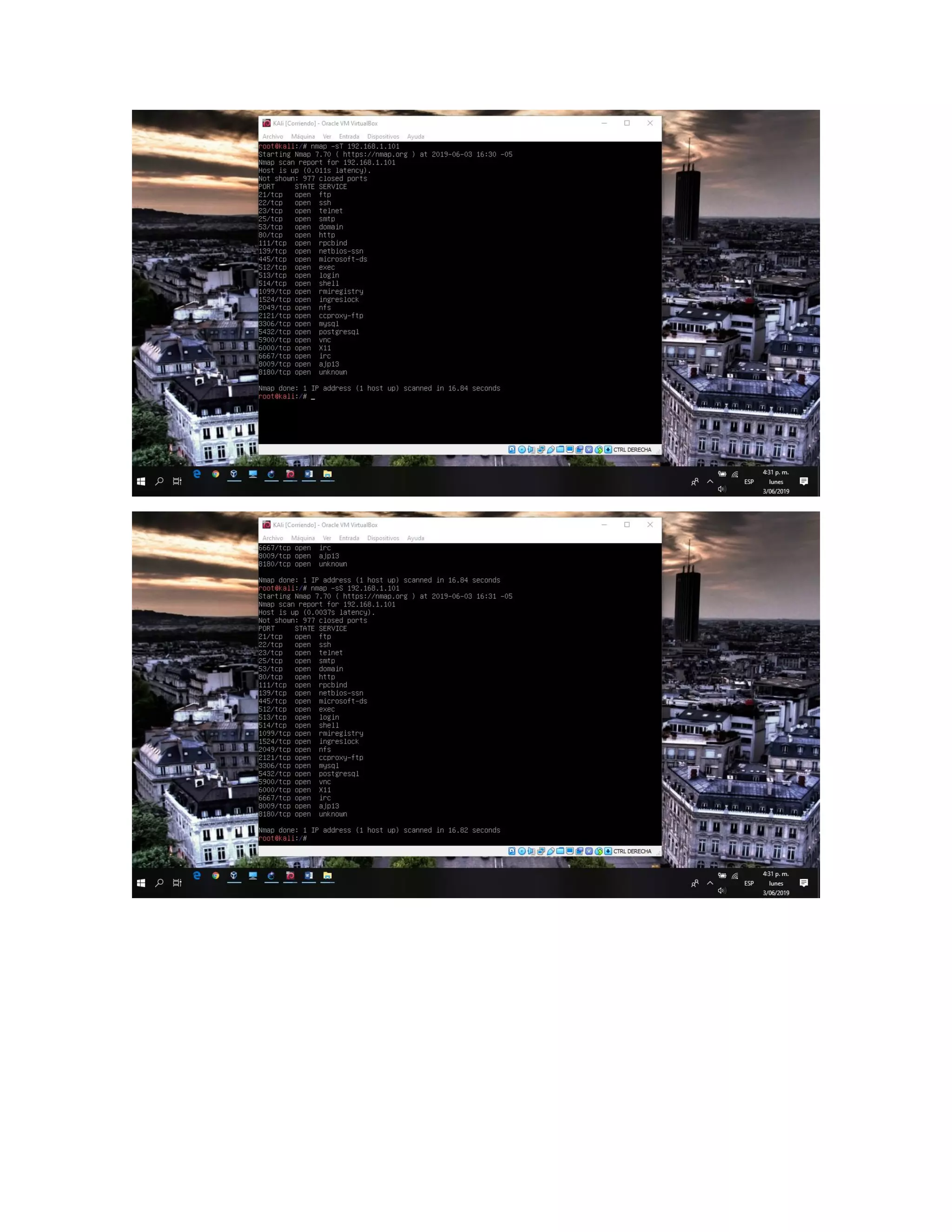

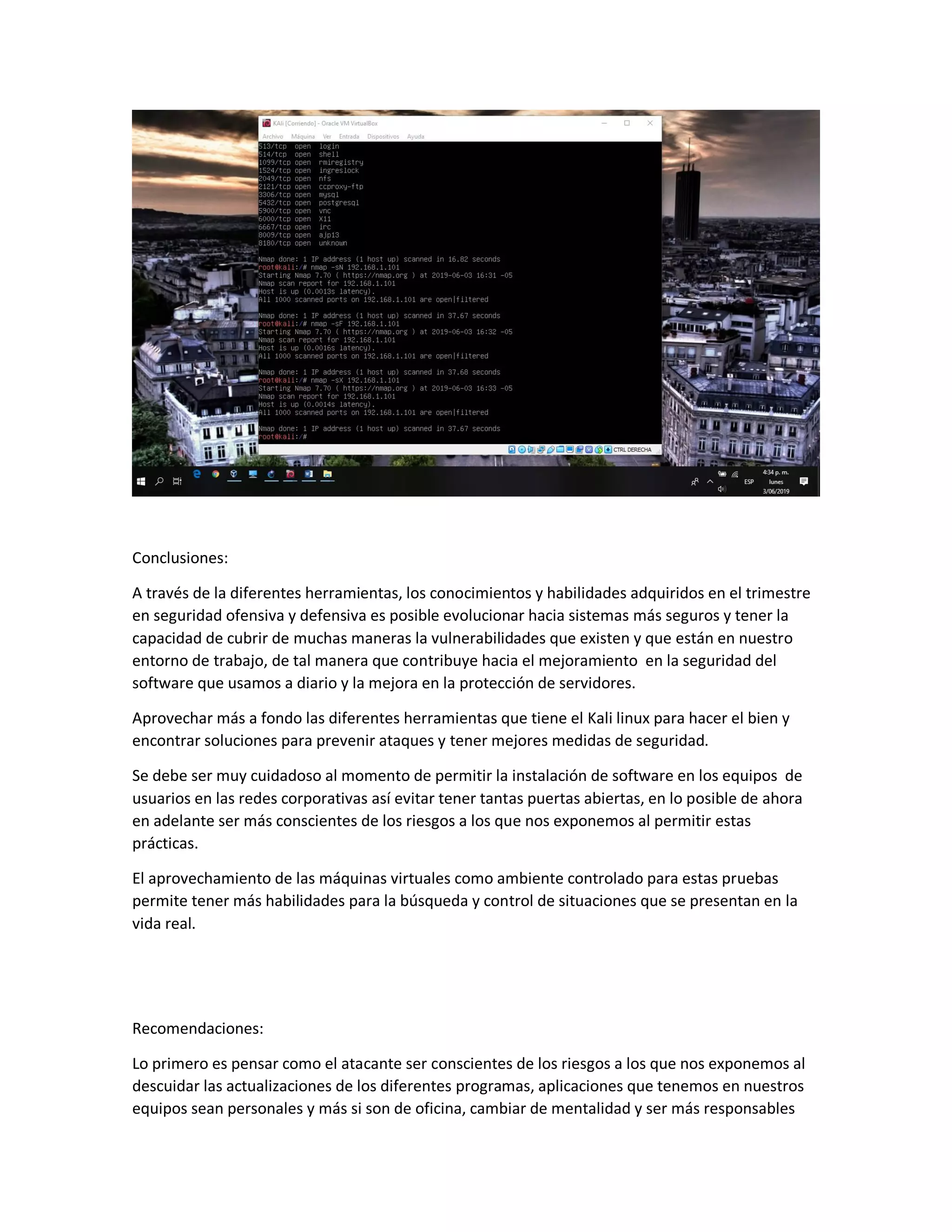

El documento presenta los resultados de un análisis de seguridad de redes virtuales utilizando herramientas como Kali Linux, VirtualBox y GNS3. Se configuraron máquinas virtuales y una topología de red, y se realizaron pruebas de ping, escaneos Nmap, acceso SSH y web entre máquinas para validar las reglas de firewall creadas en Pfsense. El documento concluye con recomendaciones para mejorar la seguridad como actualizar software, cambiar contraseñas periódicamente y monitorear puntos vulnerables.