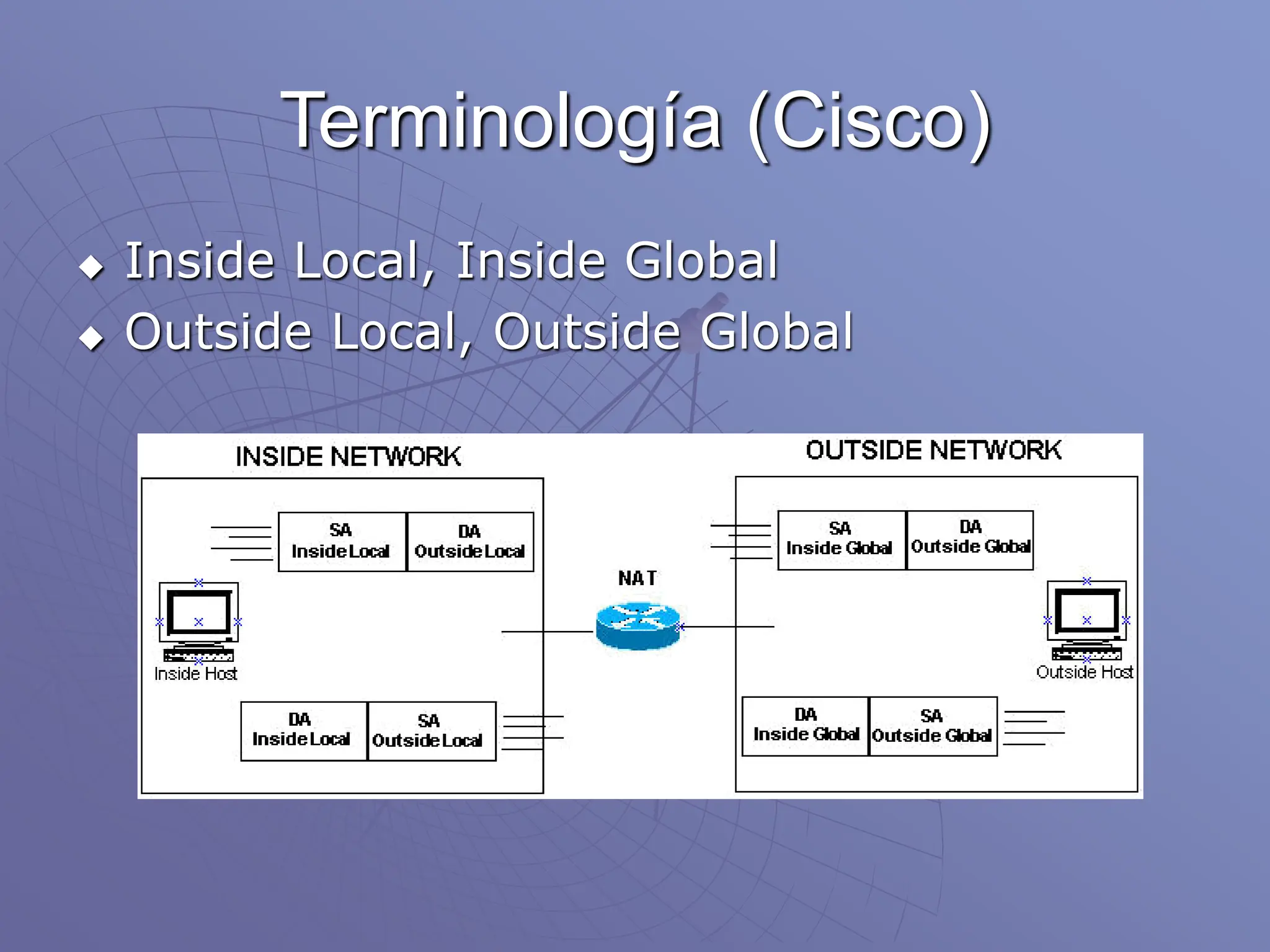

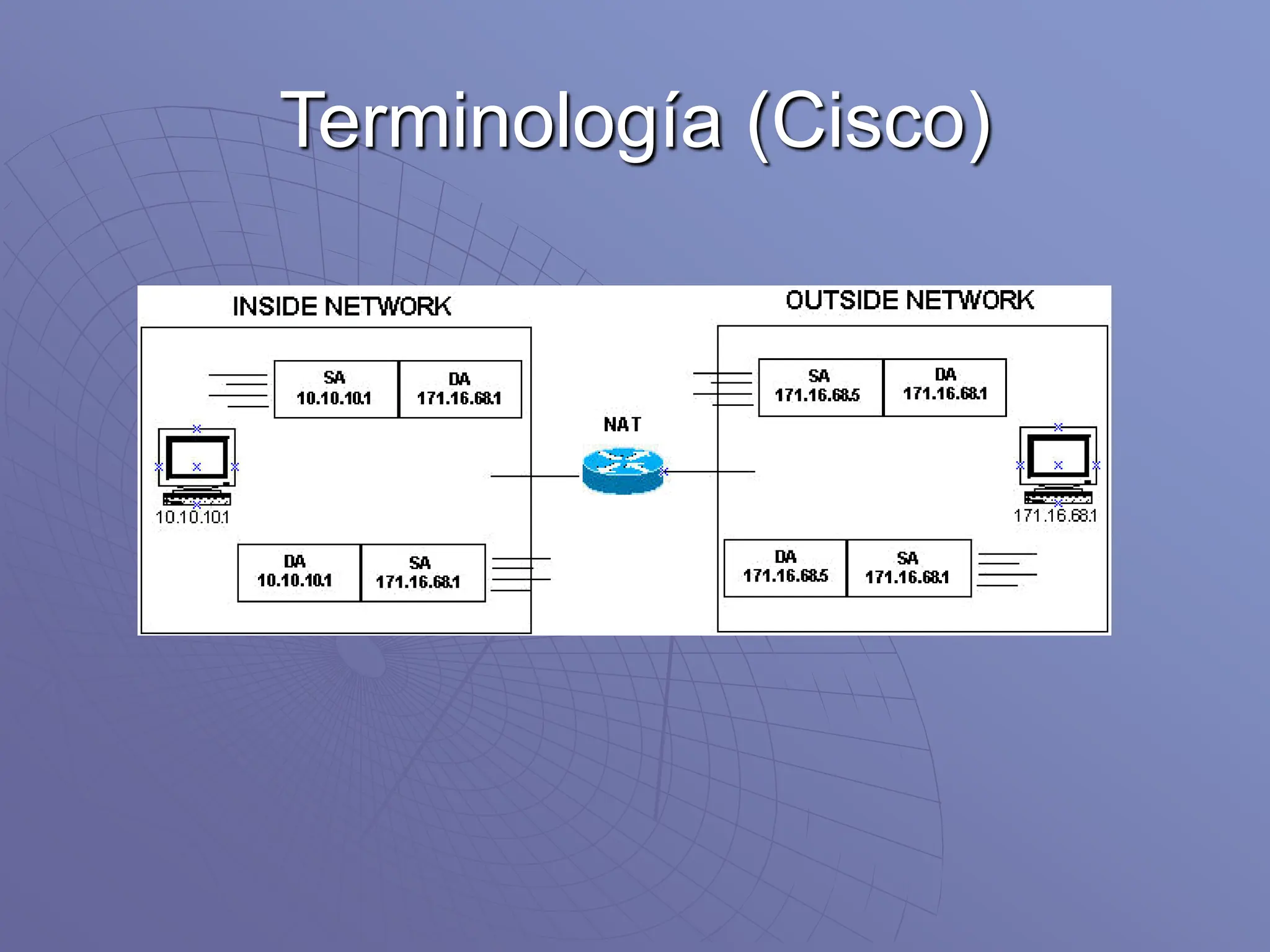

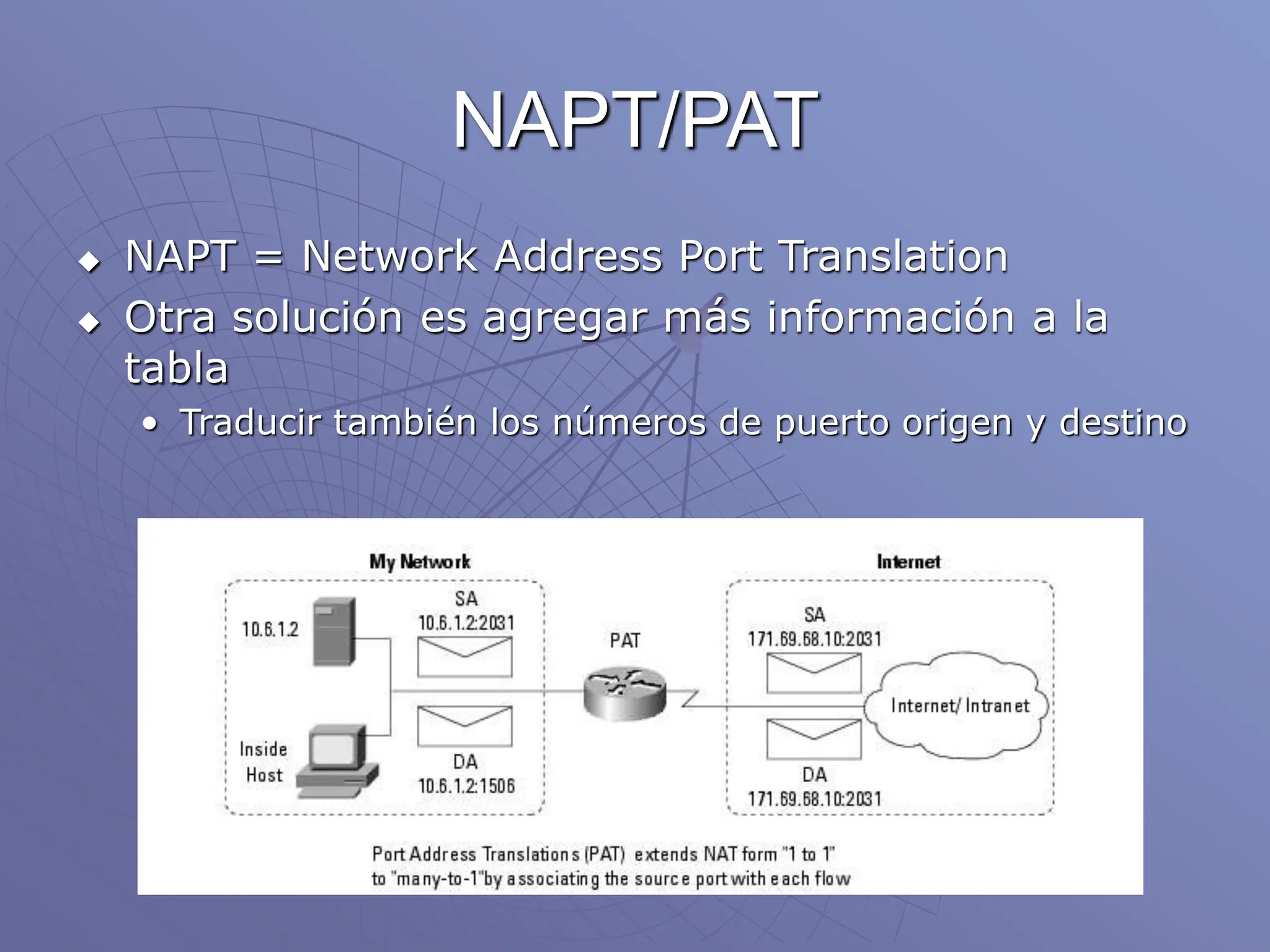

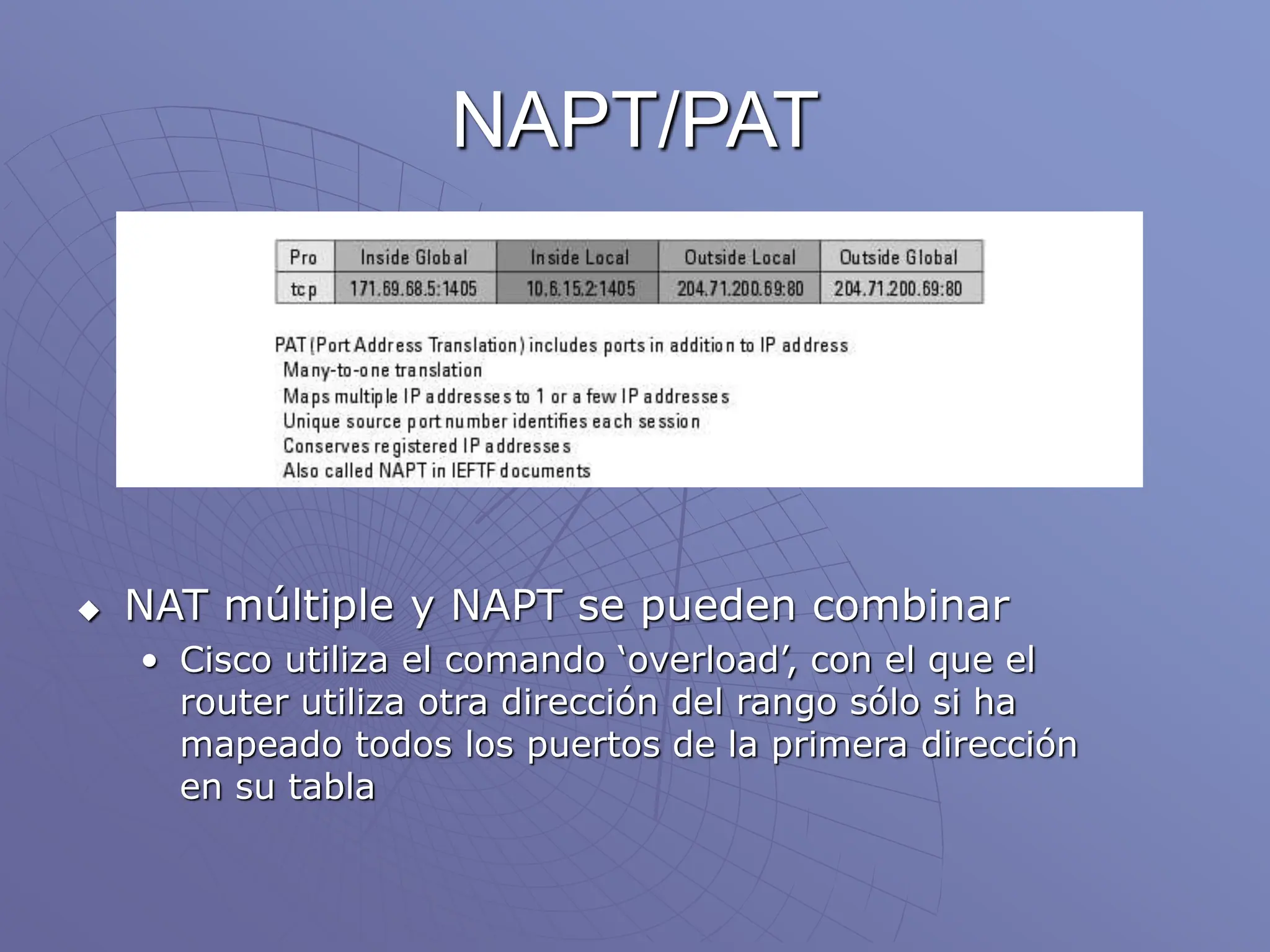

NAT proporciona una solución a la escasez de direcciones IP públicas permitiendo que múltiples dispositivos privados compartan una única dirección pública a través de la traducción de direcciones. NAT funciona traduciendo las direcciones IP y, a veces, los puertos de los paquetes que salen de la red interna a direcciones públicas, y luego volviendo a traducirlos cuando regresan. Existen varios tipos de NAT como NAT múltiple, NAPT y NAT estático. NAT introduce cierta complejidad y limitaciones para algunos protocol