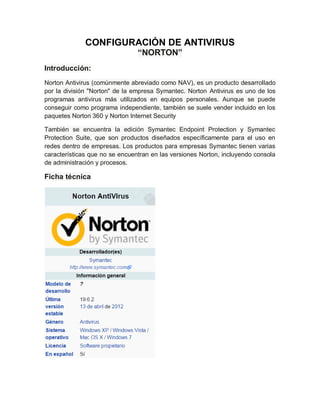

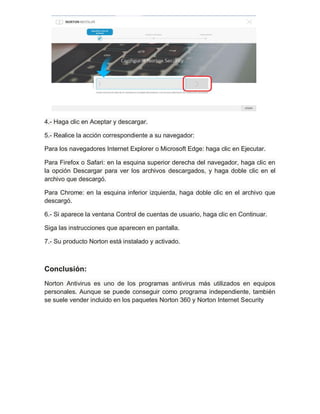

Este documento proporciona instrucciones para instalar Norton Antivirus. Explica que Norton Antivirus es un popular programa antivirus desarrollado por Symantec que ayuda a detectar y eliminar virus. Luego detalla el proceso de 7 pasos para descargar e instalar Norton Antivirus, que incluye iniciar sesión en la cuenta de Norton, descargar el instalador, ejecutarlo y seguir las instrucciones en pantalla hasta que el programa esté completamente instalado y activado.