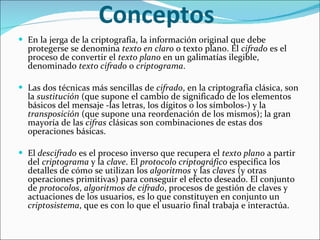

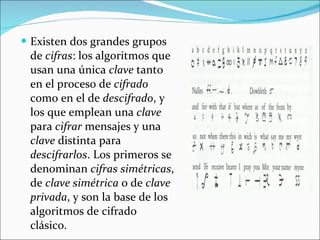

La criptografía es la ciencia de cifrar y descifrar información mediante técnicas especiales para permitir un intercambio de mensajes privados. Existen dos tipos principales de cifrado: simétrico que usa la misma clave para cifrar y descifrar, y asimétrico que usa claves diferentes. La criptografía cuántica utiliza principios de la mecánica cuántica para garantizar la confidencialidad de la información transmitida de forma segura.