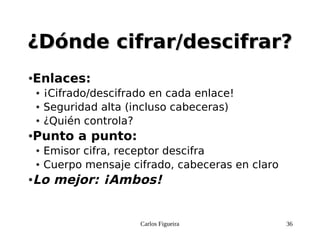

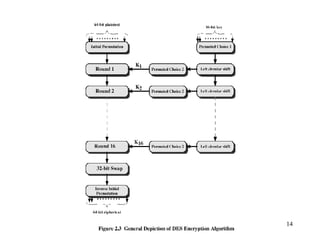

Este documento presenta una introducción a la criptografía y la seguridad de datos. Explica los principios básicos del cifrado convencional, incluidos los ingredientes de un esquema de cifrado y cómo depende la seguridad del secreto de la clave y no del algoritmo. Luego describe diferentes tipos de algoritmos de cifrado como DES, AES, IDEA y Blowfish, así como modos de operación como CBC y CFB. Finalmente, aborda temas como la ubicación de dispositivos de cifrado y la distribución de claves.

![Carlos Figueira 21

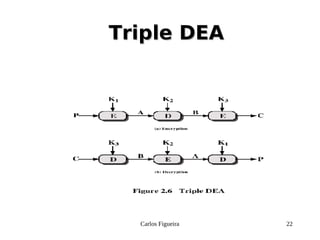

Triple DEA (3DES)Triple DEA (3DES)

●3 claves, 3 ejecuc. de DES (cifra-

descifra-cifra)

●Longitud de clave efectiva de 168

bits

●La D en el medio permite

compatibilidad con DES (misma

clave), e implementaciones en Hw

C = EK3[DK2[EK1[P]]]](https://image.slidesharecdn.com/criptografiaconvencional-160528031656/85/Criptografia-convencional-21-320.jpg)

![Carlos Figueira 30

CBCCBC

●La entrada del algoritmo de cifrado es el XOR

del bloque claro actual y el cifrado anterior

●Para el primer bloque usa un Vector de

Inicialización

ii1i1iiK1i

i1iiK

i1iKKiK

i1iki

PPCC][CDC

)P(C][CD

)]P(C[ED][CD

]P[CEC

=⊕⊕=⊕

⊕=

⊕=

⊕=

−−−

−

−

−](https://image.slidesharecdn.com/criptografiaconvencional-160528031656/85/Criptografia-convencional-30-320.jpg)