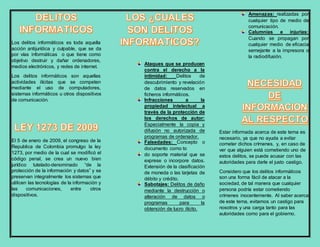

Delitos informaticos

- 1. Los delitos informáticos es toda aquella acción antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos, y redes de internet. Los delitos informáticos son aquellas actividades ilícitas que se competen mediante el uso de computadores, sistemas informáticos u otros dispositivos de comunicación. El 5 de enero de 2009, el congreso de la Republica de Colombia promulgo la ley 1273, por medio de la cual se modificó el código penal, se crea un nuevo bien jurídico tutelado-denominado “de la protección de la información y datos” y se preservan integralmente los sistemas que utilicen las tecnologías de la información y las comunicaciones, entre otros dispositivos. Ataques que se producen contra el derecho a la intimidad: Delitos de descubrimiento y revelación de datos reservados en ficheros informáticos. Infracciones a la propiedad intelectual a través de la protección de los derechos de autor: Especialmente la copia y difusión no autorizada de programas de ordenador. Falsedades: Concepto o documento como to do soporte material que se exprese o incorpore datos. Extensión de la clasificación de moneda o las tarjetas de débito y crédito. Sabotajes: Delitos de daño mediante la destrucción o alteración de datos o programas para la obtención de lucro ilícito. Amenazas: realizadas por cualquier tipo de medio de comunicación. Calumnias e injurias: Cuando se propagan por cualquier medio de eficacia semejante a la impresora o la radiodifusión. Estar informada acerca de este tema es necesario, ya que no ayuda a evitar cometer dichos crímenes, y, en caso de ver que alguien está cometiendo uno de estos delitos, se puede acusar con las autoridades para darle el justo castigo. Considero que los delitos informáticos son una forma fácil de atacar a la sociedad, de tal manera que cualquier persona podría estar cometiendo crímenes inocentemente. Al saber acerca de este tema, evitamos un castigo para nosotros y una carga tanto para las autoridades como para el gobierno.

- 2. Copiar la ruta de enlace al copiar información del banco No publicar demasiada información privada en internet. Evitar hacer compras en sitios web no reconocidos. No compartir con otras personas las claves de tus cuentas. Denunciar las páginas que cometan delitos informáticos. Si vas a copiar información de internet en una investigación copia el enlace, y así te aseguras de no cometer un delito informático. Cierra todas las cuentas que abras mientras utilizas internet, por si ocurre algo inesperado. No compartas ningún tipo de información con personas, paginas o cuentas que no estén verificadas o no conozcas. Asegúrate de recordar cada una de tus contraseñas para no ser considerado un abusador de cuentas en caso de que olvides una de ellas. Wikipedia www.delitosinformaticos.info.com Paula-adelaida.blogspot.com Colombiatecnologica.info.co Aprendointernet.es www.Internetsoporte.com Camila Alejandra Buitrago Cepeda Escuela Normal Superior “Leonor Álvarez Pinzón” 10-02 Tunja 2016