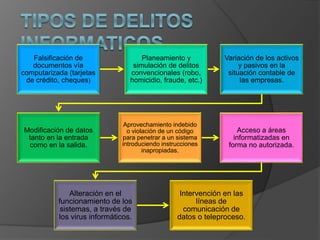

El documento describe la criminalidad informática y diferentes tipos de delitos cibernéticos. Define la criminalidad informática como actividades ilícitas que se cometen mediante el uso de computadoras y sistemas informáticos y tienen como objetivo causar daños o impedir el uso de sistemas. Explica que incluye delitos tradicionales en los que se usan ordenadores y redes como medio, y que estos delitos se han vuelto más frecuentes y sofisticados con el desarrollo de Internet y la programación.